感染主開關紀錄和將檔案加密,已經不再是惡意程式的新技倆!近日發現到的木馬程式Petya不但感染主開關紀錄以防止正常讀取,更加密NTFS的重要部份檔案配置表,阻止正常讀取硬盤上的檔案,從而向用戶進行勒索。

冒充CV騙人上當

Petya散佈的方式並沒有獨特之處,依舊是透過濫發偽裝電郵,引誘用戶從連結中下載zip壓縮檔案。該壓縮檔包含一個木馬應用程式檔和一張JPEG圖像檔,檔案名稱以德文命名,木馬程式偽裝成PDF檔案,看起來像求職用的個人履歷表,主要針對德語地區的HR員工。當執行木馬應用程式,就如一般使用者帳戶控制一樣要求管理員權限,如果用戶沒有權限,木馬程式不會繼續運作,如果擁有權限而又繼續執行,木馬程式便會開始在裝置上作惡。

包裝病毒碼逃避偵測

Petya的惡意碼會被特別的包裝所保護,當執行木馬程式,惡意碼才會開始運作,用作逃避偵測,使惡意程式檔看起來像正常檔案,有時候甚至會使用正常檔案作為基本,修改部份編碼換成惡意編碼,Petya正是以此方法企圖魚目混珠。

改寫、加密、強制重開

從壓縮檔案中,會解壓出含有惡意碼的setup.dll用作改寫裝置的開機設定,並進行以下邪惡三部曲:

1. 改寫硬盤上的開機記錄至其惡意碼裝載器

2. 生成密鑰,感染編號和其他輔助訊息,並儲存在硬盤內

3. 引致系統中止和重新啟動,並且由惡意碼裝載器取得控制

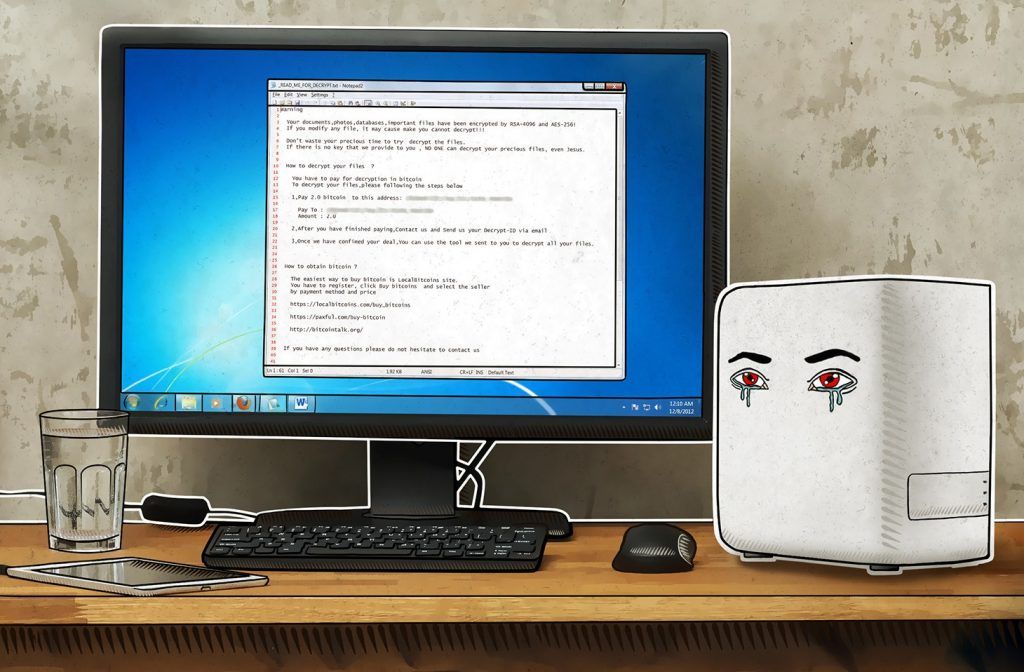

重新啟動後用戶將會看到勒索訊息,內有詳細付款方法!幸好卡巴斯基實驗室的產品已經能夠偵測Petya的木馬應用程式,保護用戶免誤中陷阱。

如何解密而不付贖金?

有獨立研究員提供了取得復原密碼的方法,如果有用戶或身邊的朋友不幸「中招」,可以嘗試使用有關方法自行取得密鑰解開加密。