在 2017 年 7 月一家金融機構向卡巴斯基實驗室尋求協助,設查公司網絡內有可疑 DNS 連線,發現當中牽涉到系統內金融交易處理的請求,最終從知名的伺服器管理軟件 NetSarang 中發現可疑 DNS 連線的來源,而且在整個調查之中,已確定惡意程式 ShadowPad 至少在一家香港企業的網絡內曾經運作。

黑客針對軟件開發商

今次事件的起源是成立自 1997 年的 NetSarang 軟件產品被黑客改寫,加入惡意的後面程式,再經由 NetSarang 散播。在卡巴斯基實驗室發現到 ShadowPad 之後,已經與 NetSarang 方面聯絡,不但卡巴斯基實驗室的產品能夠偵測到,有關方面亦從網站上移除被黑客加入惡意後門程式的檔案。

打開「後門」自由執行上載檔案

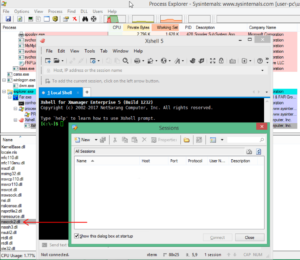

如果公司被載入後門程式,黑客可以上載檔案、建立程序和儲存資料在位於注冊表內的虛擬檔案系統之內,該系統和所有檔案都受到加密保護,而且存放位置每個受害者都不同。

受影響版本

Xmanager Enterprise 5 Build 1232

Xme5.exe, Jul 17 2017, 55.08 MB

MD5: 0009f4b9972660eeb23ff3a9dccd8d86

SHA1: 12180ff028c1c38d99e8375dd6d01f47f6711b97

Xmanager 5 Build 1045

Xmgr5.exe, Jul 17 2017, 46.2 MB

MD5: b69ab19614ef15aa75baf26c869c9cdd

SHA1: 35c9dae68c129ebb7e7f65511b3a804ddbe4cf1d

Xshell 5 Build 1322

Xshell5.exe, Jul 17 2017, 31.58 MB

MD5: b2c302537ce8fbbcff0d45968cc0a826

SHA1: 7cf07efe04fe0012ed8beaa2dec5420a9b5561d6

Xftp 5 Build 1218

Xftp5.exe, Jul 17 2017, 30.7 MB

MD5: 78321ad1deefce193c8172ec982ddad1

SHA1: 08a67be4a4c5629ac3d12f0fdd1efc20aa4bdb2b

Xlpd 5 Build 1220

Xlpd5.exe, Jul 17 2017, 30.22 MB

MD5: 28228f337fdbe3ab34316a7132123c49

SHA1: 3d69fdd4e29ad65799be33ae812fe278b2b2dabe

如何在系統上偵測 ShaodwPad

所有卡巴斯基實驗室的產品都能夠偵測和清除 ShadowPad,其他產品的使用者 (或沒有使用任何防護的人士) ,可以檢查以下的 DNS 有沒有嘗試與公司連線。

- ribotqtonut[.]com

- nylalobghyhirgh[.]com

- jkvmdmjyfcvkf[.]com

- bafyvoruzgjitwr[.]com

- xmponmzmxkxkh[.]com

- tczafklirkl[.]com

- notped[.]com

- dnsgogle[.]com

- operatingbox[.]com

- paniesx[.]com

- techniciantext[.]com

移除 ShadowPad 的方法

所有卡巴斯基實驗室的產品都能夠偵測和替受影響的檔案「解毒」,並月主動防護有關的威脅。如果沒有安裝卡巴斯基實驗室的產品,用戶可以:

1. 更新 NetSarang 至最新的版本

2. 封鎖 DNS 與以下網域連線

ribotqtonut[.]com

nylalobghyhirgh[.]com

jkvmdmjyfcvkf[.]com

bafyvoruzgjitwr[.]com

xmponmzmxkxkh[.]com

tczafklirkl[.]com

notped[.]com

dnsgogle[.]com

operatingbox[.]com

paniesx[.]com

techniciantext[.]com