在剛過去的 3 月,日本傳媒報導發現當地有被入侵 DNS 設定的路由器在,把用戶重新導向到惡意的 IP 地址,誘導安裝名為 facebook.apk 和 chrome.apk 的載有木馬的應用程式,從 150 位獨立用戶中偵測到超過 6 千次該惡意程式,受影響用戶會不斷重複看到該惡意程式在他們上網時出現,煩擾度十分高,而且超大部份的偵測都來自亞洲地區。

卡巴斯基實驗室的研究人員在進行研究時,收集到該惡意程式攻擊真實規模的珍貴資料,背後的 C&C 伺服器每日有幾千次連線,其中大部份受害者位於南韓,由於沒有找到這種惡意程式的相關名稱,基於它的行為特性,所以為它建立了「漫遊螳螂」(Roaming Mantis) 這個名字。

傳播途徑

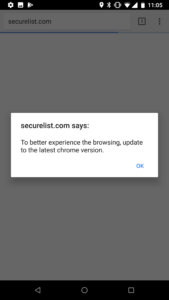

惡意程式漫遊螳螂的傳播途徑非常簡單卻十分有效,利用已知的騎劫 DNS 技術進行,當用戶經過被入侵的路由器瀏覽任何網站,他們都會被導向到惡意程式網站。例如:當用戶以瀏覽器到訪 www.securelist.com ,瀏覽器會自動導向到惡意的伺服器而 Securelist 方面無法做任何事,由於仍然顯示正當的網址,更容易令用戶信以為真,結果經過惡意伺服器之後便會顯示一段訊息,引誘用戶下載具有木馬程式的惡意軟件。

收錄韓文、繁中、簡中、日文和英文版本

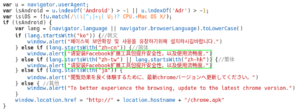

從惡意網站的 HTML 編碼中可以看到,網站支援 5 種地區語言,包括:韓文、繁體中文、簡體中文、日文和英文,但是再經過仔細的研究之後發現,真正瞄準的地區語言是韓文、簡體中文、日文和英文,也找到其他短編碼中含有簡體中文。

尋求取得裝置權限

在 chrome.apk 的編碼中可以看到,漫遊螳螂會在裝置啟動時要求取得通知、上網、收集帳號資料、管理 SMS/MMS 和通電話、錄音、控制外部儲存、檢查封包、在檔案系統中工作、描繪覆蓋視窗等權限,差不多是裝置的所有主要權限,用來支援程式的惡意行為。一經安裝,惡意程式便會覆蓋所有其他視窗,並以差勁的英文顯示「Account No.exists risks, use after certification」,然後在裝置上啟動自己的網絡伺服器,在 127.0.0.1 上顯示虛假的 Google 身份驗證頁面,要求用戶輸入名稱和生日日期之後便會導引到空白網頁,這些行為惡意程式同樣支援韓文、繁體中文、日文和英文。相信以上舉動是惡意程式企圖收集雙重驗證的驗證碼,而且程式可能因為 bug 的關係,韓國用戶也會顯示日文和英文。

此外,惡意程式內已預設計份南韓常用的銀行和遊戲資料,並順道測試用戶裝置是否「Root 機」,讓攻擊者有機會取得更高級的權限以完全掌控系統。

C&C 通訊

研究人員發現惡意程式中預設一條搜狐網站的網址,用作控制惡意程式,雖然搜狐屬於合法的網站,但用戶資訊的內容就可以由用戶自行設定,讀取一列中文字進行解碼之後,就獲得真正的 C&C 伺服器地址。最近在另一個樣本中,發現預設的網址中出現百度網站,另一項新功能是把用戶使用語言、電話號碼、存取資料和 ping 測試的結果透過電郵協議傳到 C&C 伺服器。

南韓為重災區

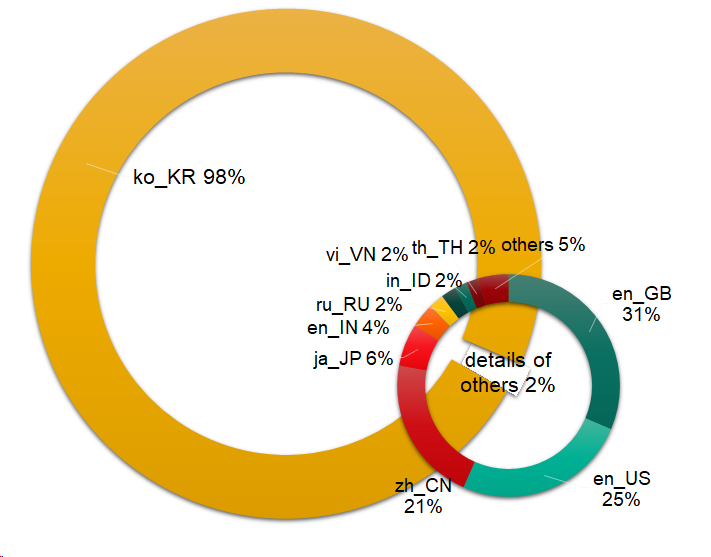

根據 Kaspersky Security Network (KSN) 在今年 2 月 9 日至 4 月 9 日期間所偵測的的資料,最多受影響的用戶集中在南韓孟加拉和日本,以惡意程式的設計和偵測結果,可以確定攻擊針對亞洲國家,由於受感染的裝置都會傳送系統位置資料到 C&C 伺服器,其中顯示 98% 受感染的裝置位於南韓。

從以上種種資料,可以斷定漫遊螳螂 (Roaming Mantis) 主要針對的目標是韓國,其次是鄰近的東亞地區國家,不過黑客騎劫路由器 DNS 設定的方法仍然未明,如果用戶懷有疑慮,請檢查用戶手冊對 DNS 設定有否被篡改,建議用戶更改路由器預設定登入和密碼,不要安裝第三方來源的路由器韌體,和定期更新官方的韌體。

資料來源:Securelist