流動裝置應用程式 Rotexy 在 8 和 9 月期間十分活躍,這款結合銀行木馬和封鎖型勒索的惡意程式,在兩個月之內就錄得至少超過 4 萬次嘗試在 Android 智能電話上安裝的記錄,以下將會逐步剖析其背後運作,與及公開簡單又免費的方法把它從被感染的裝置上移除。

銀行木馬運作

Rotexy 透過短訊傳送下載連結,配合「吸睛」的文字吸引用戶點擊和下載,有時候訊息甚至會從朋友的電話號碼發送,令人更容易點擊這些連結。當用戶誤墮陷阱,裝置不幸被感染後,木馬程式便開始工作,首先 Rotexy 會檢查裝置的環境,如果發現在模擬器中運行而非真實的智能電話,便會無限循環惡意程式起始的步驟,目的是逃避防毒軟件的研究人員,在最新版本,如果裝置不在俄羅斯範圍也會同樣處理,同樣會進行無限循環的步驟。

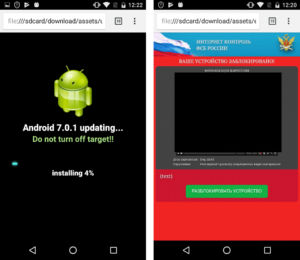

在確定裝置能夠滿足基本要求後,木馬程式便會露出真面目,首先要求取得管理員權限,理論上用戶可以拒絕,但是要求會不斷彈出,令用戶難以正常使用智能電話,令用戶無可奈何下屈服,然而當 Rotexy 取得權限後,便會顯示讀取應用程式錯誤然後隱藏它的圖標。然後惡意程式便開始與幕後的攻擊者聯絡,發送關於裝置的資料,然後等待接收指令和一系列的模板和文字。Rotexy 預設與 C&C 伺服器直接溝通,但其製作人之後用更多方法發出指令,包括 Google Cloud 訊息和 SMS。

盜取 SMS 短訊

Rotexy 在 SMS 方面十分貪婪,當訊息到達被感染的電話,惡意程式便會把裝置進入無聲模式,令受害者不發現有新訊息,木馬程式攔截該訊息並從 C&C 伺服器收到的模板中對照,如果含有「有用」資料 (例如銀行 SMS 短訊的卡類尾幾位數字),便會儲存和轉寄到伺服器,此外,惡意程式還可以偽裝成裝置持有人回復該短訊,回復的內容同樣包含在模板之內。

如果沒有模板或任何指示,木馬程式便會把短訊儲存,然後把它傳送到幕後主腦手上,另外,Rotexy 也會依照罪犯的指令,向通訊錄內所有電話號碼發送下載連結,進一步增加感染人數。

銀行木馬

操作 SMS 並非 Rotexy 唯一的把戲,它還會努力為幕後黑手謀利,最主要的工作是盜取支付卡的資料,為了達到目的,它會以釣魚網站覆蓋螢幕,再配合攔截 SMS 的指令,釣魚網頁的種類十分多,不過最終目標是訛稱一筆錢正等待轉帳,要求用戶輸入他們的支付卡資料去收取該款項。

為了加強真確性,惡意程式被設計成會先檢查支付卡號碼的有效性,首先它檢查卡號是否正確,然後與 SMS 攔截到的卡號尾幾位數字進行交叉檢查,如果兩者並不吻合,惡意程式會顯示錯誤並要求用戶輸入正確的卡號碼。

封鎖型勒索程式

有時候 Rotexy 會從 C&C 伺服器接收其他指令,繼而執行其他行為,例如不展示釣魚網頁,改為封鎖智能電話的螢幕,戶要支付「贖金」後可以定期觀看被禁止的影片。

免費解除 Rotexy 木馬程式的封鎖

幸運的是用戶可以自行解除被感染的裝置而無需專業人事協助,上文已提過 Rotexy 可以透過 SMS 接收指令,由於它沒有指定電話號碼的限制,所以即使用戶智能電話被封鎖,只需要另一部電話再依照以下步驟就能解放被封鎖的裝置:

- 向自己發送 SMS 短訊內容是「393838」,當惡意程式攔截到這個指令後,便會把 C&C 伺服器地址轉換成空置,停止聽命於網絡罪犯。

- 然後發送「3458」短訊,這會剝奪木馬程式的管理員權限,削弱它在裝置上上行動力。

- 最後發送「stop_blocker」訊息,這指令會令 Rotexy 移除釣魚網站或封鎖螢幕的橫幅。

- 完成以上步驟後,木馬程式再不停要求管理員權限時,重啟裝置進入安全模式,到「Application Manager」或「Application Notifications」(視 Android 版本而定) 把惡意程式刪除。

以上方法適用於現時版本的 Rotexy,往後其他版本可能無效。