在一輪 BlueKeep 的新聞後,Windows 系統的 RDP 再次成為攻擊目標!有研究所發現在過去幾日,一款名為 GoldBrute 的殭屍網絡嘗試對 150 萬台 Windows 系統的 RDP 進行暴力破解,而且數字仍然持續上升中。

比 BlueKeep 超級蠕蟲更簡單、更可怕

BlueKeep 的潛在破壞力毫無疑問非常巨大,但是正在發生的 GoldBrute 殭屍網絡的大規模攻擊同樣不能忽視。GoldBrute 在數日內,嘗試利用暴力破解的方式連線 150 萬台 Windows 系統的 Remote Desktop Protocol (RDP),這個殭屍網絡會主動掃瞄互聯網上公開的 RDP 裝置,然後透過常用或弱的密碼組合去嘗試存取系統。根據研究員表示,在 6 個小時已從 C&C 伺服器收集到 210 萬個 IP 地址,其中 150 多萬個是唯一的地址,而且數字一直持續增加。

RDP 的危險性

RDP 經常被技術支援和 IT 管理員所採用,從遠端遙控連線的 Windows 裝置,有時候電訊員工也會使用。當攻擊者成功通過 RDP 取得連線,他們就能存取 Windows 桌面和做所有合法用戶有權限進行的活動,例如在企業網絡中活動、植入惡意程式、盜取資料、盜用 CPU 資源進行「挖掘」加密貨幣或發動 DoS 攻擊等等。

理論上可同發動大規模攻擊

根據研究員透露,GoldBrute 由單一的 C&C 伺服器所控制,IP 地址位於新澤西,C&C 伺服器與殭屍裝置通過 AES 加密了的 WebSocket 連線到 port 8333,受感染裝置首先會被指示去下載殭屍編碼 (80MB 的 Java Runtime),當成功入侵系統後,便會開始掃瞄隨機 IP 地址,去尋找更多裝置,並向 C&C 伺服器回報找到的 IP 地址。

當向 C&C 伺服器回報 80 個新受害者後,伺服器便會指派新的任務 (暴力破解),每台殭屍裝置只會向一個目標嘗試一組登名稱和密碼,因為每一組登入資料都來自不同的地址,此舉可能是為了逃避保案工具的偵測,而研究人員認為 GoldBrute 理論上能同時間發動大規模攻擊。

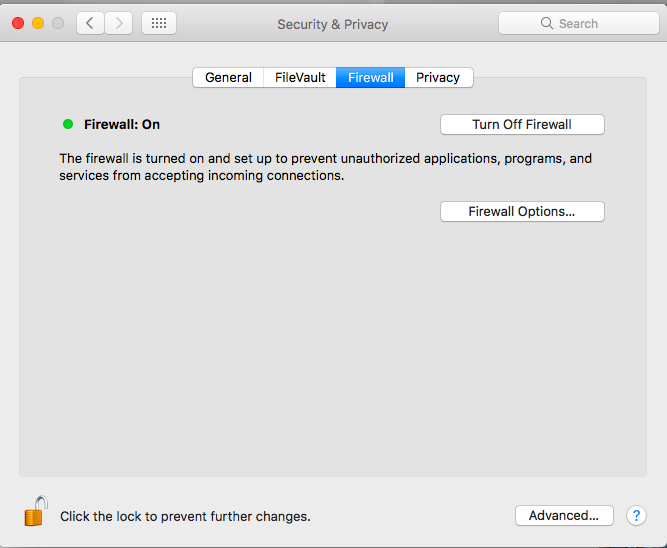

如非必要應該關閉 RDP

研究人員認為 BlueKeep 的可怕之處在於無需互動,也可以蠕蟲形式自動感染其他裝置,不過當中牽涉到的技術要求也相對較高,但是 GoldBrute 只是繞過或嘗試弱的登入資料,簡單容易得多,這方面在短時間內偵測到過百萬台裝置足以證明,而避免成為 GoldBrute 的受害者,研究人員認為最理想的方法,是在沒有實際需要的情況便關閉 RDP,如有必要,也不應該直接對互聯網開放,中間應該多加一層 VPN 以作緩衝。

資料來源:Threat Post