過往勒索軟件Ransomeware即使透過偽裝的JavaScript散播,背後仍然需要從C & C伺服器下載執行程式再進行加密。不過日期有研究人員發現,一款名為RAA的勒索軟件,100%使用JavaScript去運作,憑一個標準的JS檔案企圖從用家身上取得金錢。

CryptoJS進行AES加密

JavaScript的原本設定,並不預設加密功能,為了達到加密的目標,RAA的開發人員使用了CryptoJS,令JS檔案具有AES加密檔案的功能。現時RAA依舊使用釣魚電郵進行傳播,附加檔偽裝成文件檔,實際上是.js副檔名。

勒索兼盜取密碼

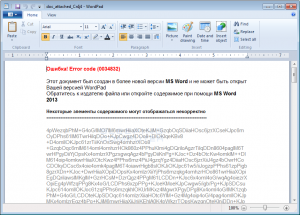

當執行JS檔案後,RAA會在%MyDocuments%資料夾內產生一個偽裝木件檔,它會自動打開並且看起來像附加檔破損,當用戶以為附加檔破損時,其實RAA在背後已經開始掃瞄用戶的電腦,尋找所有可讀取的硬盤及目標檔案類型,最後就對電腦內的檔案進行加密。檔案加密後副檔名會變成「.locked」。

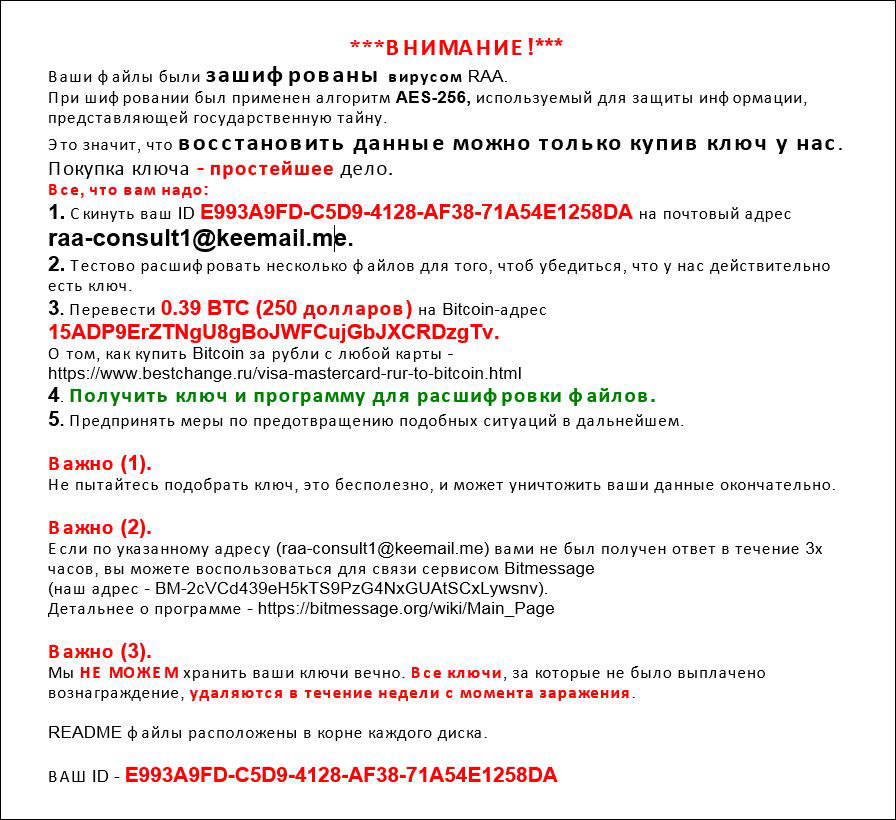

RAA更會刪除視窗的VSS(Volume Shadow Copy Service),以防止用戶藉此復原檔案加密。最後,用戶會看見!!!README!!![ID].rtf俄語訊息,每個受害者都有獨有的ID,索取大約250美元的贖金,並且暗地裡在用戶的電腦內安裝木馬程式Pony,用作盜取用戶電腦上的密碼,整個過程完全自動,用戶可謂「買一送一」,稍一不慎便會受到雙重打擊。

目標加密檔案類型:

.doc、.xls、.rtf、.pdf、.dbf、.jpg、.dwg、.cdr、.psd、.cd、.mdb、.png、.lcd、.zip、.rar、.csv

每次開機再加密新檔案

RAA的另一個獨特之處,是每次登入視窗,都會自動尋找新檔案進行加密,進一步加深用戶的傷害。因為RAA的完全JavaScript運作的特性,如果有保安方案倚靠攔截從C & C下載的執行檔的方式展開防護,面對RAA就可能失去保護效用。現時仍然未有針對RAA的解密工具,用戶應該特別小心.js副檔名的檔案,如果不幸「中招,切勿誤信網上所謂的解密工具,因為可能是另一種惡意軟件,令用戶有進一步損失。

資料來源:Bleeping Computer