Rakhni 木馬程式早在 2013 年已被發現,但是其「家族」一直活動至今,在 5 年間持續與時並進,由程式運算至散播手法都有改良,近日研究人員更發現新的攻擊,程式自動因應條件進行篩選,到底是進行加密勒索、挖虛擬貨幣或是蠕蟲攻擊。

濫發電郵散播下載器

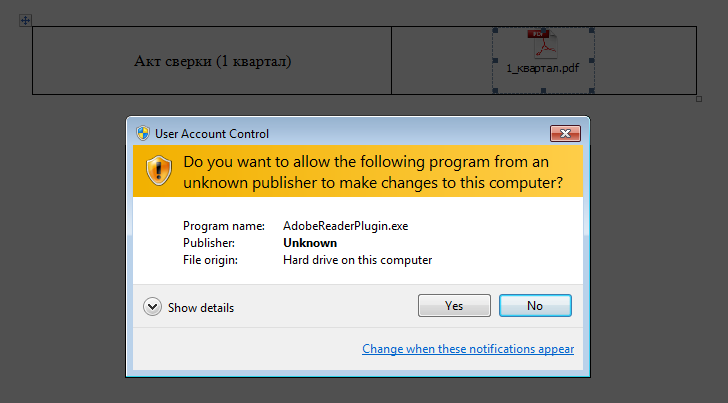

透過濫發電郵依然是非針對性地散播病毒的最佳方法,Rakhni 也一樣,選擇透過電郵的偽裝附件引誘用戶下載和啟動編輯功能,當用戶打開內附的 PDF 檔案時內裡的惡意程式下載器便開始運作,其編碼以簡單的替換密碼進行加密,當執行程式後畫面會顯示錯誤訊息,用來假裝 PDF 無法打開的解釋,惡意程式的開發團隊刻意偽裝成 Adobe 的系統訊息,無論是圖標、名稱執行檔和假的數碼簽名,都使用 Adobe Systems Incorporated 的名字,而且在安裝程式前,下載器會向 www.adobe.com 發出請求。

檢測環境自動決定攻擊方法

當錯誤訊息被關閉,惡意程式會對受感染裝置進行以下檢查:

– 自我路徑檢查

. 名稱應該含有子字符AdobeReader

. 路徑應該含有以下子字符:

■ \TEMP

■ \TMP

■ \STARTUP

■ \CONTENT.IE

. 檢查 Registry – 檢查 Registry 是否存在 HKCU\Software\Adobe\DAVersion,如果沒有,則建立 HKCU\Software\Adobe\DAVersion = True 並繼其工作。

– 檢查執行中程序

. 檢查執行中的程序多於 26

. 檢查以下的程序不在執行中

alive.exe、filewatcherservice.exe、ngvmsvc.exe、sandboxierpcss.exe、analyzer.exe、fortitracer.exe、nsverctl.exe、sbiectrl.exe、angar2.exe、goatcasper.exe、ollydbg.exe、sbiesvc.exe、apimonitor.exe、GoatClientApp.exe、peid.exe、scanhost.exe、apispy.exe、hiew32.exe、perl.exe、scktool.exe、apispy32.exe、hookanaapp.exe、petools.exe、sdclt.exe、asura.exe、hookexplorer.exe、pexplorer.exe、sftdcc.exe、autorepgui.exe、httplog.exe、ping.exe、shutdownmon.exe、autoruns.exe、icesword.exe、pr0c3xp.exe、sniffhit.exe、autorunsc.exe、iclicker-release.exe.exe、prince.exe、snoop.exe、autoscreenshotter.exe、idag.exe、procanalyzer.exe、spkrmon.exe、avctestsuite.exe、idag64.exe、processhacker.exe、sysanalyzer.exe、avz.exe、idaq.exe、processmemdump.exe、syser.exe、behaviordumper.exe、immunitydebugger.exe、procexp.exe、systemexplorer.exe、bindiff.exe、importrec.exe、procexp64.exe、systemexplorerservice.exe、BTPTrayIcon.exe、imul.exe、procmon.exe、sython.exe、capturebat.exe、Infoclient.exe、procmon64.exe、taskmgr.exe、cdb.exe、installrite.exe、python.exe、taslogin.exe、cff explorer.exe、ipfs.exe、pythonw.exe、tcpdump.exe、clicksharelauncher.exe、iprosetmonitor.exe、qq.exe、tcpview.exe、closepopup.exe、iragent.exe、qqffo.exe、timeout.exe、commview.exe、iris.exe、qqprotect.exe、totalcmd.exe、cports.exe、joeboxcontrol.exe、qqsg.exe、trojdie.kvp、crossfire.exe、joeboxserver.exe、raptorclient.exe、txplatform.exe、dnf.exe、lamer.exe、regmon.exe、virus.exe、dsniff.exe、LogHTTP.exe、regshot.exe、vx.exe、dumpcap.exe、lordpe.exe、RepMgr64.exe、winalysis.exe、emul.exe、malmon.exe、RepUtils32.exe、winapioverride32.exe、ethereal.exe、mbarun.exe、RepUx.exe、windbg.exe、ettercap.exe、mdpmon.exe、runsample.exe、windump.exe、fakehttpserver.exe、mmr.exe、samp1e.exe、winspy.exe、fakeserver.exe、mmr.exe、sample.exe、wireshark.exe、Fiddler.exe、multipot.exe、sandboxiecrypto.exe、xxx.exe、filemon.exe、netsniffer.exe、sandboxiedcomlaunch.exe、ZID Updater File Writer Service.exe

– 檢查電腦名稱

. 電腦名稱不應含有以下子字符

■ -MALTEST

■ AHNLAB

■ WILBERT-

■ FIREEYES-

■ CUCKOO

■ RSWT-

■ FORTINET-

■ GITSTEST

. 以小寫計算電腦名稱 MD5 摘要並與黑名單內容對比

– 檢查 IP 地址

– 檢查虛擬裝置

. 檢查 Registry 不存在以下內容:

■ HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\Oracle VM VirtualBox Guest Additions

■ HKLM\SOFTWARE\Oracle\VirtualBox Guest Additions

■ HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\Sandboxie

■ HKLM\SYSTEM\ControlSet002\Enum\VMBUS

■ HKLM\HARDWARE\ACPI\DSDT\VBOX

■ HKLM\HARDWARE\ACPI\DSDT\VirtualBox

■ HKLM\HARDWARE\ACPI\DSDT\Parallels Workstation

■ HKLM\HARDWARE\ACPI\DSDT\PRLS

■ HKLM\HARDWARE\ACPI\DSDT\Virtual PC

■ HKLM\HARDWARE\ACPI\SDT\AMIBI

■ HKLM\HARDWARE\ACPI\DSDT\VMware Workstation

■ HKLM\HARDWARE\ACPI\DSDT\PTLTD

■ HKLM\SOFTWARE\SandboxieAutoExec

■ HKLM\SOFTWARE\Classes\Folder\shell\sandbox

■ HKLM\SOFTWARE\Microsoft\Windows ■ NT\CurrentVersion\OpenGLDrivers\VBoxOGL\Dll=VBoxOGL.dll

■ HKLM\\SYSTEM\CurrentControlSet\services\Disk\Enum\0=Virtual

■ HKLM\\SYSTEM\ControlSet001\Control\SystemInformation\SystemProductName=VirtualBox

. 檢查以下程序並沒有執行:

prlcc.exe、VGAuthService.exe、vmsrvc.exe、vmware-tray.exe、prltools.exe、vmacthlp.exe、vmtoolsd.exe、vmware-usbarbitrator.exe、SharedIntApp.exe、vmicsvc.exe、vmusrvc.exe、vmware-usbarbitrator64.exe、TPAutoConnect.exe、vmnat.exe、vmware-authd.exe、vmwaretray.exe、TPAutoConnSvc.exe、vmnetdhcp.exe、vmware-converter-a.exe、vmwareuser.exe、VBoxService.exe、vmount2.exe、vmware-converter.exe、xenservice.exe、VBoxTray.exe、VMRemoteGuest.exe、vmware-hostd.exe

如果以上任何一項檢查未能通過,下載器將會結束運作。

安裝虛假證書

下載器會安裝根證書 (root certificate) 並存放在資源之內,所有下載的惡意執行程式都此證書簽發,而該假證書偽裝成由 Microsoft Corporation 和 Adobe Systems Incorporated 所發出。

篩選攻擊方法

下載器決定下載加密器還是挖礦工具,取決於裝置內是否存在 %AppData%\Bitcoin 資料夾,如果資料夾已經存在,下載器便會選擇下載加密器,如果資料夾不存在而裝置具備兩顆邏輯處理器或以上時,挖礦工具便會下載。如果沒有資料夾但只有一顆邏輯處理器,下載器便會轉至其蠕蟲的元件。

加密器行作

下載器下軟一個受密碼保護的壓縮檔,內含加密器模組,壓縮檔會下載到 C:\Documents and Settings\username\Start Menu\Programs\Startup 之內,然後下載器便會利用 WinRAR 工具的指令將檔案解封,加密器的執行檔名為 taskhost.exe。當檔案被執行,加密器同樣會進行環境檢查,之外,當下載器篩選完畢後也會進行檢查。

加密器會等待系統靜止至少 2 分鐘後才會開始運作,在開始加密檔案之前,首先把以下程序終止運作:

1cv7s.exe、Foxit Advanced PDF Editor.exe、mspaint.exe、soffice.exe、1cv8.exe、Foxit Phantom.exe、mysqld.exe、sqlservr.exe、1cv8c.exe、Foxit PhantomPDF.exe、NitroPDF.exe、sqlwriter.exe、7zFM.exe、Foxit Reader.exe、notepad.exe、STDUViewerApp.exe、acad.exe、FoxitPhantom.exe、OUTLOOK.EXE、SumatraPDF.exe、Account.EXE、FoxitReader.exe、PDFMaster.exe、thebat.exe、Acrobat.exe、FreePDFReader.exe、PDFXCview.exe、thebat32.exe、AcroRd32.exe、gimp-2.8.exe、PDFXEdit.exe、thunderbird.exe、architect.exe、GSmeta.exe、pgctl.exe、ThunderbirdPortable.exe、bricscad.exe、HamsterPDFReader.exe、Photoshop.exe、VISIO.EXE、Bridge.exe、Illustrator.exe、Picasa3.exe、WebMoney.exe、CorelDRW.exe、InDesign.exe、PicasaPhotoViewer.exe、WinDjView.exe、CorelPP.exe、iview32.exe、postgres.exe、WinRAR.exe、EXCEL.EXE、KeePass.exe、POWERPNT.EXE、WINWORD.EXE、fbguard.exe、Magnat2.exe、RdrCEF.exe、wlmail.exe、fbserver.exe、MSACCESS.EXE、SmWiz.exe、wordpad.exe、FineExec.exe、msimn.exe、soffice.bin、xnview.exe

如果沒有 avp.exe 正在執行,加密器將會移除磁碟區陰影複製 (volume shadow copies),然後對以下副檔名的檔案進行加密:

“.ebd”, “.jbc”, “.pst”, “.ost”, “.tib”, “.tbk”, “.bak”, “.bac”, “.abk”, “.as4”, “.asd”, “.ashbak”, “.backup”, “.bck”, “.bdb”, “.bk1”, “.bkc”, “.bkf”, “.bkp”, “.boe”, “.bpa”, “.bpd”, “.bup”, “.cmb”, “.fbf”, “.fbw”, “.fh”, “.ful”, “.gho”, “.ipd”, “.nb7”, “.nba”, “.nbd”, “.nbf”, “.nbi”, “.nbu”, “.nco”, “.oeb”, “.old”, “.qic”, “.sn1”, “.sn2”, “.sna”, “.spi”, “.stg”, “.uci”, “.win”, “.xbk”, “.iso”, “.htm”, “.html”, “.mht”, “.p7”, “.p7c”, “.pem”, “.sgn”, “.sec”, “.cer”, “.csr”, “.djvu”, “.der”, “.stl”, “.crt”, “.p7b”, “.pfx”, “.fb”, “.fb2”, “.tif”, “.tiff”, “.pdf”, “.doc”, “.docx”, “.docm”, “.rtf”, “.xls”, “.xlsx”, “.xlsm”, “.ppt”, “.pptx”, “.ppsx”, “.txt”, “.cdr”, “.jpe”, “.jpg”, “.jpeg”, “.png”, “.bmp”, “.jiff”, “.jpf”, “.ply”, “.pov”, “.raw”, “.cf”, “.cfn”, “.tbn”, “.xcf”, “.xof”, “.key”, “.eml”, “.tbb”, “.dwf”, “.egg”, “.fc2”, “.fcz”, “.fg”, “.fp3”, “.pab”, “.oab”, “.psd”, “.psb”, “.pcx”, “.dwg”, “.dws”, “.dxe”, “.zip”, “.zipx”, “.7z”, “.rar”, “.rev”, “.afp”, “.bfa”, “.bpk”, “.bsk”, “.enc”, “.rzk”, “.rzx”, “.sef”, “.shy”, “.snk”, “.accdb”, “.ldf”, “.accdc”, “.adp”, “.dbc”, “.dbx”, “.dbf”, “.dbt”, “.dxl”, “.edb”, “.eql”, “.mdb”, “.mxl”, “.mdf”, “.sql”, “.sqlite”, “.sqlite3”, “.sqlitedb”, “.kdb”, “.kdbx”, “.1cd”, “.dt”, “.erf”, “.lgp”, “.md”, “.epf”, “.efb”, “.eis”, “.efn”, “.emd”, “.emr”, “.end”, “.eog”, “.erb”, “.ebn”, “.ebb”, “.prefab”, “.jif”, “.wor”, “.csv”, “.msg”, “.msf”, “.kwm”, “.pwm”, “.ai”, “.eps”, “.abd”, “.repx”, “.oxps”, “.dot”

被加密的檔案其副檔名將會變成 .neitrino,以 RSA-1024 的方式加密,解密所需的資料將會透過電郵發送給攻擊者,在每個被加密的資料夾內,都有一個 MESSAGE.txt 顯示勒索訊息。

挖礦工具運作

下載器對挖礦工具的過程完全相同,分別只在於下載的路徑 %AppData%\KB<8位隨機文字>,完成下載和解壓挖礦工具之後,程式便會進行以下動作:

– 首先在操作系統重新開機時產生名為 Check_Updates.vbs 的 VBS script,內含兩條挖礦指令,第一條是開始挖虛擬貨幣 Monero,第二條是開始挖 Monero Original,這動作將會運用到 GPU 的資源進行挖礦。

– 如果 %AppData%\KB<8位隨機數字>\svchost.exe 的檔案存在,便會執行並挖 Dashcoin,下載器會接收到挖礦工具的壓縮檔並且不運用 GPU,並利用 MinerGate 進行挖礦,為了令挖礦工具成為被信任的程序,攻擊者利用假的 Microsoft Corporation 證書。

關閉 Windows Defender

無論下載器選擇了加密器還是挖礦工具,都會檢查是否有以下任何一款防毒軟件正在運行:

360DocProtect.exe、avgui.exe、dwservice.exe、McUICnt.exe、360webshield.exe、avgwdsvc.exe、dwwatcher.exe、mcupdate.exe、AvastSvc.exe、Avira.OE.ServiceHost.exe、egui.exe、ProtectionUtilSurrogate.exe、AvastUI.exe、Avira.OE.Systray.exe、ekrn.exe、QHActiveDefense.exe、avgcsrva.exe、Avira.ServiceHost.exe、kav.exe、QHSafeTray.exe、avgemca.exe、Avira.Systray.exe、LUALL.exe、QHWatchdog.exe、avgidsagent.exe、avp.exe、LuComServer.exe、Rtvscan.exe、avgnsa.exe、ccApp.exe、McCSPServiceHost.exe、SMC.exe、avgnt.exe、ccSvcHst.exe、McPvTray.exe、SMCgui.exe、avgrsa.exe、Dumpuper.exe、McSACore.exe、spideragent.exe、avgrsx.exe、dwengine.exe、mcshield.exe、SymCorpUI.exe、avguard.exe、dwnetfilter.exe、McSvHost.exe

如果沒有發任正在運行的防毒軟件,程式便會執行以下連串 cmd 指令去關閉 Windows Defender:

. cmd /C powershell Set-MpPreference -DisableRealtimeMonitoring $true

. cmd /C powershell Set-MpPreference -MAPSReporting 0

. cmd /C powershell Set-MpPreference -SubmitSamplesConsent 2

. taskkill /IM MSASCuiL.exe

. cmd /C REG ADD HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer /v HideSCAHealth /t REGDWORD /d 1 /f

. cmd /C REG ADD HKCU\Software\Policies\Microsoft\Windows\Explorer /v DisableNotificationCenter /t REGDWORD /d 1 /f

. cmd /C REG DELETE HKLM\Software\Microsoft\Windows\CurrentVersion\Run /v SecurityHealth /f

. cmd /C REG ADD HKLM\SOFTWARE\Policies\Microsoft\Windows Defender /v DisableAntiSpyware /t REGDWORD /d 1 /f

. cmd /C REG ADD HKLM\SOFTWARE\Policies\Microsoft\Windows Defender /v AllowFastServiceStartup /t REGDWORD /d 0 /f

. cmd /C REG ADD HKLM\SOFTWARE\Policies\Microsoft\Windows Defender /v ServiceKeepAlive /t REGDWORD /d 0 /f

. cmd /C REG ADD HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection /v DisableIOAVProtection /t REGDWORD /d 1 /f

. cmd /C REG ADD HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection /v DisableRealtimeMonitoring /t REGDWORD /d 1 /f

. cmd /C REG ADD HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet /v DisableBlockAtFirstSeen /t REGDWORD /d 1 /f

. cmd /C REG ADD HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet /v LocalSettingOverrideSpynetReporting /t REGDWORD /d 0 /f

. cmd /C REG ADD HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet /v SubmitSamplesConsent /t REGDWORD /d 2 /f

. cmd /C REG ADD HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\UX Configuration /v NotificationSuppress /t REGDWORD /d 1 /f

傳送統計數據

在以上活動之中下載器和加密器會傳送含有統計數據的電郵到指定地址,這些訊息包含的資訊包括現時感染的進度和其他內容,例如:

– 電腦名稱

– 受感染裝置的 IP 地址

– 系統中惡意程式的補丁

– 現時日期和時間

– 惡意程式製作日期

蠕蟲元件

下載器最後一個動作就是嘗試把自己複製到本地網絡內的其他電腦上,它會執行系統指令「net view /all」,再建立 list.log 檔案記錄結果的電腦名稱,如果找到的電腦存在分享資料夾,惡意程式便會把自己複製到 \AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup 之內。

自我刪除

在關機之前,惡意程式會建立一個 bat 檔案去刪除所有在感染過程中的暫存檔案,這種做法十分常見,當中研究人員留意到「malner」一字,似乎是製作者把「malware」和「miner」混合的字。

現時 Kaspersky Lab 的產品已經能夠偵測到此惡意程式,而且所有樣本都被 System Watcher 偵測得到。

資料來源:Securelist