當大部份人辛勤工作一年,又到報稅的日子時,而運作了一年多的加密勒索程式 GandCrab 則宣佈在 6 月 1 日停止運作!原因除了解密工具逐漸出現之外,原來單是收取「服務費」已賺過百萬美元,所以組織成員現正準備退休!

單是服務費賺 1.5 億美元

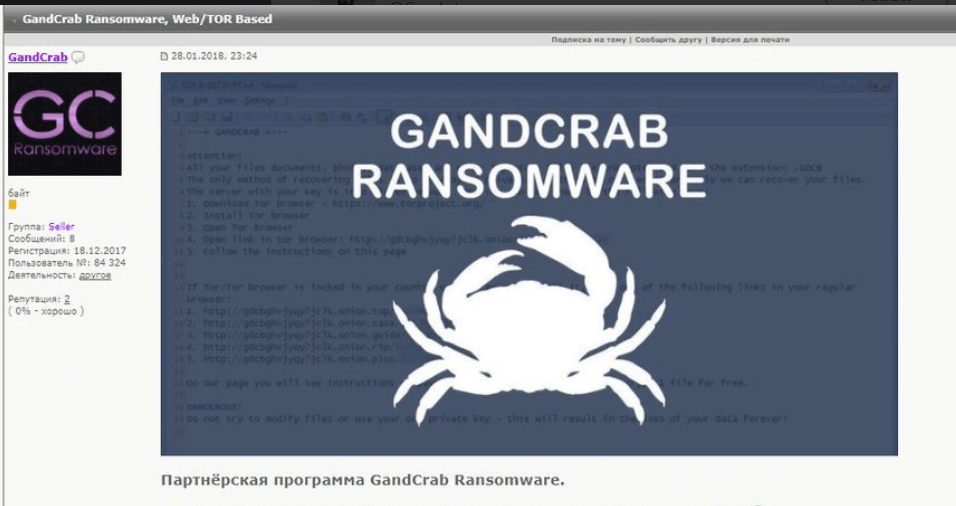

研究人員在暗網上發現 GandCrab 加密勒索組織停止運作的訊息,它的活動時期由 2018 年 1 月 28 日至 2019 年 6 月 1 日為止,組織在訊息中提到「所有美好的事情都有終結」,並透露加該加密勒索軟件自面世以來牽涉的金額達 20 億美元,而單是加密勒索服務 (Ransomware-as-a-service) 就為他們帶來 1.5 億美元進帳,平均每星期賺 250 萬美元。

遊說死線前支付贖金

儘管取得如此「成功」,不過組織還是決定在 6 月 1 日停止他們的伺服器、廣告和基礎設施,有人認為與越來越多 GandCrab 解密工具替企業解除加密有關,不過在「死線」之前,組織仍然呼籲受害者立即支付贖金,否則所有解密的金鑰將會全部刪除,無人能夠復原資料。研究人員估計他們跟隨 TeslaCrypt 的組織成員一樣急流勇退,不過如此一來,近期的變種病毒便無法解密,除非罪犯發放金鑰。

靈活的惡意程式

GandCrab 是一款頗為標準的加密勒索程式,它會掃瞄受感染的視窗系統和任何網絡分享檔案去進行加密,並以「.gdcb」作為副檔名,不過作為最賺錢的加密勒索軟件,它在 16 個月內持續進化它的編碼 (共 5 個版本) 和感染方式。

在加密服務方面還有一班專門的操作員,他們會與殭屍網絡的操作員及其他分支的網絡罪犯合作,協助「客位」散播其病毒。散播的方法有數種,包括濫發郵件、漏洞工具、有目標的社交工程、偽裝軟件下載和惡意網站等等,最新發現的攻擊用上 Oracle WebLogic 的嚴重漏洞 CVE-2019-2725。

部份攻擊者更把編碼個人化,有研究所更發現使用了新的 PowerShell 技術去散播 GandCrab,用上 Excel 文件和一張 Super Mario 圖片去感染裝置,它只攻擊在意大利的 Windows 電腦,更設定為在其他地方則不會執行攻擊。由於在圖像檔案內隱藏加密勒索程式,所以大大提高了偵測的難度。

GandCrab 的操作員在停止運作的訊息中提到,他們成功把贖金轉換為現金,並透過不同的合法生意把金錢合法化 (俗稱「洗黑錢」),並聲稱正準備退休,更大膽地說他們證明了做了壞事,報應也不會來,他們用一年時間證實了,可以賺到一輩子的金錢。

資料來源:Threat Post