在網絡安全的報道中,不難找到商業集團成為網絡間諜目標的新聞,但是工業集團則較為少見,與工業有關的新聞通常是某些重要基建設施遭 APT 攻擊,而近日偵測到的 MontysThree 則發現有網絡犯罪集團對工業企業進行間諜行為,情況十分罕見。

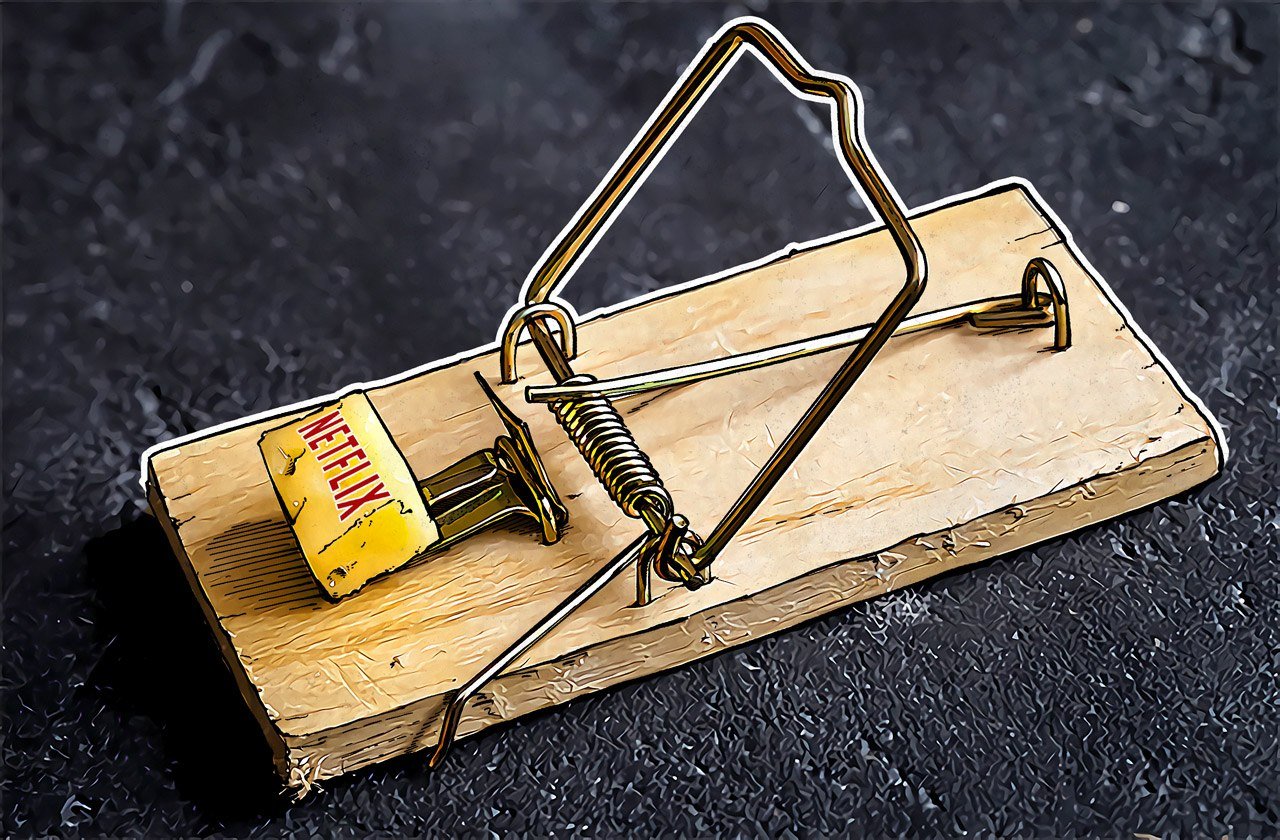

偽裝成文件檔的針對性網絡釣魚攻擊

網絡罪犯使用傳統的針對性網絡釣魚技術去滲透受害者的電腦,發送含有偽裝成文件 .pdf 或 .doc 的執行檔案到工業企業的員工,檔案名稱包括「Corporate data update」、「Technical specification」、「List of employee phone number 2019」,有些個案攻擊者更把檔案做成看起來像醫療文件,例如檔名「Medical analysis results」或「Invitro-106650152.pdf」等等。

目標是 MS Office 和 Adobe Acrobat 檔案

MontysThree 有明確的目標,會在不同的資料夾和已連接的媒介中尋找 Microsoft Office 和 Adobe Acrobat 的檔案。在感染後惡意程式會把受害者電腦的系統版本、一系列的程序和桌面撮圖傳到 C&C 伺服器,還有 USERPROFILE 和 APPDATA 內最近打開過的特定文件種類,包括 .doc、.docx、.xls、.xlsx、.rtf、.pdf、.odt、.psw 和 .pwd。

「隱寫法」圖像加密惡意內容

MontysThree 的作者在惡意程式內部署了幾個不尋常的機制,例如在感染裝置後,下載器模組提取和解碼主模組,而該模組其實通過「隱寫法」的圖像進行了加密,研究人員相信攻擊者由零開斷編寫隱寫法的加密法,而並非複製自其他開源樣本。

惡意程式通過公共雲端服務與 C&C 伺服器通訊,例如 Google、Microsoft、Dropbox 和 WebDAV,此外,通訊模組可以通過 RDP 和 Citrix 進行訪問,而且惡意程式並沒有內設任何通訊協議的編碼,而是使用合法程式 ( RDP、Cirtix clients 和 Internet Explorer )。

為了讓惡意程式盡量保存在受害者的系統,輔助模組會更改 Windows Quick Launch 內的徢徑,當用戶啟動捷徑 (例如瀏覽器),MontyThree 的 loader 模組也會同時執行。

全新的網絡犯罪組織

暫時專家仍未找到 MontysThree 與以往其他攻擊的關連,現時估計是全新的網絡犯罪組織,依照編碼的內容估計幕後黑手操流利俄語,而且他們的主要目標大部份都是俄羅斯公司,惡意程式會尋找只存在西里爾 ( Cyrillic ) 版本系統的資料夾。儘管在通訊服務的帳號資料指向中國,但研究人員認為這是攻擊者擾亂視線防止追蹤的動作。詳細的 MontysThree 資料可以參考 Securelist 的報告。

提高員工網絡安全意識最重要

MontysThree 的攻擊明顯是針員工而來,一向其他針對性釣魚攻擊都是以電郵作為第一步,所以員工清楚他們打開可疑檔案的後果十分重要,另外,工作站防護結合 EDR 功能及其他分析工具,都有助企業分析和擊退攻擊。