附CVE-2021-40444解決方法

日前Microsoft罕有地公佈了一項仍未堵塞的零時差安全漏洞(CVE-2021-40444),能夠讓攻擊者在受害者裝置上遙距執行惡意代碼,而且已經有網絡犯罪份子用來攻擊Microsoft Office用戶,Microsoft建議網絡管理員在有補丁推出前,先採取替補方案防範。

攻擊者如何利用CVE-2021-40444

攻擊者會以入嵌惡意ActiveX控制的Microsoft Office文件作為武器,該控制會啟動和執行代碼,而這些文件通常透過電郵散播,一如其他網絡釣魚一樣,攻擊者極力遊說受害者打開檔案。

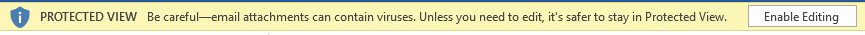

利用Microsoft Office文件向來也是熱門的攻擊手法,理論上,來自網絡的Microsoft Office會受到Protected View或經由Application Guard for Office去保護,任何一種都能預防CVE-2021-40444,然而很多用戶都習慣性地點擊Enable Editing功能,如此一來便破壞了Microsoft自身的保安機制。

未有補丁,只有(官方)替補方案!

CVE-2021-40444是Internet Explorer引擎上的一個MSHTML漏洞,雖然IE現時用戶雖少,但有其他程式會使用到有關的引擎去處理網上內容,例如Word和PowerPoint!即使Microsoft採取的態度顯示對事件相當關注,但補丁似乎不會在本月的例行重大更新中出現,而在正式的補丁面世前, Microsoft交出了替補方案,建議網絡管理員關閉ActiveX功能,方法可以瀏覽這裡!

民間建議解決方法:同時關閉Windows Explorer文件預覽

官方建議關閉ActiveX之後,有第三方研究人員認為,攻擊者能就著ActiveX關閉而進行「反替補方案」,利用Windows Explorer的預覽功能也能利用到有關的安全漏洞作惡,因此有研究人員建議同時關閉有關的預覽功能,方法請參考這裡,由於方法非官方建議,選擇遵從前請先留意可能做成的影響。

主動防護類似攻擊的建議

- 在公司Mail gateway等級安裝保安方案或強化Microsoft Office 365的保安機制,從攻擊中保護公司電郵。

- 為所有員工的電腦安裝能偵測已知漏洞被利用的保安方案

- 提高員工對現代網絡威脅的防範意識,切勿打開來歷不明的檔案,也不要輕易啟動編輯模式。

資料來源:Kaspersky Blog