隨著暑假展開,很多公司員工也磨拳擦掌,準備起程去期待已久的旅行,而騙徒也看準這個時機,偽裝HR發送電郵,並已「大假」作為誘餌,員工稍一不慎便有可能掉入網絡犯罪份子的圈套,被盜取公司的登入憑證。

釣魚電郵

為了讓收信人點擊釣魚連結,首先就要讓對方失去批判性思維,慣用技倆不外乎引起對方恐懼或興趣,這次暑假用上「大假」這個字就能達到目的,由於很多員工已經計劃好所有行程,機票、酒店已準備就緒,如果大假日期突然更改,所有計劃都可能告吹,所以騙徒便偽裝HR,發出電郵以突然更改大假日期為主題,需要員工盡快確定日期,或與其他重要活動「撞期」等等。

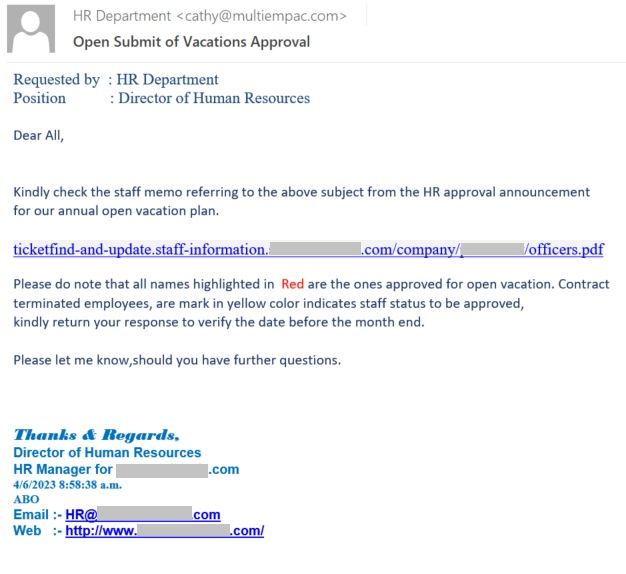

圖中的案例由於並非針對性網絡釣魚,而是普通的濫發釣魚,所以比較容易發現蛛絲馬跡,例如:

- 發送者並非收件者的公司員工

- HR Director的簽名空白,而簽署也與公司的風格不同。

- 隨藏在連結背後是指向一個完全不同地址的PDF檔案 (只需把滑鼠移到連結上便無所遁形)

研究人員很快便發現攻擊者其實只知道件件人的電郵地址,透過自動群發電郵工具,從地址中獲得公司域名和員工姓名,然後自動替換為偽裝的連接和發送人簽署。

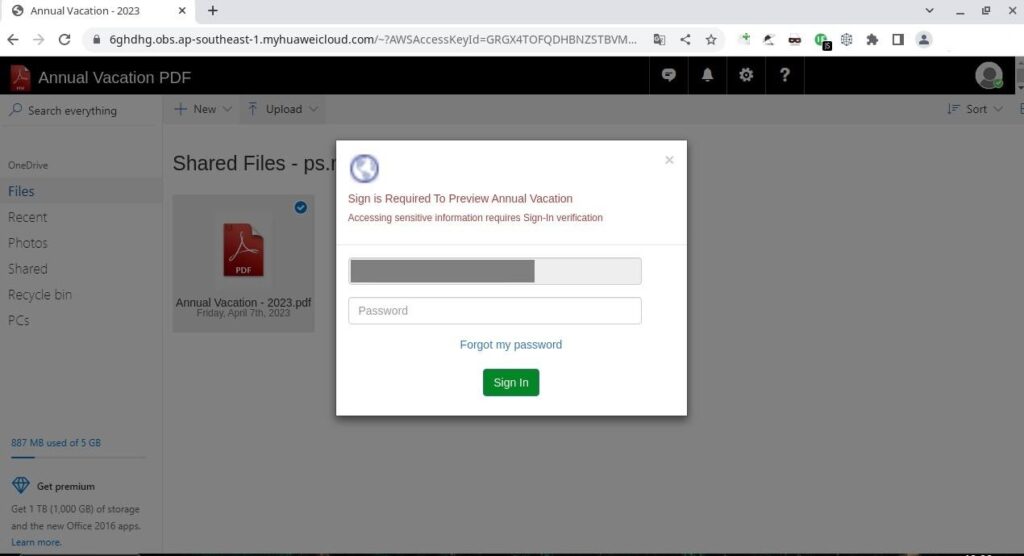

釣魚網站

即使受害人被騙點擊連結,在釣魚網站內也能夠發現詐騙的痕跡,尤其網站本身也缺乏說服力:

- 首先,它並非架設在收件者公司的伺服器,而是Huawei Could,一個任何人都能租用的雲端空間。

- 檔案名稱與電郵中提到的PDF檔案並不吻合

- 網站上沒有何任內容可以把它與收件人公司連繫起來

當然,如果受害者仍執意要在登入視窗輸入他們的密碼,所有內容都會直接送到網絡犯罪份子手上。

做好防護三部曲

要為免員工掉入釣魚電郵陷阱,首先要在mail gateway層面部署防護,並為所有連接互聯網的裝置配備防護方案,在定期為員工準備安全意識培訓,增加對最新網網威脅的認識,瞭解潛在的釣魚詐騙,有助降低掉入陷阱的機會。

資料來源:Kaspersky Blog