一個大型的針對性網絡釣魚活動被發現,不但冒充特定公司的寄件者,更能列出收件者名稱並個人化訊息,而且還加入了針對性的附件,訛稱公司人力資源政策更改,要求受害者輸入公司電郵的登入憑證。

檢視新人力資源指南的假要求

受害者會收到一封看似來自人力資源部門發出的電郵,而且正確列出收件者的名稱,電郵的主題聲稱是關於遙距工作協定、福利和安全標準的人力資源政策更改通知,正常情況下任何僱員都對這類變更有興趣,所以很自然就會嘗試打開附件,加上電郵頂端有列明發送者經過核實的橫幅及訊息來自安全發送者的顯示,使詐騙電郵看似更具說服力,不過經驗告訴我們,這種電郵更需要額外的審查。

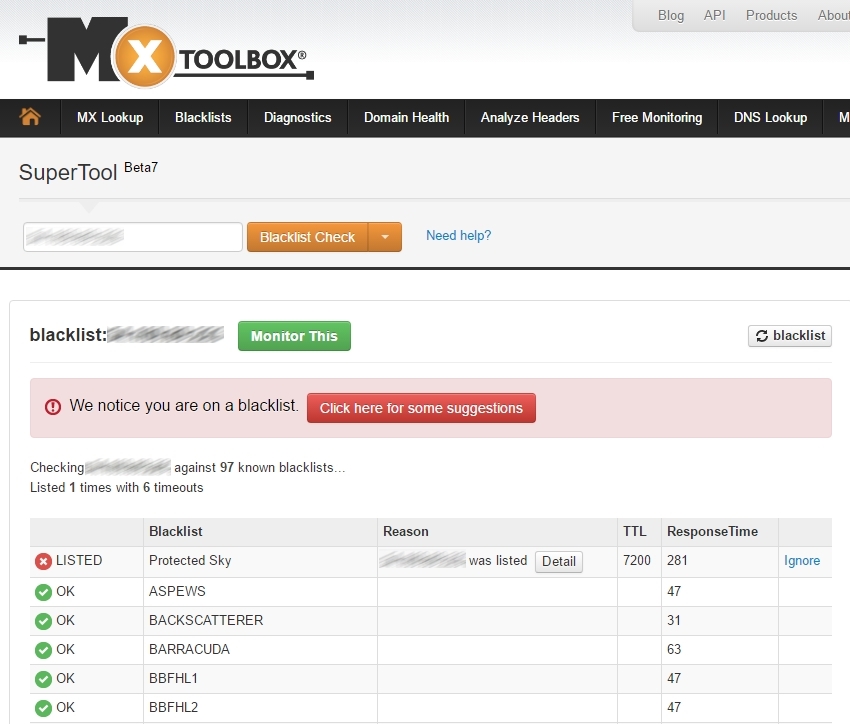

其實整封電郵的內容,包括橫幅和其他個人化的問候,全部都是一張圖片,只要戶想以滑鼠突出任何文字部份時便會發現,正常的發送者永遠不會以這種方式發送電郵,試想像人力資源部門向每位僱員發送前都需要另儲成為圖片格式,完全時費時又不設實際的做法,而唯一這樣做的原因,是騙徒想藉此繞過電郵antispam和antiphishing的過濾。此外,有時候名稱和附件格式與電郵內文中提及的內容並不吻合,都發出電郵有可疑的訊號。

模仿人力資源指南的附件

附件當然並不含有甚麼人力資源指引南,如果打開附件只會看到一個細小的公司標誌和突出的「Employee Handbook」標題,它也含有目錄和以紅色標示的更改內容,下一頁則是一個QR code以瀏覽完整文侔,還附有基本的電話掃瞄教學,掃瞄後用戶會被帶到一個被要求輸入公司帳號憑證的網頁,這才是騙徒的真正目標。文件分階段地遊說受害者文件是為他們而設,單是收件者名稱及附件都有收件者的名字。

理性地想,其實所有資訊可以直接放在電郵內,而無需建立一個個人化的四頁檔案,當中可以涉及一種新的自動發送電郵機制,會為每個收件者產生電郵圖片和一個附件,又或者是一些極專業的網絡釣魚者所為。

防範針對性的網絡釣魚

機構要防範釣魚電郵,便需要在公司的電郵伺服器配備專門的保安方案,而所有員工的工作電腦、流動電話,同樣需要保安方案的防護,同時建議為僱員提供預防現代詐騙策略的培訓,保持他們的資安警覺性。

資料來源:Kaspersky Blog