較早前傳媒報導過的 iOS 臭蟲立即被壞份子利用!一個假網站聲稱可以讓 iPhone 用戶 Jailbreak 自己的手機,但是研究人員警告,該網站的最終目的是騙取用戶點擊廣告。

欺世盜名騙用戶掉入陷阱

Jailbreak 是一種逃避 Apple 限制甚麼應用程式和編碼在 iPhone 上執行的手段,用戶可以離開 Apple 生態系統的權限安裝自定義編碼、增加功能或進行保安研究。「checkm8」就是最新被發現的安全漏洞,讓一度已被堵塞的 Jailbreak 之門再次被打開,該漏洞讓攻擊者能經過無法攔截的入侵方法,取得系統等級的存取權限,影數 iPhone 數量高達數千萬計,事件中的假網站遊說用戶下載利用 checkm8 漏洞的 Jailbreak 工具「checkra1n」。

然而,假網站 (checkrain[.]com) 其實只是較真的 Jailbreak 網站 (checkra1n[.]com) 早 24 小時登記網址,不同的是,假網站並不會下載 Jailbreak 工作,取而代之是令用戶掉入按點擊付款的網上廣告陷阱。研究人員指出假網站自稱與知名的 Jailbreak 研究人員合作,表面看起來十分正常,但是當用戶點擊下載「越獄」應用程式時,其實是安裝惡意的 profile 到用戶的裝置內。

蛛絲馬跡露騙局

其實假網站上的假資訊並非完全無械可擊,例如,網站自稱 Jailbreak 對 A5 至 A13 晶片的裝置有效,然而,checkm8 漏洞只影響 A5 至 A11 晶片的裝置。此外,假網站說用戶可以不用 PC 就可以安裝 checkra1n Jailbreak,事實是,checkm8 漏洞需要 iOS 裝置在 DFU 模式透過 Apple USB 線進行。

網站首先會要求用戶安裝「mobileconfig」profile,這檔案原意是更容易傳送網絡設定到 iOS 裝置,但也可以用作惡意的用途。而在這事件上,它只影響 Apple WebClip 的功能,並無取得裝置的存取權限,只會在瀏覽網頁時沒有搜索、書籤和網址顯示位置。

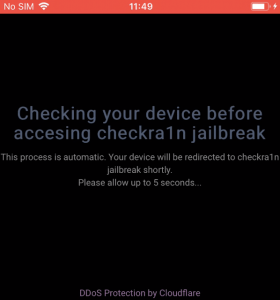

當所謂的 Jailbreak 工具完成下載和安裝,一個 checkra1n 圖示會出現在用戶的手機內,表面上看與一般 App 無異,實際是一個連到網站的書籤,當用戶點擊圖示,會全螢幕地讀取一個網頁,由於沒有索或網址位置,所以看起來像一個 App,並有文字顯示為 Jailbreak 進行裝置檢查。

當經過多次重新導引之後,最終會把用戶帶到 Apple App Store 下載一款名為 Pop! Slots 的遊戲,網頁最後更會叫用戶玩該遊戲 7 日,以確保 Jailbreak 解鎖完成。實際上這一切都是點擊詐騙事件,最終是安裝一個可以在應用程式內付款的 iOS 遊戲。

攻擊手法可以引發更大危機

假網站的攻擊遍佈全球,歐、美、亞和非洲都有國家成為目標,而研究人員認為,事件中最危險是下載「mobileconfig」profile,因為攻擊者可以進行更具惡意的破壞,如果影響 MDM 部份將會帶來更大的破壞。

資料來源:Threat Post