近年每隔一段時間,就聽到有公司因為電郵而被感染的新聞 (通常都與加密勒索有關),所以騙徒也很樂意繼續使用這渠道,去騙取商用電郵帳號資料,而研究人員發現,有騙徒利用用戶對電郵內惡意程式的疑惑,設下陷阱引誘用戶走進去。

拆解病毒警告的釣魚電郵

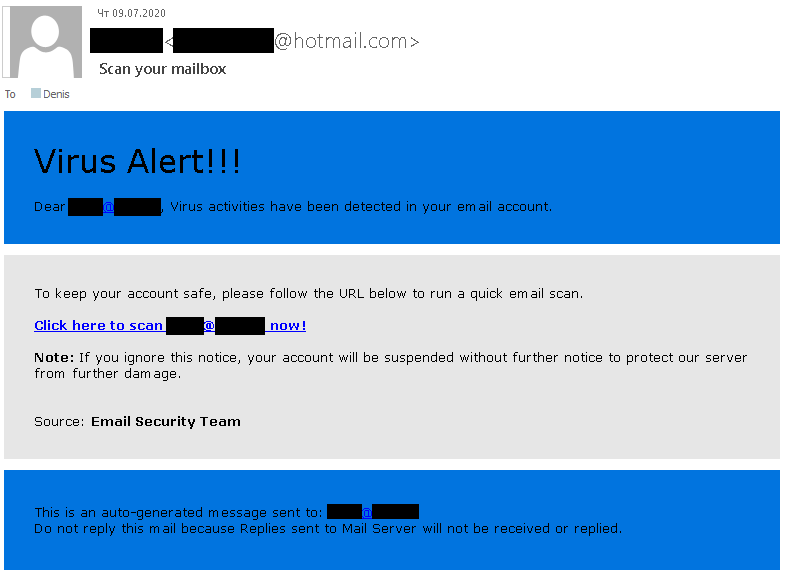

詐騙訊息使了用戶害怕的心理,在電郵的頂部以巨大的「Virus Alert!!!」先聲奪人,看起來很重要和緊急,但那 3 個感嘆號其實是非專業的跡象。不過首先有一個疑問,是誰人發送訊息?電郵聲稱如果收件人沒有採取行動,帳號便會被封鎖,如果是公司電郵伺服器的 IT 服務供應商或服務供應商的員工,看起來好像合理。

但更重要是用戶需要清楚,沒有供應商或內部服務會要求用戶自己掃瞄郵箱內的內容,因為掃瞄工作在伺服器上自動進行,而且病毒活動極少機會在帳號內發生,即使有人發送病毒,收件人也需要下載和執行,感染的過程發生在電郵,而並非電郵帳號。

再回到剛才的問題,查看送件人立即發現 2 個可疑之處,首先,送件者經由 Hotmail 發出電郵,一則正常合規格的通知,應該顯示公司或服務公應商的網域,第二,電郵內自稱來自電郵保安團隊,如果收件人的公司使用第三方電郵供應商,他的名字必定會在簽名中出現,如果電郵伺服器存放在公司網絡架構內,那通知應該來自自家的 IT 或資安團隊,只負責電郵安全的可能性很低。

下一點就是連結,大部份電郵程式都會顯示隱藏在超連結下的真實網址,如果收件者被要求點擊去一個電郵掃瞄工具,但存放在既不是公司或電郵供應商的網域之內,那基本上就是網絡釣魚了。

折解釣魚網站

釣魚電郵內的連結,會把收件者帶到一個看似是網上電郵掃瞄工具的網站,為了增加可信性,它展示了很多防毒供應商的商標,開頭更有收件者公司的名字,令網站看起來更具真確性。網站會首先裝作進行掃瞄,然後會中斷並彈出訊息,要求用戶輸入帳號資料去完成掃瞄和刪除被感染檔案,當然密碼是要求的項目之一。

要查明一個網站,首先是檢查瀏覽器的網站地址,正如上文提到,它並非正確的網域,第二,網址很大機會含有收件者的電郵地址,雖然也有可能發生,但如果有任何疑惑,用戶不妨嘗試隨機更改其他電郵地址測試 (請保留 @ 令它看起來依然是電郵地址),如果出現相同訊息,就可以確定是釣魚網站了。

要再進一步測試,可以當所謂的掃瞄中斷,要求輸入帳號資料時,隨機輸入假的電郵地址和密碼,當網站依然能夠照常掃瞄時,就可以證明它所謂的掃瞄完全是假的。

小心提防釣魚電郵

無論是個人或是公司員工都需要提防無孔不入的釣魚電郵威脅,個人的話可以多瀏覽資訊安全相關的網站增長知識,公司員工的話則可方過 Awareness Training 的方式,針對公司網絡架構提供合適的培訓,減少員工掉入陷阱的機會,最後商業用戶可以安裝可靠的防護方案,從電郵伺服器攔截釣魚電郵並封鎖連續釣魚網站,Kaspersky Security for Business 能同事做到以上兩種方法,而使用 Office 365 的話 Kaspersky 也有相應的防護方案,拒絕釣魚電郵入侵。

資料來源:Kaspersky Blog