研究人員警告近日一輪網絡釣魚攻擊,針對過萬個Microsoft電郵用戶,偽裝成大眾熟識的FedEx和DHL速遞,其實是想盜取用戶的帳號權限。

企圖盜取工作電郵

騙局除了針對Microsoft電郵,也瞄準了用戶的工作電郵帳號權限,騙徒甚至在合法的網域上架構釣魚網頁,例如Quip和Google Firebase,令他們的電郵能夠越過保安過濾,惡意的連結不被封鎖。

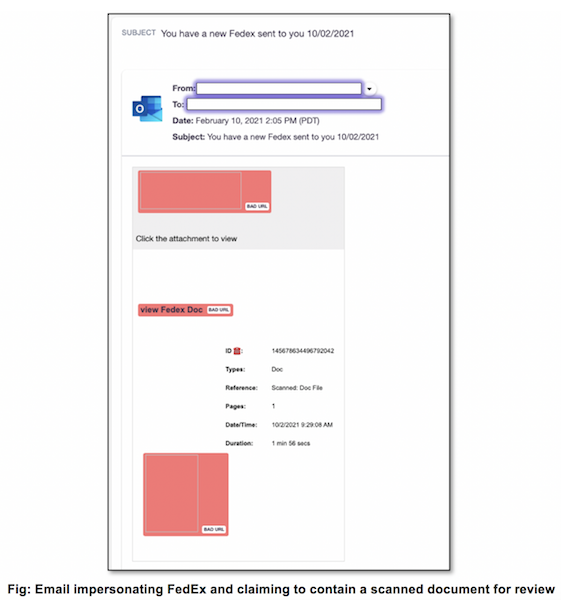

研究人員指出,電郵主旨、發送者名稱和內容都有足夠的偽裝令收集者以為電郵真的來自FedEX或DHL,內容是所謂的速遞公司掃瞄文件或DHL交付無法送抵,大部份用戶都會立即依照電郵指示進行回應,而疏忽了當中的不自然之處。

FedEx釣魚電郵使用Quip和Google Firebase

偽裝FedEx的電郵含有部份資訊令事情看起來更真實,例如ID、文件頁碼、瀏覽文件連結,如果收信者點擊電郵,他們會被帶到一個存放於Quip的檔案,是一個Salesforce工具的免費版,提供文件、表格、幻燈片和聊天服務。

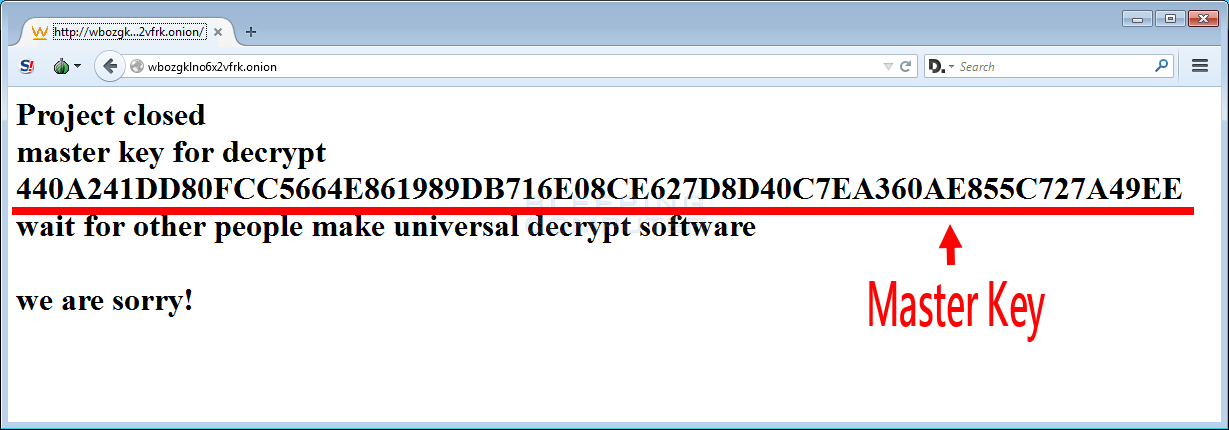

研究人員表示,他們觀察到網絡罪犯持續傾向使用合法服務存放釣魚網頁,例如Google Sites、Box和Quip,這些服務大部份都有免費版本和容易使用,原意是讓世界各地的人受惠,卻方便了網絡罪犯發動成功的網絡釣魚攻擊。

無論是在Quip或Google Firebase的假網頁,當受害者輸入他們的登入資料時,便會顯示錯誤訊息要求受害者輸入正確資料,當中可能牽涉背後的核實機制,也有機會是攻擊者希望收集更多的電郵地址和密碼,所以持續顯示錯誤訊息。

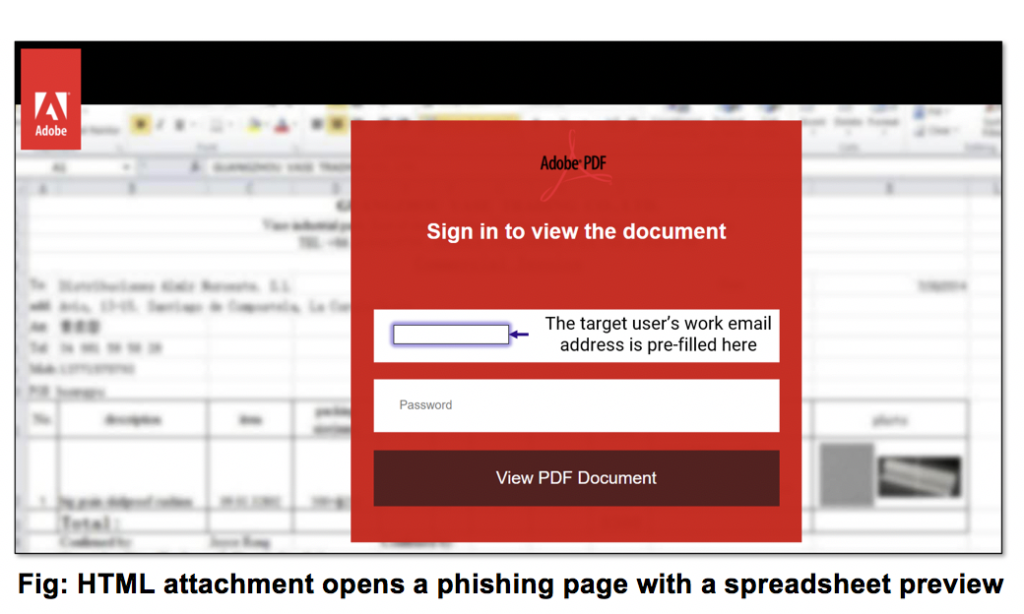

DHL速遞網絡釣魚顯示Adobe登入畫面

另一個網絡釣魚活動是冒充DHL速遞,電郵通知收件者郵件已經抵達,但因為不正確的送遞資料而無發送抵,而郵作已經在郵局準備提取,並要求收年者查看附件的貨運文件,讓附件是一個名為SHIPPING DOC的HTML檔案,內裡看似是貨運的文件。

但面層被要求登入Adobe PDF reader的畫面覆蓋,研究人員認為攻擊者企圖盜取Adobe的的帳號,從中極有可能獲得受害者的工作電郵登入資料,在登入名稱一欄更自動預先填入受害者的電郵地址,如果因為看見Adobe便粗心大意的話,就有可能輸入電郵的密碼。同樣地,當受害者輸入密碼,畫面仍然會跳出錯誤訊息。

乘肺炎的趨勢作惡

因為肺炎的關係令很多人轉到網上平台進買日常用品,這意味著更多人會接觸到速遞服務,由於很多平台都使用FedEx和DHL進行派送,令網絡釣魚電郵更容易遇上正等待郵件的消費者,加上心急和粗心大意,稍一不慎便掉入陷阱之內。

資料來源:Threat Post