濫發或釣魚電郵絕不罕見,但網絡犯罪份子依然沒有放棄最傳統,連結到惡意程式的攻擊手法,始終釣魚電郵只是盜取用戶的登入憑證,但騙徒通過間諜程式就可以做到壞事,而為了達到目的,他們利用了電郵附件中的圖像。

惡意連結的電郵

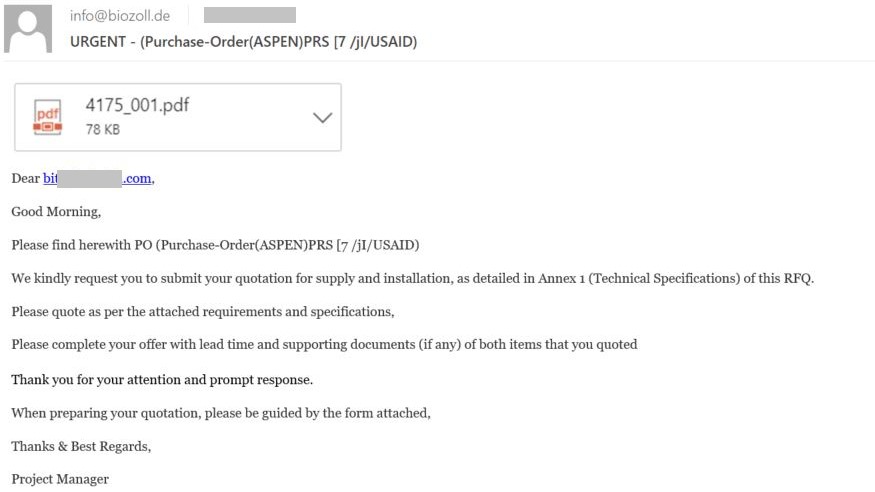

以下將會查看一封針對性的電郵攻擊,網絡犯份子為了認電郵看似真實,所以發送RFQ (Request for Quotation) 到工業服務和裝備供應商,並附有指引文件。由於供應商經常收到這類型要求,所以相關人士很自然會打開指引文件,然後準備計劃書,往往忽略了網域名或發送者簽名有異樣的蛛絲馬跡,而最引起研究人員興趣的,是網絡犯罪份子如何令收件者執行惡意程式。

圖中的電郵附件看似PDF,然而它並非真的附件,雖然Outlook看起來如,但仍找到幾個不同的地方:

- 附件icon應該與用戶系統的pdf檔案相同,如果不同,它便可能不是附件或甚至不是PDF檔案。

- 檔案的詳細資料 – 名稱、種類和大小,當以滑鼠指向真的附件時都會出現,不是見到一條指向不明網站的連結。

- 檔案名稱旁應該有一個箭咀可以打開彈出式選單

- 附件應該出現在分開的位置,而不是在電郵內文之中。

事實上這個裝作PDF附件的真身是一個圖像檔案,如果滑鼠點向部份訊息,然後按Ctrl A選擇全部,就能一清二楚。而該圖像是一個惡意程式偽裝的超連結,點擊後會下載間諜木馬程式。

攻擊Payload

在這個個案中,惡意連結指向名為Swift_Banco_Unicredit_Wire_sepa_export_000937499223.cab的檔案,Kaspersky偵測它為Trojan-spy.Win32.Noon,是相當普通的間諜木馬程式,自2017年已經出現,讓攻擊者盜取密碼和其他輸入表格的資料。

保安方案保安全

無論是公司或個人,安裝可靠的保安方案都能令木馬程式遠離你,每台連接網絡的裝置都應該具備,另外,訓練員工有關網絡犯罪份子在電郵的常用技倆,也能降低裝置被攻擊的機會。

資料來源:Kaspersky Blog