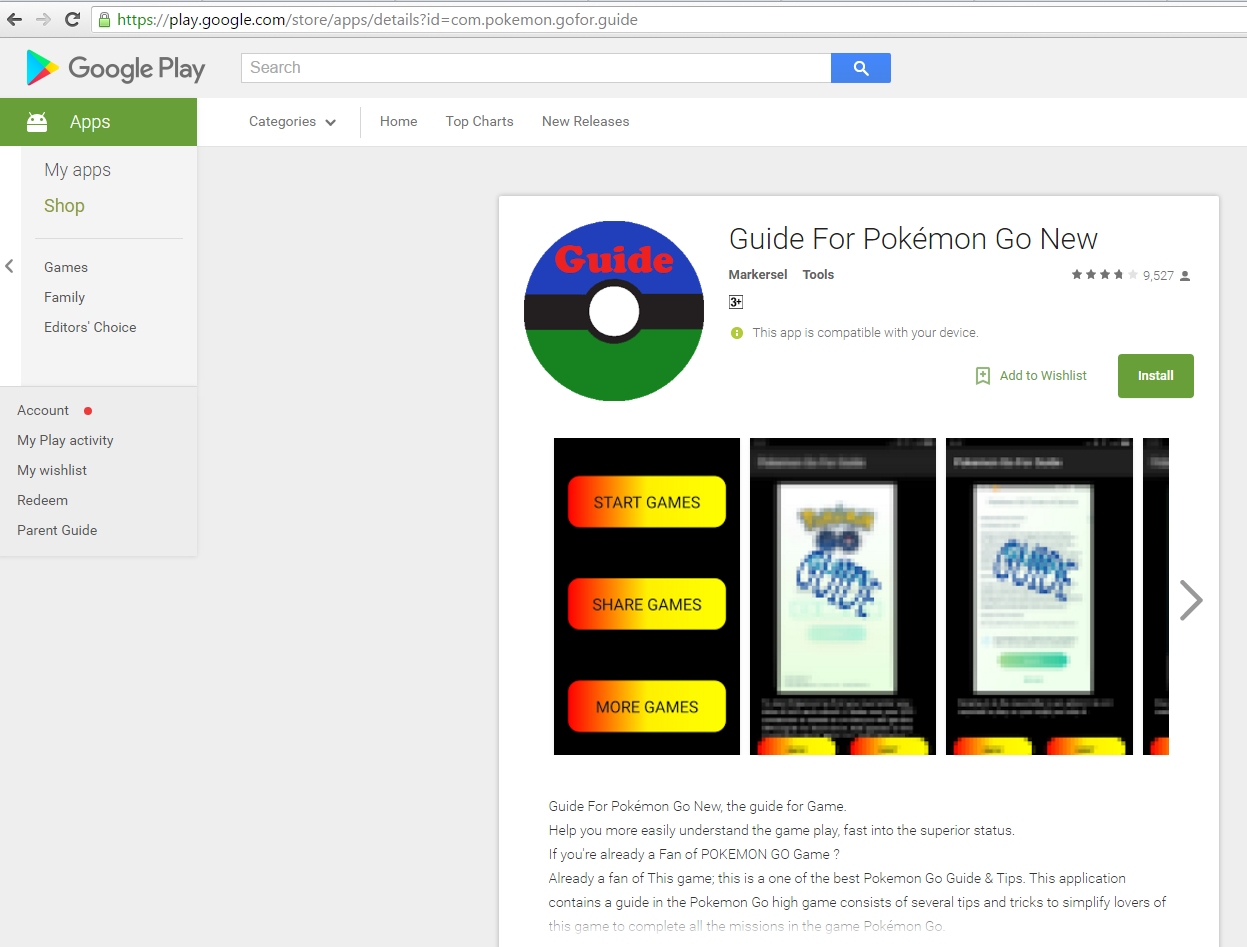

雖然《Pokémon Go》人氣已經回落不少,但仍然有一班忠實fans支持,網絡罪犯抓緊這個機會,乘較早前遊戲更新的時機,在Google Play Store上發放一款名為《Guide for Pokémon Go》的應用程式,看似是實用工具,其實暗地裡是能夠取得用戶手機控制權的木馬工具。

多重措施躲避偵測

這款針對Android手機的木馬程式並非首次亮相,根據研究人員追查紀錄,在今年7月相同應用程式的另一個版本已經出現在Google Play Store,並且自2015年開始,已經先後有至少9款不同的應用程式含有相同的木馬程式。

該款木馬程式主要功用是取得Android操作系統的存取控制權,用來在裝置上安裝應用程式及廣告程式。木馬程式本身具有多重保護措施以避開偵測,包括對原有的執行檔進行加密,令分析更加困難,內裡包含惡意程式及一個小模組,該模組並不會在用戶開啟應用程式時立即啟動,會等候用戶安裝或移除其他應用程式時,先確認應用程式是在真實裝置中運行而並非虛擬機器,然後在等2小時之後才開始其惡意行為。

自由選擇是否攻擊目標

當惡意行為起動,第一件事依然是與C&C伺服器連線,上載裝置的所在國家、語言、裝置型號和操作系統版本等資料,如果伺服器想該木馬程式繼續運作就會發放一組ID,木馬程式只有在接收到該組ID才會展開下一步行動,如果沒有收到任何通知,則會每2小時重複連線C&C伺服器的步驟。這個步驟讓C&C可以有停止攻擊的決定權,例如不想攻擊部份人士,或者懷疑該裝置是沙盒或虛擬機器,再進一步保護木馬程式本身。

取得深層存取權限

當木馬程式收到第二階段的ID便會開始「工作」,先從一連結中下載JSON檔案,解密後它是另一款木馬程式,執行之後會進一步下載更多檔案,全部檔案都受加密保護,而且他們是由2012至2015年已知的深層漏洞工具,其中一款更曾經被Hacking Team使用。透過以上漏洞工具,取得裝置的深層控制權,並靜靜地安裝其模組在系統資料夾,刪除其他應用程式,在裝置上擅自顯示煩人的廣告。

根據Google Play Store顯示,《Guide for Pokémon Go》直至被研究人員舉報而下架之前,已經有超過50萬次下載,追查感染數據,至少超過6千次成功感染,當中包括俄羅斯、印度和印尼,估計是以英語用戶的地區為主要目標。

資料來源:Scurelist