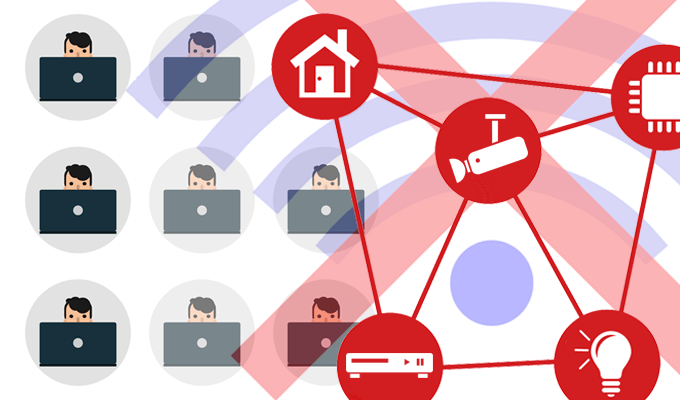

惡意程式 Mirai 最近出現新變種,DSL路由器成為新的目標,結果令德國電訊商的90萬名DSL路由器用戶無法連接互聯網、電話和視像。雖然電訊商迅速為受影響的路由器推出補丁,但是警告其他數以百萬計的路由器可能面對同樣的威脅。

200萬部潛在攻擊目標

這次事件的受影響路由器,主要是兩家台灣廠商 Arcadyan Technology 和 Zyxel 的產品,利用設計漏洞,透過Port 7547在路由器之上執行遠端代碼。據研究人員表示,黑客成功攻擊路由器的話,便可以為所欲為,不但能夠取得用戶的流量,更能透過用戶的路由器發動攻擊,或者變成DDoS攻擊的一份子。使用特殊搜索引擎進行掃瞄,發現有4100萬部路由器的port 7547呈打開狀態,研究人員估計大約有200萬部路由器存在上述的安全漏洞。

Mirai 持續進化功能更強

以前的惡意程式 Mirai,利用大約60條默認的密碼攻擊數碼攝錄機、網絡鏡頭和其他 IoT 裝置,新版本的 Mirai 被賦予掃瞄密碼的能力,如果路由器的密碼設定薄弱,便會被惡意程式攻破,並從遙距執行代碼(TR-069)。該設計原本讓ISP能夠遠距離管理解調器(modem),並不具有遠端執行代碼的功能,因為漏洞而被網絡罪犯有機可乘。

德國電訊商已經推出補丁,並建議用戶安裝後從新啟動路由器,以移除記憶體內的惡意程式。受影響產品的兩家台灣廠商 Arcadyan Technology 和 Zyxel 暫時未就事件作出回應,不過有報導指英國和愛爾蘭也有類似的攻擊,現階段無法估計會否引發更大規模的攻擊,但是據研究人員表示,唯一慶幸的是解決問題的方法相對簡單。

資料來源:Threatpost