去年台灣曾發生自動櫃員機(ATM)失竊案件,曾經傳出疑犯已經進入本港的消息,情況一度緊張。其實在去年,在台灣以外也曾經發生過相似的ATM失竊案件,手法各有不同,銀行分別向卡巴斯基實驗室尋求協助,在今年的SAS 2017上,研究人員與大家分享在個案中被用上的3種攻擊ATM方法。

ATMitch:遠端遙控惡意程式

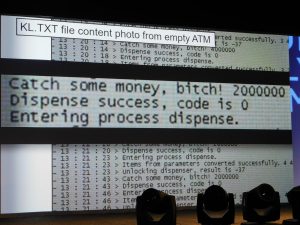

ATM被洗劫一空,但銀行的搜證隊伍找不到惡意的檔案、可疑的指紋、沒有任何物理干擾的跡象,也沒有不法的電路板或裝置可以控制機器,但是ATM內的鈔票卻不翼而飛。

銀行的員工只找到一個名為 kl.txt 的檔案,然後便與卡巴斯基實驗室聯絡,並開始展開調查工作。卡巴斯基實驗室的研究人員從檢視該檔案開始,根據紀錄檔案的內容設定YARA規則(搜索字符串,尋找相關的樣本),找出與事與有關連的其他樣本,結果成功找到曾經在哈薩克斯坦和俄羅斯出現過的 tv.dll,隨後被稱為 ATMitch。

ATMitch透過已公開而未被修復的程式漏洞,滲透目標銀行的伺服器,黑客使用開源編碼或一般程式工具感染銀行的電腦,但是惡意程式令自己隱身在電腦記憶體內,而非一般的硬盤,由於沒有檔案所以難以被察覺,更會隨著系統重開而令追蹤惡意程式的痕跡消失。

黑客透過銀行電腦,遠端在ATM上安裝其他軟件,令動作看起來合法,當安裝完成之後,黑客便取得ATM的全權控制權,只需要鍵入簡單指令,就可以命令ATM吐出全部鈔票,而且在完成以上動作之後,惡意程式會刪除所有證據,令研究人員難以追查。

Bl@ckb0x_m@g1k:簡單而聰明的技巧

另一個救助個案,ATM的紀錄同樣沒有任何線索,機器完好無缺,而閉路電視就被遮擋所以無法錄下案發經過。當銀行把ATM送到卡巴斯基實驗室的辦公室,研究人員把裝置拆卸並有所發現,一個藍芽接收器連接著ATM的USB插頭,而硬盤內是藍芽鍵盤的驅動程式。

有了以上線索,重組案情變得簡單。某人把藍芽接收器安裝在ATM,然後等待3個月令紀錄清除,犯人再帶著藍芽鍵盤回去,遮擋閉路電視,利用藍芽鍵盤把ATM重啟進入服務模式,並透過服務模式把鈔票偷光。

電鑽:物理電鑽

其非所以盜取ATM的方法都屬於智慧型,以下的個案就是銀行找到物理干擾的明顯證據,一個直徑大約4厘米的鑽印落在PIN鍵盤的附近(雖然ATM看起來很堅固,其實有部份是塑膠零件),很明顯是一個電鑽造成的破壞。

類似的情況在俄羅斯和歐洲都有出現,直至警方抓到疑犯和一部手提電腦,案件的真相就逐漸浮現。卡巴斯基的研究人員在自己的實驗室以提款機進行測試,發現能夠透過鑽印把能夠把 10-pin 連接線與ATM接駁,再向內部的電腦著手令鈔票吐出。

以上部份個案的做案過程並沒有想像中的精密,成本也意料地低,此外研究人員又發現,部份ATM欠缺遠端更新功能,更新需要技術人員親身前往裝置,令部份ATM欠缺安全漏洞更新,讓黑客有機可乘。即使卡巴斯基實驗室的保安方案能夠協助銀行抓住ATMitch惡意程式,卻無辦法防範電鑽,這方面需要閉路電視拍下犯人的一舉一動。