「Hajime」在日文中有開始的意思,也同時是一款在2016年被發現的物聯網(IoT)蠕蟲,它建立了一個巨大的P2P殭屍網絡,現時大約有30萬部裝置在該網絡之內,而且其目的暫時仍然是一個謎。研究人員發現,Hajime正持續發展,倚賴低保安等級的裝置,隨時間增加及移除部份功能,部份更採用未公開的技術,並繼續侵襲物聯網裝置。

追加新攻擊手法

近日研究人員發現 Hajime 加入了新的攻擊手法,透過 TR-069 的漏洞入侵物聯網。TR-069是寬頻論壇(Broadband Forum)發佈,管理寬頻網絡的業界定義標準,很多互聯網供應商(ISP)和裝置生產商都是該論壇的成員,TR-069 容許 ISP 從遠端管理網絡調解器,採用TCP port 7547,有部份裝置使用 port 5555 代替。其中 TR-069 NewNTServer 功能可以在不安全的裝置上執行代碼,一旦執行了「INJECT_COMMANDS」指令,裝置便會被感染並成為殭屍網絡的一部份。

加快偵測架構

由於 Hajime 不會指定攻擊特定種類的裝置,所以在偵測架構的步驟中加入了新攻擊向量,以提升攻擊某些裝置時的速度,但這動作只用在 Telnet 的攻擊上。當攻擊成功越過認證階段,就可以讀取架構的資料、操作系統和他資訊,再與預先定義的排列作對比,查看 Hajime 下載器支援不同架構的資料,以確保把適用的 Hajime 下載器送到受害者的裝置上。

智能暴力破解

雖然 Hajime 能夠攻擊任何裝置,設計者仍然集中在某些品牌或裝置上,只要歡迎訊息中含有特定用字,暴力破解密碼時便會使用特定的用戶名稱和密碼的組合,唯獨發現「ARRIS」字時,便會轉為使用特別針對 ARRIS 裝置的攻擊模式,透過後門漏洞更簡單直接地進入目標的裝置。

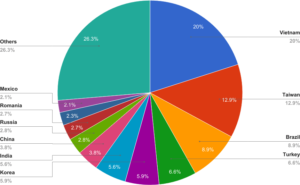

Telnet 攻擊者分佈

根據收集24小時的數據,總共錄得 2,593 次成功的 Telnet Hajime 攻擊,其中 2,540 個使用獨一的 IP 地址,以國家分類的話,越南錄得最高數字。

設計者的訊息

最令研究人員捉摸不到的是 Hajime 的目的,隨著加入新的攻擊手法,殭屍網絡一直增長,但是其目的仍然無從得知,它並無參與任何其他攻擊或惡意程式的活動,可能永遠都不會,因為無次下載新設定檔之後,都會出現下圖中的訊息自稱沒有惡意,無論該訊息是否真實,物聯網的用戶都應該更改密碼,提高暴力破解的難度,可以的話更應該更新韌體,以增加入侵難度。

資料來源:Securelist