當大家好夢正甜的時候,網絡上又爆發新一輪的加密勒索攻擊,而且屬於全球性攻擊,規模和破壞力似乎和較早前的 WannaCry 屬於同一水平,在爆發的數個小時內,已經有數家位於不同國家的大型企業報告受到感染,而且情況有惡化的趨勢。

ExPetr / Petya 採用 EternalBlue 漏洞發動攻擊

由於仍屬爆發的初期,到底是新的加密勒索軟件還是 Petya 的變種(Petya.A、Petya.D或PetrWrap)仍然有待研究人員進一步分析,但是已經確定攻擊頗為複雜及涉及數個方向,而且採用經過修改的 EternalBlue 漏洞在企業的網絡內傳播。

病毒擴散方式

ExPetr / Petya 的獨特之處,是會收集用戶的權限然後向其他裝置傳播,當中使用了名為 Mimikatz 的工具,能夠從 Isass.exe 中盜取用戶的權限資料,然後把資料交給 PsExec 工具或 WMIC 去在網絡中繼續傳播。其他感染的途徒包括:

– 經修改的 EternalBlue 漏洞,同樣被 WannaCry 使用。

– EternalRomance 漏洞,透過 TCP port 445 遠端執行 Windows XP 至 Windows 2008 的漏洞。(已在MS17-010補丁中修復)

– 使用第三方軟件 MeDoc 攻擊更新機制

惡意程式會在感染後的 10 至 60 分鐘後重新啟動系統,只要系統重新啟動,便會開始加密 MFT 和 覆寫 MBR,改為加密勒索的訊息。

自創檔案停止病毒感染過程

有不少研究人員著手研究這次病毒爆發是否存在與 WannaCry 類似的 Killswitch,其中一位研究人員 Serper 就發現,ExPetr / Petya 會搜尋本機的檔案,如果發現「特定檔案」已經存在,便會停止惡意加密的流程,該發現及後被其他研究人員確定。因此,只要用戶自行在裝置上創建該「特定檔案」並設定成「唯讀」,便能誘騙病毒停止執行。用戶可以依照以下步驟操作:

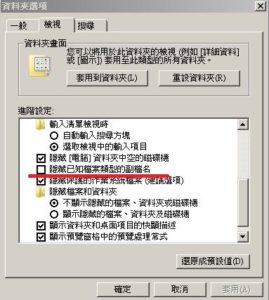

1. 在「資料夾選項 > 檢視」內不要剔「隱藏已知檔案類型的副檔名

2. 完成以上步驟後,用戶便能看到檔案的副檔名,進入 C:\Windows 資料夾尋找名為 notepad.exe 的應用程式。

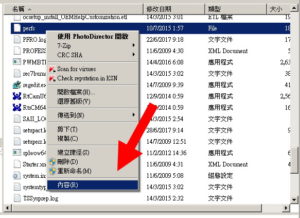

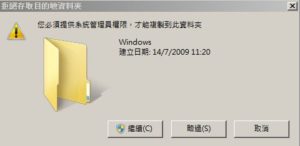

3. 按滑鼠右鍵選擇「複製」,然後再於相同資料夾入按滑鼠的右鍵「貼上」,這時候會出現提示訊息。

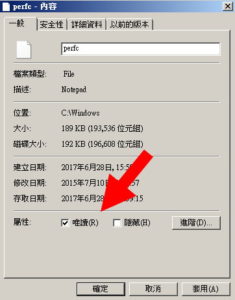

4. 按下「繼續」後會創建名為「notepad – 複製.exe」的新檔案,用滑鼠左鍵點選該新檔案,然後按下鍵盤的「F2」把檔案名稱改為「perfc」,然後按「是」確定更改檔案名稱。

6. 在「一般」的下方選擇「唯讀」,然後點擊「套用」,再按「確定」離開。

總結:卡巴斯基用戶的自保對策

新加密勒索軟件的初期攻擊目標是烏克蘭、俄羅斯和西歐國家,現時卡巴斯基實驗室的產品透過 Kaspersky Security Network(KSN)偵測到該病毒,並建議用戶進行以下步驟:

1. 確定Kaspersky Security Network 和 System Watcher 功能已經開啟

2. 立即手動更新防毒軟件的資料庫,然後隔數小時後再更新一次。

3. 為加強防護,用戶可以使用 AppLocker 功能去關閉執行 perfc.dat 和 PSExec 工具。

4. 立即安裝所有 Windows 安全更新,尤其是堵塞 EternalBlue 漏洞的補丁。

支付贖款也無法解密

根據報導,德國的電郵供應商 Posteo 已經停止被黑客用作聯絡、確定比特幣交易和接收解密金鑰的電郵地址,這意味著即使用戶向黑客支付贖金,也無法為自己的檔案解密,而且支付贖金只會助長黑客的違法行為,實為不被建議的做法。