全球的研究人員都在埋首分析上個月肆虐全球的惡意程式ExPetr,試圖從中找出幕後黑手的任何相關情報,而卡巴斯基實驗室的研究人員終於找到一點蛛絲馬跡,發現 ExPetr 的編碼中與 BlackEnergy 的 KillDisk 加密勒索軟件有很強的關聯性。

相似目標檔案類型及攻擊編碼

當並排研究 ExPetr 和 BlackEnergy 的攻擊目標檔案類型時,就發現兩者極為相似,而且在攻擊部份的編碼也一樣,分別只是它們的功能分別是加密勒索或純粹惡意破壞。透過 YARA 規則去偵測兩者,在 BlackEnergy 的 KillDisk 加密勒索編碼與 ExPetr 的破壞編碼中找到低相似度,但是當以較大型的 YARA 規則進行審查時,兩者的相似性便變得準確。

不過研究人員補充,發現不算是明確的關連,但確實指出兩款惡意程式的某些編碼設計有相似之處。

BlackEnergy APT簡介

BlackEnergy APT組織以使用零時差攻擊、毀滅性工具和惡意編碼攻擊工業控制系統而聞名,由2015年攻擊烏克蘭核電廠開始,持續數年對該國發動連串相似的破壞性攻擊。

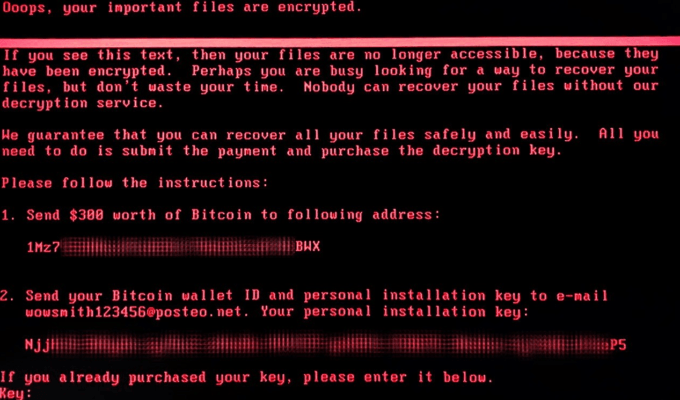

並非加密勒索軟件

在 ExPetr 爆發的初期,普遍研究人員都認為它如 WannaCry 一樣,屬於加密勒索軟件,及後經過研究人員深入分析,判定 ExPetr 應該屬於破壞型惡意程式,雖然程式本身具有加密勒索的元件,但是即使受害者支付贖金,ExPetr 根本無法將用戶的硬盤解密。

北約認為幕後黑手有國家支持

北約 Cooperative Cyber Defence Centre of Excellence 的研究人員認為,ExPetr 攻擊有國家支持,不過暫時仍然未查明幕後黑手,所以並未實施任何行動,並表示網絡攻擊同樣具備觸發北約公約第 5 條的規定,最嚴重能觸發軍事介入。