當 6 月 27 日網絡世界飽受 ExPetr 攻擊而人人自危的時候,原來有另一款加密勒索程式 FakeCry 正在襲擊烏克蘭,而且近乎沒有被發現的情況下進行,更詭異之處是它同樣透過 MeDoc 的惡意更新發佈,在世人的目光正注視著 ExPetr 的時候,FakeCry 正低調地進行加密勒索的工作。

同樣來自 MeDoc 的惡意更新

毫無疑問,MeDoc 的用戶因為惡意的更新而感染 ExPetr,但是,ExPetr 並非那些用戶收到的唯一一款惡意程式。根據卡巴斯基實驗室的遙測,確定 MeDoc 的用戶至少在同一時間接收到另一款惡意程式,該惡意程式透過 MeDoc 軟件的元件 ezvit.exe 執行一個名為 ed.exe 的應用程式,這種傳播模式與 ExPetr 完全相同,而且一如所料,該惡意程式是一隻加密勒索軟件。

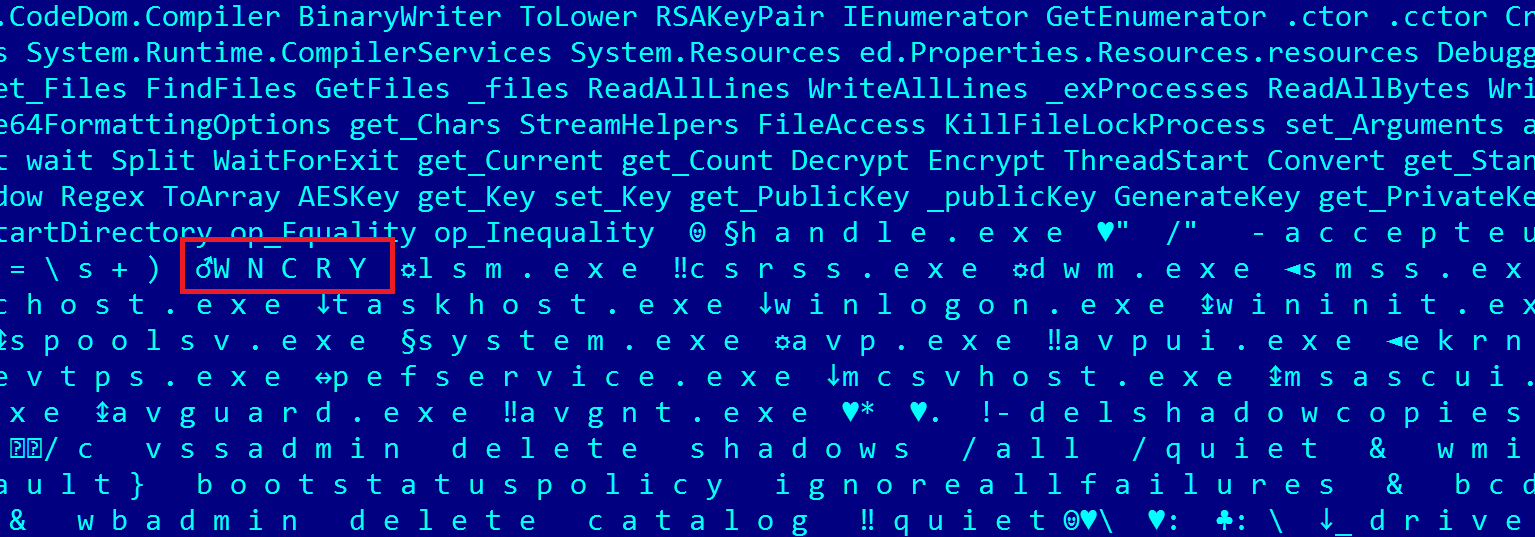

模仿 WannaCry 而得名

FakeCry 以 .NET 編寫,當中出現不少「WNCRY」和「WannaCry」的字串,所以研究人員把它命名為 FakeCry。程式會透過 Dropper 安裝,當中包括安裝加密勒索程式、開始加密和解密等功能,如果加密的目標檔案被其他步驟鎖定,FakeCry 會使用 Sysinternals 工具把該步驟「殺死」,然後繼續完成加密的工作。

免費示範解密

FakeCry 有一個特別之處,是會把一部份被加密的檔案放在「DEMO_EXTENSIONS」之內(只有圖像檔案:jpg、jpeg、png、tif、gif和bmp),這些檔案將會免費解密,用來示範其加密勒索程式具有解密功能。如果用戶想全部解密,便要支付 0.1 比特幣(約 260 美元),在 6 月 26 日當天,黑客使用的電子錢包總共收到 7 單付款,總共 0.51 比特幣,但有趣的是,其中 0.41 比特幣退回贖款。

預防加密勒索軟件的 4 項建議

與加密勒索軟件有關的網絡事故在去年急升,用戶必需提高警剔,對付加密勒索軟件的最有效方法是預防勝於治療,參考以下 4 項建議,事先做好防護措施。

1. 安裝具有對抗加密勒索軟件功能的防毒軟件,例如具備 System Watcher 功能的 Kaspersky Internet Security。

2. 確保已更新 Windows 和其他第三方軟件,尤其 MS17-010 補丁必需立即安裝。

3. 不要開啟來歷不明的附件

4. 備份重要資料到外部離線裝置之上