近日分別有企業和學校接連受加密勒索事件所困擾,根據傳媒報導,估計是受到 Crysis/Dharma 加密勒索軟件的襲擊,被加密的副檔名會被更改為 .arena,連外國的研究所都未找到這款惡意程式的傳播方式。面對這個高危的威脅,各位網絡管理員不妨參考以下資料及建議,避免成為下一個受害者。

「遠程桌面連接」需特別注意

雖然研究人員仍未能完全掌握 Crysis/Dharma 加密勒索軟件的傳播方式,但是根據過往研究 Crysis 的結果,懷擬該惡意程式的黑客是透過駭入遠程桌面連接 (Remote Desktop Services) 之後,再手動安裝加密勒索軟件,而研究人員的推測似乎與本港兩宗案件有相類似之處。

掃瞄及封鎖所有網絡磁碟機及分享檔

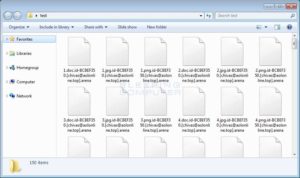

當加密勒索軟件被安裝之後,它首先會掃瞄電腦上特定的檔案然後進行加密,受影響的檔案名稱會被更改為 .id-[id].[email].arena,如果以一個名為 test.jpg 的檔案為例,則會被改名為 test.jpg.id-BCBEF350.[chivas@aolonline.top].arena,而且無論顯示與隱藏的網絡磁碟機或分享檔,全部都會被加密,因此設定存取權限在這位置扮演著重要角色。

刪除陰影檔加密後難以復原

當對電腦進行加密時,惡意程式會同時刪除所有陰影複製,使用戶無法利用它們把檔案復原,方法是執行 vssadmin delete shadows /all /quiet 指令。而這次變種的 Arena Crysis 會產生兩個勒索通知,一個是 info.hta 檔安,它會在開機時透過 autorun 執行,而另一個是名為 FILES ENCRYPTED.txt,兩段勒索通知都標示與 chivas@aolonline.top 聯絡以取得付款指示。最後惡意程式更會設定為每次用戶登入 Windows,都會自動啟動,使惡意程式能對新加入的檔案進行加密。

現時暫時無法對被 Crysis 加密的 .arena 檔案進行解密,唯一恢復的方法是透備份的檔案,又或者有異常幸運的用戶能夠從陰影複製中復原,因為有極低的機會是 Crysis 在刪除陰影複製時失敗而令檔案遺留在電腦之內,所以如果用戶沒有事前進行備份,就只能寄望「異常的幸運」發生在自己身上。

防禦 Crysis 加密勒索軟件

無論是 Crysis 或其他加密勒索軟件,用戶擁有良好的電腦使用習慣和保安軟件都至關重要,其中包括:

. 備份、備份、備份 – 重要事情要說三次!

. 不要打開不明來歷的附件

. 在確定寄件者真的傳送附件給你之前切勿打開附件

. 對附件進行病毒掃瞄

. 確保所有 Windows 更新推出之後盡早安裝,其他應用程式也應該如此對待,特別是 Java、Flash 和 Adobe Reader。較舊的應用程式通常都存在能夠被惡意程式加以利用的安全漏洞,所以保持更新非常重要。

. 安裝有效的網絡保安軟件 (例如 Kaspersky Small Office Security 和 Endpoint Security for Business)

. 使用高強度的密碼,而且切勿在不同地方重複使用相同密碼。

. 如果正在使用遠程桌面連接,切勿直接連接互聯網,設定為只能透過 VPN 存取 (如非必要,應該關閉遠程桌面連接服務)。

資料來源:Bleeping Computer

另外,我們對 Kaspersky Lab 用戶額外作出以下建議:

1. 確保 Kaspersky 產品管理平台設有密碼保護,防止駭客關閉保安程式。

2. 使用 Kaspersky 產品的「白名單」功能,只容許執行准許的應用程式。

最後,近日 Kaspersky Lab 為企業客戶推出專門針對加密勒索軟件的免費工具 – Kaspersky Anti-Ransomware Tool,無論使用甚麼品牌的保安軟件企業用戶,都可以免費使用,有興趣人士可以瀏覽相關網站:https://kas.pr/kart_hk。