如果用戶的電腦出現你沒有安裝過的應用程式、廣告自動開啟瀏覽器彈出、廣告出現在以往不會出現的網站,用戶可能已經成為廣告合作計劃的受害者,因為安裝了某些參與那些計劃的應用程式,而順道安裝了討厭的廣告軟件。

為各持份者增加收入 (除了用戶)

經常出現在用戶電腦上的廣告工具包括:setupsk (廣告惡意程式)、瀏覽器增強器、Zaxar (遊戲瀏覽器)、PC管理工具或不明的瀏覽器等等,大部份都以按安裝數量收費的形式運作,所以越多人安裝合作的廣告檔案工具,應用程式的持有人就能賺取越多的收入 (不論用戶是否自願安裝)。根據卡巴斯基實驗室的統計,每個月便攔截超過 50 萬次這類型的軟件安裝,其中 65% 發生在俄羅斯。

這種合作計劃就像軟件商和廣告程商之間的橋樑,雙方都希望散播自己的應用程式 (雙方的最終目的都是增加自己的收入),當用戶在那些網站上點擊下載或類似的按鍵,合作計劃便會提供特別的安裝程式給用戶下載,並且時決定那種額外的軟件裝會安裝在PC之上。在這種合作計劃之內,所有持份者都有益處,除了用戶!軟件 (或網站) 持有人從計劃中得到收入,而計劃管理人則向廣告商收取費用,各取所需,只需要用戶安裝該軟件 (和之後受到廣告煩擾)。

下載檔案「附送」廣告工具

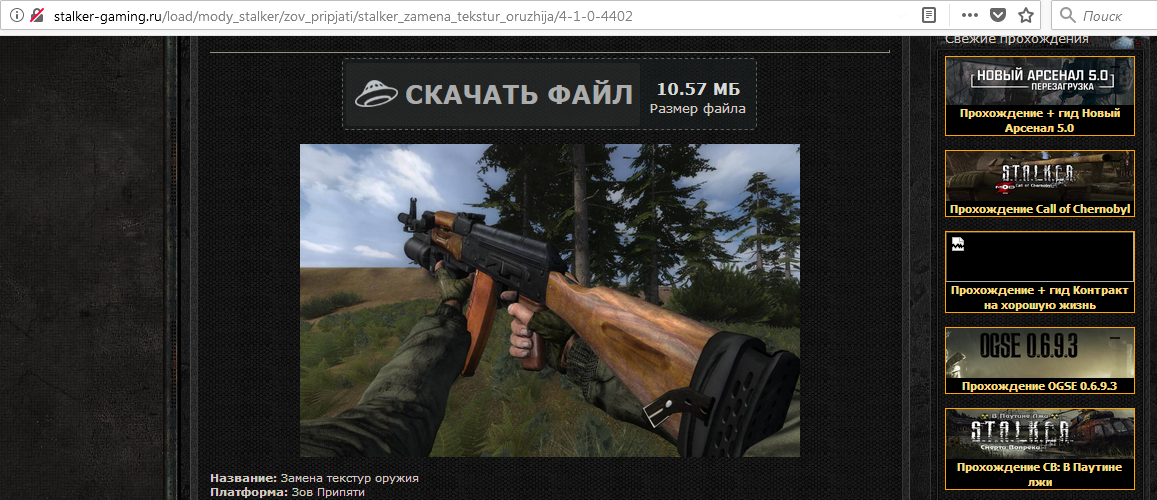

這種合作計劃的「合作伙伴」相當多,類型五花八門,目的都是隨用戶下載檔案「附送」廣告工具,以下就藉網站提供遊戲《S.T.A.L.K.E.R.》的插件作為例子,看看整個流程如何運作。當點擊下載,用戶便會被重新引導到管理員選擇的檔案分享網站 (經過合作計劃的伺服器),而這些網頁通常看起來像普通的雲端服務。

按下載鍵之後用戶便會收到 Zip、Torrent、ISO 或 HTML 其中一種檔案類型的檔案,而且通常都是多重壓縮和設有密碼保護,這種舉動是試圖避免在下載時已被保安方案攔截的慣用技倆,受害者通常可以在下載網站中找到密碼和安裝方法,部份更提供 Readme 附件作為安裝教學,無論用戶下載的是哪種類型的檔案,最後必定是一個執行檔案,而且每次下載檔案的雜湊函數 (hash sum) 都會改變,而檔案名稱則會具備一組隨機文字。

廣告合作計劃檔案運作流程

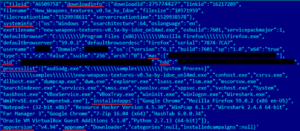

在預備的階段,合作計劃的程式安裝工具與 C&C 伺服器交換資料,每段訊息都經過加密,儘管加密方式都比較原始。在第一階段會傳輸關於被下載的安裝工具資料,還有識別受害者身份的資料到伺服器,當中包括:用戶名稱、PC名稱、MAC地址、裝置 SID、硬盤序號、執行中和已安裝程式清單,以上收集和傳輸資料都從未得到用戶的同意。

第二階段時伺服器會回應包含以下資料的訊息:

– 廣告清單:具有某些合作軟件的安裝條件

– 內容:包含用戶原本想下載的檔案名稱和連結

– 圖示:包含指向圖示的連結,作為稍後啟動時使用。

第三階段安裝工具會查是否能滿足所有廣告清單內的條件,如果所有條件吻合,廣告的 id 就會被加入到 adverts_done 的清單內,例如:如果在 registry 檢查到其中一款防毒軟件已安裝在電腦之上,合作軟件的 id 1116 便不會加入到 adverts_done 清單之內及其後不會安裝到用戶的電腦,這種檢查的目的是避免程式安裝時觸動防毒軟件,然後產生的清單便會發送到伺服器。

![]()

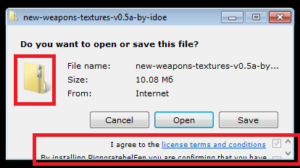

第四階段伺服器會從 adverts_done 的清單中選擇 3 至 5 個 id 交到「campaigns」之內,每個 id 都會在安裝同意視窗中顯示一個複選框,「url」位置提向安裝工具提供指定廣告的連結,「parameter」則載有一條於暗地裡安裝用戶不想要軟件的金鑰。隨後一個視窗便會打開模擬 Internet Explorer 的下載程序,安裝工具並不會通知用戶額外的軟件也將會隨著下載檔案安裝在電腦,想拒絕安裝就唯有留意視窗底部難以察覺的部份。在下載的過程中,如果用戶沒有否決額外軟件的安裝,在程式執行時安裝工具就會通知伺服器成功安裝每件「產品」。

![]()

安裝軟件分析

透過分析安裝工具,研究人員成功找到多個能秘密下載程式的線索,然而大部份軟件都與不同的廣告集團有關連,而且有關的檔案只有 5% 是合法瀏覽器的安裝工具,大約 20 % 被判定為惡意程式 (木馬程式、下載型木馬等)。

看清楚才下載及安裝

分享檔案網站的持有人與廣告合作計劃合作,通常都不會理會訪客得到的內容,結果除了合法的軟件,任何應用程式都能夠安裝在用戶的電腦之內,所以缺乏保安方案的保護,用戶面對來歷不明的網絡資源時就要非常小心,否則很容易被網告纏繞。

資料來源:Securelist