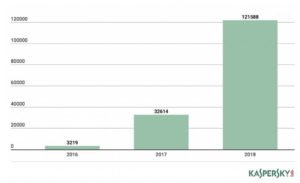

研究人員利用蜜罐 (honeypot) 收集各種受感染的物聯網 (IoT) 裝置的資料,由 Mikrotik 路由器至洗碗碟機都有被發現,而且數量增帳驚人,惡意程式樣本比去年增加超過一倍,並且由 3 種攻擊手法主導。

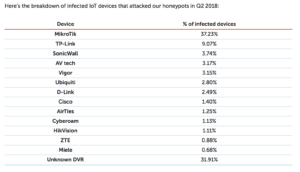

MikroTik 路由器佔裝置中最多數

在 2018 上半年,卡巴斯基實驗室的研究人員收集到針對物聯網 (IoT) 的惡意程式樣本,比 2017 年的總數超過三倍!其中以 MikroTik 路由器佔 37.23% 最多,相信是由於 ChimayRed 安全漏洞的出現,專門針對 MikroTik 路由器的操作系統,該品牌的裝置曾多次捲入惡意程式活動之內,單是 VPNFilter IoT 殭屍網絡,已經有接近 100 萬台家用路由器受感染,跨越 50 個國家。

除了 MikroTik 之外,蜜罐中也找到 TP-Link、SonicWall、Cisco、D-Link 和連接網絡的洗碗碟機等裝置。研究人員找到 33 台 Miele 的洗碗碟機 (0.68%),相信是由於 PST10 WebServer 存在 CVE-2017-7240 的安全漏洞所致。

破解 Telnet 密碼

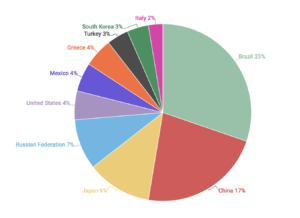

破解弱的 Telnet 密碼 (或使用預設密碼) 以進入裝置十分常見,其中在 2018 年第二季中,研究員發現 75.4% 的攻擊使用了 Telnet 密碼,遠遠超越其他方法,暴力破解 SSH 密碼僅佔 11.59%。受這種攻擊影響以地區作為區分的話,巴西佔有最多唯一的 IP 地址 (23%),緊隨其後是中國 17% 和日本9%。不過研究人員表示,由於部份智能裝置的預設密碼由 Telnet 轉換為較複雜的密碼,部份裝置甚至不支援該協議,令暴力破解密碼的方法較低效能,所以這種方法的影響力可能會逐漸減少。

最大殭屍網絡 Mirai

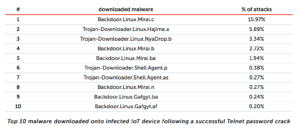

一如意料 Mirai 殭屍網絡家族在物聯網攻擊中是最多次被下載的惡意程式,Mirai 和它的變種仍然穩佔榜首,似乎功能和目標都會持續進化,其次是 Hajime 殭屍網絡和近期發現針對 SonicWall 的 Gafgyt。

資料來源:Threat Post