使用流動裝置的用戶有增無減,現代人已習慣透過流動裝置處理日常事務,而犯罪份子也看準了這個不斷增長的「市場」,除了增加攻擊的規模,也不斷嘗試創新企圖突破保安方案的圍牆。

回顧 2019 年趨勢

根據 2019 年Kaspersky 流動產品所偵測到的紀錄,總共錄得 350 萬多個安裝包,新的流動銀行木馬和加密勒索木馬分別有接近 7 萬隻,其中有兩趨勢最為明顯,首先是攻擊針對用戶的個人資料越來越頻密,其次是在最知名的應用程式市場上偵測到木馬程式也更加頻密,以下會分別有更詳細的敘述。

針對用戶個人資料三大手法

追蹤者程式

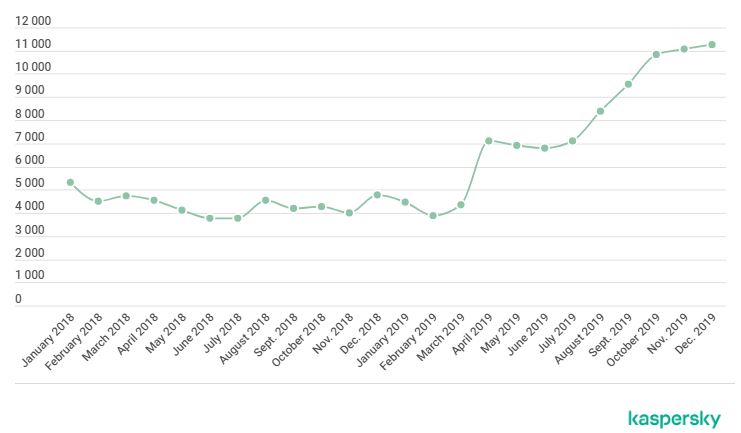

在 2019 年攻擊針對流動裝置用戶個人資料的次比 2018 年上升 50%,攻擊並非透過傳統的間諜和木馬程式,而是使用程式追蹤者程式 (Stalkerware) 的工具。追蹤者程式是其中一種合法的間諜程式,用作監視兒童、員工或親友,包裝成家長管理工具,但擁有更廣泛的功能,追蹤者程式可以在不被用戶察覺的情況下安裝,並暗中傳輸受害者的個人資料,例如:照片、影片、訊息和位置等資料到指令伺服器,大部份追蹤者程式產品都符合法例,但在正規的渠道 (例如 Google Play 或 Apple Store) 都因為未能遵守道德規範而被禁止。

追蹤者程式主要分為兩大類,追蹤器和完善的追蹤應用程式,一般追蹤者聚焦在受害者的位置和攔截訊息,甚至免費出現在 Google Play 之上,直至 2018 年 Google 更改條款,相關程式從商店上被移除。

廣告程式

廣告程式在 2019 年威脅仍然持續,它們其中一個目的是大量搜括流動裝置上的個人資料,而廣告程式安裝包則在一年內增加接近一倍,但被攻擊的用戶人數與 2018 年大致相近,出現這個不協調的現象可以用兩個因素解釋,首先是廣告安裝包基本上是自動生成及無處不在,但因為不同原因而無法傳遞到目標用戶,其中一個原因是生產出來後立即被偵測到,所以無法進一步傳播。其次是該應用程式沒有用處,單純是廣告程式的模組,所以受害者立即把它刪除 (假如他們能自己移除)。

憑漏洞取得存取權限

在 2019 年找到首個流動理財惡意程式具備進階的自動化能力,並透過兩種方法從銀行的帳戶內盜取金錢:

方法一:經由受害者端的 SMS 理財

這種自動化盜竊技術只需要收款人的資料,這次料可以事先紀錄在機械人或通過 C&C 伺服器接收,木馬病毒感染裝置後,向特別的銀行電話號碼發送含有滙款要求的短訊,銀行會把款項自動從裝置持有者的帳號轉到收款人手上。由於這種盜竊手法增加,流動裝置的轉帳被收緊,所以已被降級後備的攻擊手法。

方法二:盜取網上銀行帳號

盜取網上銀行帳號資料是近年最常見的方法,犯罪份子以釣魚視窗展示在受害者的裝置上,偽裝成銀行的登入網頁等待受害者輸入資料,這方法需要攻擊者自行處理交易,使用他們自己的流動裝置或瀏覽器,這有可能觸發銀行的防詐騙系統偵測到不正常活動而進行封鎖,即使受害者裝置被感染,攻擊者仍然空手而回。

流動木馬程式出現在 Google Play

最有效讓惡意程式進入用戶流動裝置的方法,把惡意程式潛藏在主要的 Android 應用程式商店,比通過社交工程引誘用戶從第三方資源安裝來得更有成效,因為可以繞過 Android 內置的防毒方案 SafetyNet,並更少心理障礙去阻止用戶選擇不安裝,而且無需額外成本就能找到目標群眾。犯罪份上為了讓惡意程式「抵壘」都各出奇謀,他們不但會把應用程式包裝成不同範疇的工具,有時會先把合法行為的應用程式上架,再透過更新把惡意程式「暗渡陳倉」。幸好 Google 已經和網絡保安業界聯手打擊官方平台上的威脅,盡量把惡意程式成功滲透的機會降至最低。

觀看完整的原文報靠請按這裡!

資料來源:Securelist