因為疫情的關係,全球的工作環境發生急劇轉變,隨著遙距工作的需求大幅增長,連帶技術支援人員遙距員工的電腦機會也大幅增加,最常見的方法是通過 Remote Desktop 的服務進行,然而這也是一個眾所周知的保安漏洞。

入侵 Microsoft 的RDP 服務

Microsoft 的 Remote Desktop Protocol 是被廣泛利用的 Remote Desktop 服務,但它也成為黑客的攻擊目標。RDP 可以通過 MSTSC 開啟,然後在「c:\Windows\System32」資料夾讀取「mstscax」DLL 而不進行核實,結果攻擊者只要有系統的權限,就能以惡意的 DLL 取代原有的檔案。

另一種攻擊方式更加簡單,只要把 mstsc.exe 和「mstscax」DLL 放在同一個資料夾內,由於執行檔並非讀取完整路徑去讀取資料,所以放在相同資料夾內便會首先讀取,所以惡意的 DLL 會被首先執行。

在 2013 年曾發生國家級別針對巴基斯坦的攻擊,利用 Google Updater 去讀取相同資料夾的惡意版本「goopdate」DLL,一執行 Google Updater,該惡意 DLL 便會解密並執行後門程式,由於 GoogleTool.exe 和之前例子中的 mstsc.exe 都擁有由 Microsoft 和 Google 的數碼證書,令它們能繞過防毒軟件的防護,變相協助了攻擊者,這種稱為 DLL Side Loading 的技術被多個有國家支持的 APT 組織所使用。

疫情增加 Zoom 攻擊

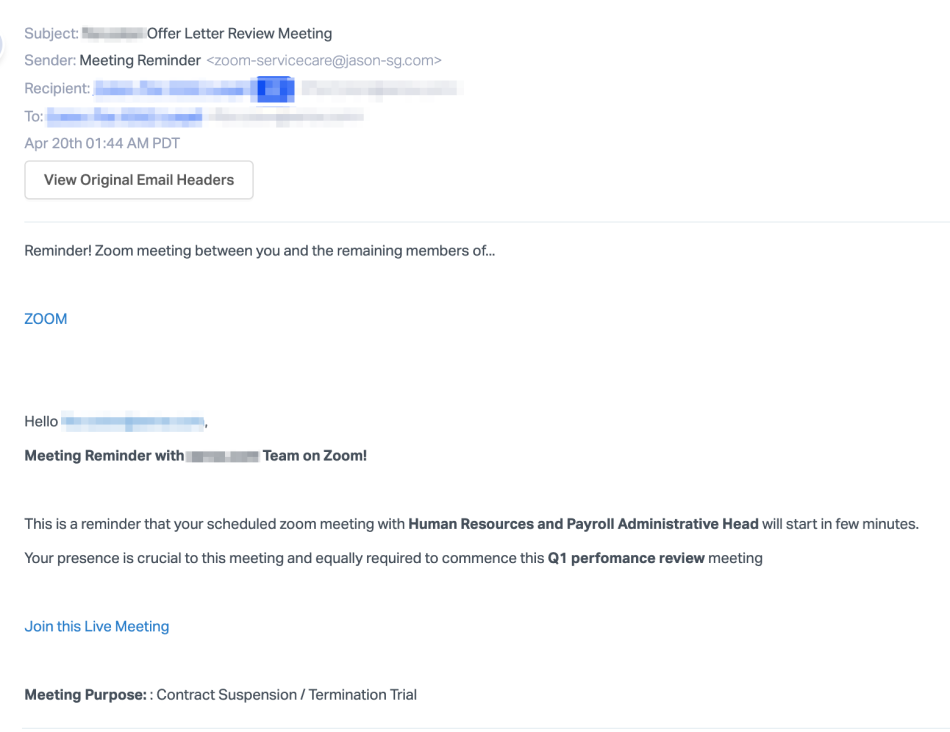

Zoom 在這次疫情中大受歡迎,但是也吸引了黑客的關注,根據報導,曾經有 2 個零時差漏洞在地下市場內出售,兩個分別是 Windows 和 macOS 版本,它們是當時沒有補丁的 Windows RCE 漏洞,售價曾經為 50 萬美元。此外,Zoom 也成為了網絡釣魚活動盜取帳號的目標,釣魚電郵對 大約 5 萬個 Office 365 用戶,發送假的 HR 部們 Zoom 通話核實電郵通知,提供的超連結會帶用戶到偽裝的 Zoom 登入網頁,以盜取他們的帳號資料。

資料來源:Acronis Blog