研究人員近日發現一款型惡意木馬程式,使用遙距存取木馬 (RAT) COMPFun 相似的編碼,惡意程式偽裝成簽證申請,瞄準歐洲的外交人員,初步估計與 Turla APT 組織有關。

能感染 USB 裝置

根據卡巴斯基的研究人員透露,假簽證申請的編碼只是第一階段的活動,之後才會載入真正的惡意內容,它會紀錄目標的位置、收集網絡相關的資料、進行鍵盤記錄和撮取畫面,它還會監視 USB 裝置並進行感染,以達到傳播的目的,此外,惡意程式還會從 C&C 伺服器接收指令。

研究人員形容它為普通功能全面的木馬程式但能夠感染可移除裝置,由於這款新 RAT 的編碼與製作者的「前作」COMPFun 相似,所以初步估計背後由 Turla APT 組織操控。

進入目標電腦方法未明

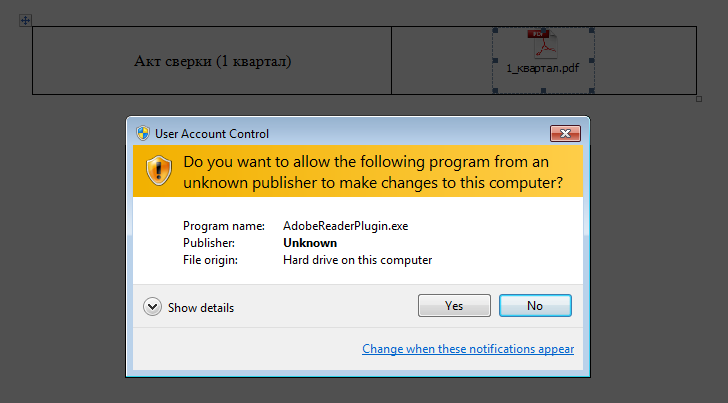

面對這款新型間諜木馬程式,暫時仍未知道它如何能進入目標電腦,暫時只知道第一階段的程式由分享資料夾下載,檔案名稱與申請簽證程序有關,正好符合目標外交人員的情況。程式之後會從 .rsrc 解密下階段惡意程式,木馬程式會偽裝成 Portable Executable,又時會顯示為 .DOC 或 PDF 檔案。程式會顯示訊息表示執行需要以管理員身份進行,如果用戶接受,它便會因應受害裝置的環境而安裝合適的版本 (Windows 32 或 64 bit 版本)。

自我檢查逃避 4 家保安方案

木馬檔案名稱為「ExplorerFrame.dll.mui」,與 Windows 內一個正常的檔案相同,原本該檔案是 Windows Explorer 使用的語言資源。惡意程式會分析環境,其中包括數個沙盒檢查,查察該系統是否存在 Symantec、Kaspersky、Dr.Web 或 Avast 保安產品正在執行。

第一階段的最後程序是把設定檔案解密和解壓,在設定中惡意程式解析 RSA public key、ETag 和 IP 地址以便與 C&C 伺服器通訊,而且在每次通訊之前,惡意程式都會檢查程式是被正被監視。研究人員認為,使用 ETags 意味著 C&C 伺服器可能無視所有由非目標發出的要求,因為沒有要求的 ETag。

研究人員發現到惡意程式與 C&C 伺服器罕有地使用 HTTP/ HTTPS status codes 溝通,透過 Client Class (422 – 429) 讓木馬程式知道攻擊者想做的事,當接收到 Payment Required (402) 之後,便會執行之前接收到的全部接令。

根據研究人員形容,COMPFun 開發人員在新型木馬程式上明顯更創新,對目標客製內容,事件顯示 COMPFun 的開發人員是強力的團隊。

資料來源:Threat Post