惡名昭彰的木馬程式 TrickBot 引入了新模組,一款名為 BazarBackdoor 的後門程式會暗地裡安裝在受害者的裝置內,根據研究人員形容,攻擊者可以藉此後門程式為所欲為。

借電子郵件營銷平台傳播

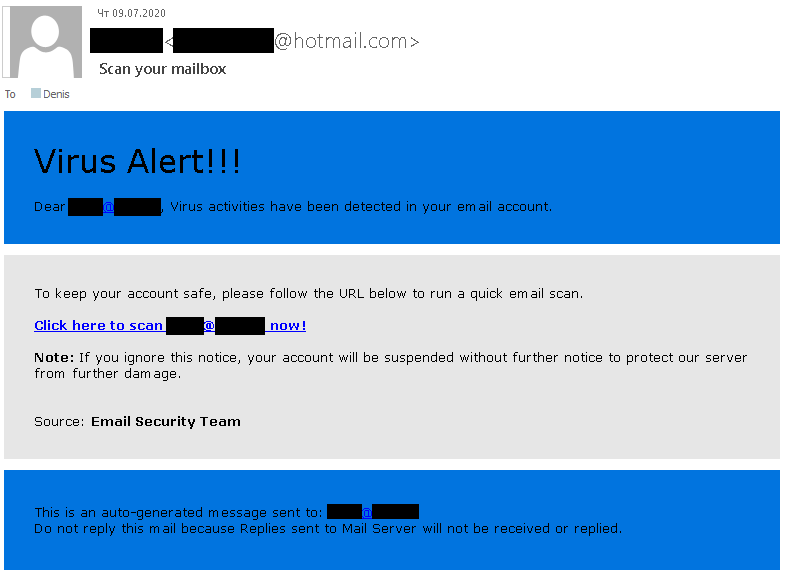

新模組在今年三月的一個網絡釣魚活動中被發現,該活動使用了合法的電子郵件營商平台作大批量發送,然而內容經過精心製作,不但內含的釣魚連結看起來幾可亂真,而且網址的內容與釣魚電郵的內容互相呼應。根據研究員透露,電郵的內容多部份都經過「度身訂造」,內容包括:客戶投訴、肺炎相關的薪酬報告或員工離職清單等,然後附有連結到看似放在 Google Docs 上的文件。

事實上文件的連結會把用戶帶到一個彈出錯誤訊息的網站,例如 Word、Excel 或 PDF 文件會顯示無法正常瀏覽,然後顯示下載附件以達到瀏覽的目的,而相關的檔案名稱也會與釣魚電郵的內容互相呼應,例如:當電郵內容是肺炎薪酬報告時,下載的文件名稱便是 PreviewREport.DOC.exe,由於 Windows 預設不會顯示副檔名,所以大部份用戶只會看到 PreviewReport.DOC,誤以為是正常的文件檔案而打開,其實是一個執行程式檔案。

BazarBackdoor 後門程式模組

執行程式其實是 BazarBackdoor 後門程式的載具,一經安裝,它便會隱藏在背景,當連線到 C&C 伺服器便會下載 BazarBackdoor 後門程式。這個後門程式為攻擊者提供完全的存取權限,能夠發動各式各樣的攻擊,例如:加密勒索、工業間諜、外洩公司資料等等,可算是為所卻為,鑒於附有這後門程式的電郵廣泛發出,可能會造成嚴重的危險。

研究人員把 BazarBackdoor 形容為企業級惡意程式,由於與 TrickBot 使用了部份相同的編碼、散播放式和操作方法,所以認為兩者互有關連。

從銀行木馬進化

TrickBot 自 2016 年已經出現,初期是一款銀行木馬,但隨著時間逐漸擴充其功能,包括收集受害者的電郵、瀏覽器和已安裝的網絡裝置登入資料,更革新加入更多模組,成為傳輸惡意程式的載具。而且 BazarBackdoor 並非 TrickBot 唯一的後門程式,在今年一月曾被發現使用 PowerTrick 後門程式,協助惡意程對目標金融機構進行偵察,也曾被發現使用其他後門程式協助 TrickBot 逃避偵測。

在 2019 年時有研究人員偵測到有攻擊活動,持續透過 Emotet 加載 Trickbot 去部署 Ryuk 加密勒索程式,其實借當中的 Empire 後門程式去執行連鎖的破壞。除了 BazarBackdoor,研究人員發現 Trickbot 提升了反分析的方法,也新增了暴力破解 RDP 的模組。

借 WFH 攻擊公司電腦

研究人員認為,TrickBot 這次的攻擊是借遙距工作人數突然增加之勢,乘機攻擊他們的公司電腦,再藉此取得權限進入公司的 IT 系統作惡。

資料來源:Threat Post