網絡釣魚攻擊是犯罪份子假裝成正常的聯絡,通過電郵或其他即時通訊軟件,哄騙受害者提供有價值的資料︳例如帳號登入、銀行或信用卡的資枓等等,而這種威脅對商業機構正持續增加。

資料外洩事故的主因

根據調查報告的總結,網絡釣魚是造成資料外洩事故的主要攻擊方法,該報告透露 94% 惡意程式經由電郵傳送,而網絡釣魚電郵就是最常見的方法。而另一個在 2019 年的研究指出,針對指定個體或機構的網絡釣魚攻擊約佔 65%,所有知名的黑客組織都正在進行針對性攻擊,而且這種威脅自 2016 年開始有增無減,單是今年 3 月已有 6 萬個釣魚網站的報告。

分辦釣魚電郵

很多機構都會收到釣魚電郵,備份及網絡安全方案公司 Acronis 也不例外,以下是一封該公司管理層收到的釣魚電郵例子,當中有不少線索能讓人分辦出它是心懷不軌的釣魚電郵,如果無法找出端倪,便有可能導致機構網絡遭入侵、資料損失或外洩,即使強力的保安方案正在保護他們的裝置。

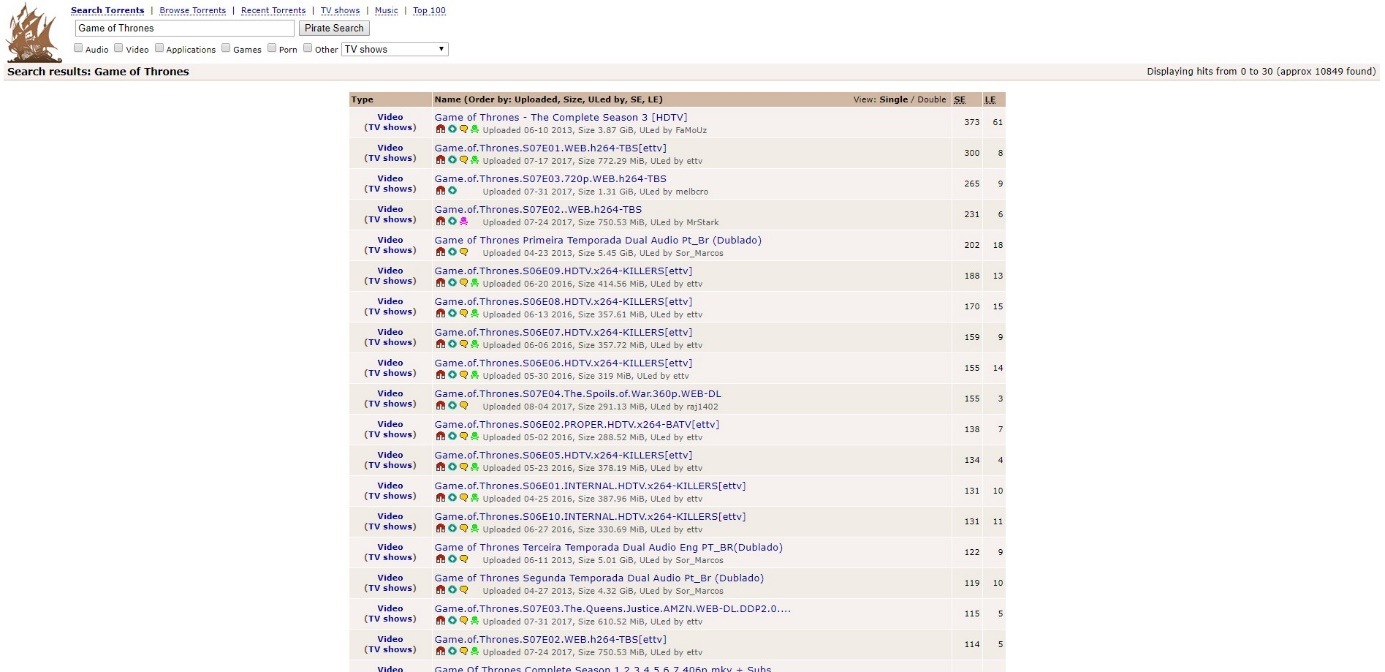

1. 看清楚真實發送者地址

例子中的電郵自稱是 Acronis 的支援,然而發送者的電郵地址卻完全與 Acronis 無關,如果收件者沒有檢查清楚,又或者電郵程式預設隱藏送件者地址而粗心大意,收件者便有機會跌入陷阱。

2. 保持冷靜仔細思考

有很多員工的電郵往來中都含有發票,所以經常被攻擊者用作電郵的內容,有時候犯罪份子在發出電郵前會進行事前的調查工作,令郵件的像真度更高,但最常見是內容含有令收件者情緒緊張的資訊,目的是令收件者心急而犯錯繼而「上釣」。

3. 檢查超連結真實網址

電郵內的超連結是引道收件者走進陷阱的起點,超連結容許表面文字和真實網址完全不同,如果收件者沒有把滑鼠指向超連結,檢查隱藏的真正網址,直接點擊便會被帶到惡意的網站。

4. 小心殭屍釣魚電郵

有時候犯罪份子會使出更精密的技術殭屍釣魚電郵,這是一種騎劫商用帳號的常用手法,首先騎劫一個有關公司或商業夥伴的帳號,找出相關的電郵內容,然後黑客假裝成有關人士繼續電郵往來,並從中加入惡意的連結,由於寄件者是通過相關同事的真實電郵地址,令人更難以提防,收件者在點擊連結前同樣需要小心檢查之外,當被要求提供敏感資料時,最好從其他途徑 (例如面對面、電話或短訊) 進行多次確定對方的身份和要求。

5. 檢查短網址的技巧

另一種騙人的方法是攻擊者使用短網址 (例如 bitly),收件者無法透過指向超連結看到真實的指向網址,不過其實所有人都有方法檢查,方法是複製該短網址然後到瀏覽器上於後方加入「+」(不要點擊該連結),例如該短連結是 bit.ly/1234,檢查的方法就是在瀏覽器網址位置輸入 bit.ly/1234+,這樣就可以看到該短連結的有關資料,包括真實導向的網址。

善用 URL filtering

面對日益增長的網絡釣魚攻擊,Acronis 認為商業機構應該加入 URL filtering 作防護(又稱 web filtering 或 web antivirus),儘管它單獨運作時並不足夠,但作為多層防護網的其中一從,就能夠進一步阻擋這類攻擊。

資料來源:Acronis Blog