攻擊者正在對知名的大學電郵帳號下手,當中包括 Purdue、Oxford 等國際名牌大學,利用大學的電腦繞過 DMARC 和 SPF 等過濾機制,藉此散播網絡釣魚和惡意程式等不同攻擊。

大學電郵帳號成騎劫對象

有研究人員發現網絡罪份正騎劫十多家大學的合法電郵帳號,利用這些帳號去繞過偵測,誘騙收件者提供自己的電郵資料或安裝惡意程式。雖然現時沒有明確資料得知帳號如何被入侵,但他推測受害者是墮入收集登入資料的陷阱內,而且在本月持續看到從真實大學帳號發出的釣魚電郵,顯示部份帳號仍然被騎劫。

研究人員認為事源可能由不小心處理密碼所致,例如學生從不更換預設密碼,或與朋友分享過自己的密碼,甚至可能是教授因為某些項目曾把密碼交給學生,但項目完結後也沒有更改密碼等,黑客找到這些不小心管理的帳號,就可以把他們搶到手,然後更改密碼令持有者無法使用。

13 家大學電郵曾遭盜用

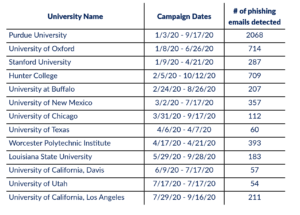

單是在 2020 年,研究人員已發現數會惡意活動正在使用至少 13 家大學遭入侵的電郵,其中最大量的釣魚電郵來自 Purdue University,在今年頭 9 個月共 2,068 個帳號被盜,第二位是 Oxford 共 714 個釣魚電郵,第三和第四位則是 Hunter College 和 Worcester Polytechnic Institute,分別是 709 和 393 個。

借大學電郵繞過偵測

攻擊者利用大學的合法電郵發動不同類型的攻擊,其中一個例子是受害者收到來自 Stanford 帳號自稱是 Microsoft 的系統訊息,訛稱是隔離訊息的狀態通知,電郵提供多條連結去查看被隔離的訊息,點擊後便會被帶到收集 Microsoft Outlook 登入資的網站,或者會觸發惡意編碼感染,不過事件中送件者來自合法的大學帳號,但自稱是 Microsoft,收件者應該提高警惕。

事件中網絡罪犯利用了 Stanford 大學伺服器發送釣魚電郵,令郵件能通過 Sender Policy Framework (SPF) 的過濾,SPF 是電郵認證的方法,目的是防止偽冒發送者地址,當商業機溝的電郵設定容許接收從 Stanford 伺服器發出的電郵,釣魚電郵便能進入受害者的收件箱。涉事的電郵分別來自學生、教師、職員或研究刊物。

攻擊者也利用大學電郵以不同的方法引誘引件者掉入陷阱,部份詐騙電郵對受害者聲稱他們有未接來電,提供連結附件去收聽留言信箱。也有個案是源於 Oxford 的 SMTP 伺服器不當設定,讓攻擊者能自動生產電郵地址,然後用戶發送釣魚電郵之用。當利用大學伺服器作為中介,攻擊者能繞過 SPF 和 DMARC,為免費濫用,SMTP 需要設定為不接受轉寄 non-local IP 地址到 non-local 郵箱,不論是授權和非授權用戶。

高等教育受針對性釣魚攻擊

高等教育界也受到其他類型的網絡威脅,包括近期一個名為 Silent Librarian 的活動,積極地針對學生和大學教師發動針對性釣魚攻擊,背後由同名的組織發動 (又名 TA407 和 Cobalt Dickens ),在 2019 年學期開始時活動,發動數量少、高針對性,並具備社交工程的釣魚電郵攻擊,詐騙受害者的登入資料。

資料來源: Threat Post