Tetrade 銀行木馬家族的一員 Guildma,引入新技術創作新惡意程式 Ghimob,瞄準新的受害者,雖然依然是銀行木馬程式,但針對流動裝置上的財務應用程式,包括銀行、金融科技、兌換和加密貨幣等。

不解鎖裝置也能被完全操控

Ghimob 是一款相當成熟的惡意程式,現時活躍於巴西、巴拉圭、秘魯、葡萄牙、德國、安哥拉和莫桑比克,裝置一旦完成感染的步驟,黑客便能夠遙距存取被感染裝置,利用受害者的裝置完成詐騙交易,能夠避免機械認證、金融機構的保安措施和防詐騙系統。即使鎖上螢幕,Ghimob 能夠進行記錄並且「重播」把裝置解鎖,當網絡罪犯準備好進行交易,可以利用黑色畫面覆蓋或打開某些網站遮蔽,即使用戶看著螢幕,也無法得知網絡罪犯正在背後使用財務應用程式,使用他們的智能電話登入和進行交易。

另外,Ghimob 也喜歡使用被 Cloudflare 保護的 C&C 伺服器,並利用其他技巧去隱藏真的 C&C 伺服器。但暫時沒有跡象顯示它是惡意程式服務 (Malware-as-a-Service, MaaS),與 BRATA、 Basbanke 和其他活躍於巴西的流動銀行木馬程式相比,Ghimob 顯得更加先進,功能更豐富和韌度較強。

多平台財務攻擊

在觀察 Guildma Windows 惡意程式活動時,研究人員發現用來散播 Windows 用的 ZIP 檔案與 APK 檔案使用相同的惡意連結,如果用戶代理點擊惡意連結時是 Android 為基本的瀏覽器,下載的檔案便會是 Ghimob APK 安裝工具。

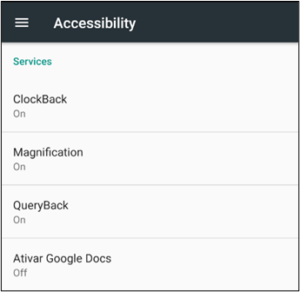

APK 會冒充成常見應用程式的安裝工作,但並非放在 Google Play 上,而是放在由 Guildma 幕後黑手登記的惡意網域,電話一經安裝,應用程式便會濫用無障礙工具 (Accessibility Mode) 去鞏固自己,關閉手動移險和容許銀行木馬程式收集數據、操縱螢幕內容和提供完全遙距操空給騙徒,是非常典型的 RAT ( Remote Access Trojan )。

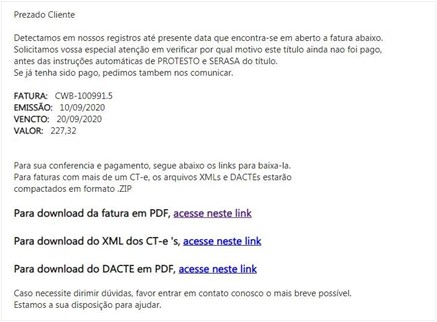

為了說服用戶安裝惡意檔案,電郵會偽裝成由債權人發出,並提供連結查看更多倶料,而應用程式本身則偽裝成 Google Defender、Google Docs 和 WhatsApp Updater 等應用程式。

口袋裡的強韌遙距存取木馬程式

當惡意程式起動,會嘗試偵測常見的模擬器,檢查有否除錯工具附加到程序和清單文件,也查看可除錯的標記,如果找到以上物件,惡意程式便會終止運作,新版本的惡意程式把模擬器的名稱轉移到加密的設定檔案,如果通過以上檢查步驟,裝置便會以預設的 Android 無障礙工具視容顯示,因為惡意程式倚靠這個樣式運行。

當完成感染,惡意程式便會發送感染通知訊息到它的通知伺服器,當中包括電話型號、是否設有螢幕鎖、惡意程式已把它作為目標的所有已安裝應用程式清單,包括其版本編號。Ghimob 對153 流動應用程式進行間諜行為,以銀行、金融科技、加密貨幣和兌換為主。經過分析後發現,惡意程式能通過 RAT 監視和針對,大部份都是巴西機構 ( 112 個應用程式),但 Ghimob 與其他 Tetrade 成員一樣正擴展勢力,也會監視其他國家的加密貨幣應用程式和國際付款系統。

惡意程式也會阻止用戶把它移除、重啟或關閉裝置,當用戶企圖手動移除 Ghimob 時會發生影片中的情況。

後備 C&C 伺服器完成遙距控制

當安裝程序完成,Ghimob 會把圖標隱藏以防止被發現,惡意程式會密碼寫死在設定檔案的 C&C 伺服器清單,與每個取得聯繫以取得真的 C&C 地址,這種技術被稱為「fallback channels」,Ghimob 會發送存取相關的資料到 C&C 伺服器,與 BRATA 錄影用戶螢幕的做法明顯不同,可能是考慮到巴西網絡傳輸速度緩慢的關係,傳送文字資料頻寬要求和速度都比傳送錄像快,也增加成功詐騙的機會。

資料來源:Securelist