Browser locker (又稱browlock)是妨礙受害者使用瀏覽器,從而索取贖金的一種網絡威脅,但為了讓受害者更易乖乖交付贖金,網絡犯罪者開始偽裝成執法機構,要求用戶繳交「罰款」。

霸佔瀏覽器畫面具聲畫效果

受害者無辜被鎖定瀏覽器畫面,正常都不會支付贖金,而網絡犯罪者就會把網頁偽裝成其他網頁,以損失資料或法律責任等所謂原因恐嚇受害者,讓他們致電、匯款或者提供付費資料。「鎖定」畫是強迫受害者停留在指定的分頁,持續顯示威脅訊息,有時候還附有聲音和視覺效果。

這類型的詐騙其實已經有很長時間歷史,在過去10年有不少browser locker的活動針對全球的用戶,儘管招式已舊,但騙徒一直有增無減,其中最有名可算是假的「藍畫面」警告系統錯誤或偵測到病毒,或者威脅加密檔案、法律責任通知和其他不同的威嚇訊息,以下兩個樣本則屬於偽裝政府網站。

傳播方法

兩個不同的病毒樣本都主要經由廣告網絡散播,主要是以入侵式的廣告橫幅推銷成人內容和電影,例如到訪網站時經藏有嵌入式廣告模組(pop-ups)跳出分頁或視窗,又或者在網頁點擊任何地方品後(click-unders)出現。據推測,網絡犯罪份子會為廣告付費,讓browser locker出現在彈出式廣告內。

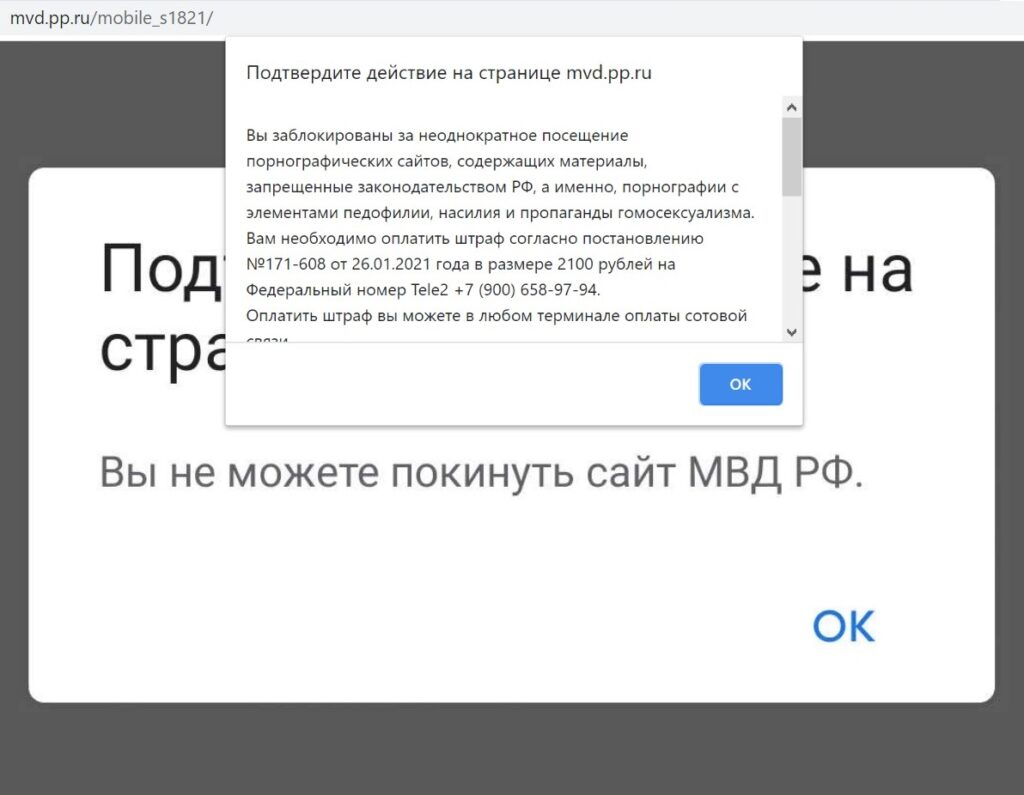

樣本一:假俄羅斯內政部網頁 – 目標:金錢

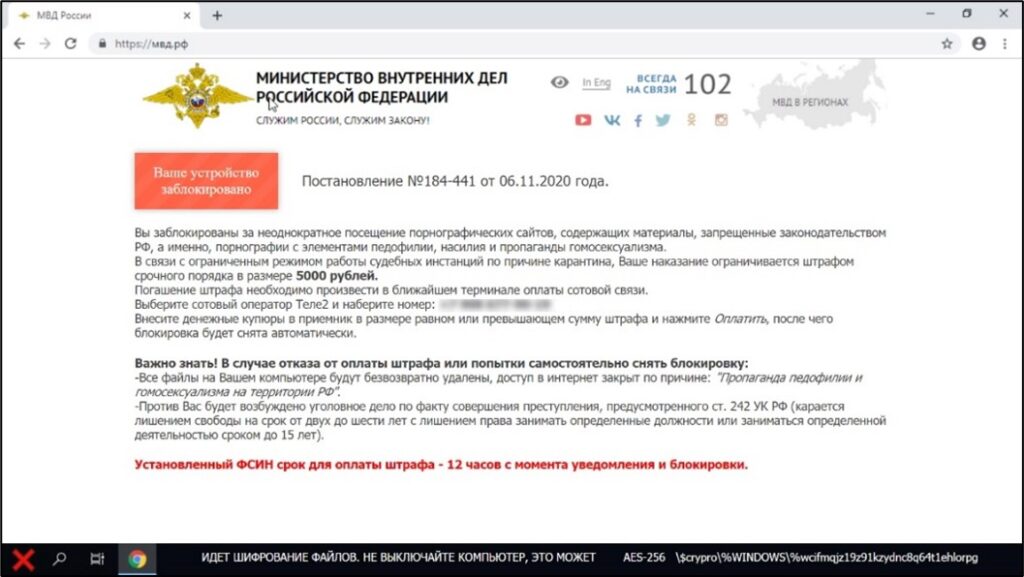

第一個樣本的冒充網站是俄羅斯內政部(MVD),自2020年第4季開始針對俄羅斯用戶,超過5萬用戶曾經遇過它。在價網頁內,用戶會看到瀏覽器的警告,聲稱離開網頁改變將不會儲存,用戶把警告訊息關閉並不會發生任何事,但當他們點擊網頁上任何位置,locker的主要內容便會充斥整個畫面,把強制打開瀏覽器擋在最上層,下方有Google Chrome的圖示,上方則有MVD的真實網址。

網頁的提示聲稱裝置因為違反法律已被鎖上,以罰款為藉口,指示受害者匯款到指定流動帳號,價錢由3000至10000盧布(40-130美元)不等,如果拒絕,則會威脅對檔案進行加密,以及俄羅斯刑法的242條法律責任,讓網站附有威嚇和要求支付罰款的錄音。

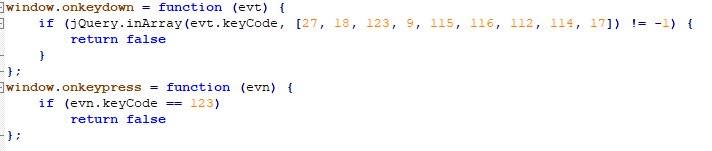

在技術層面,騙徒以全畫面模式令用戶難以存取瀏覽器視窗控制和工作列,以製造鎖上的效果。而為了令受害者以為滑鼠失效,攻擊者透過CSS把游標隱藏。此外,Escape、Ctrl、Alt和Tab按鍵也會被忽略,連同F1、F3、F4、F5和F12也一樣,以妨止用戶透過鍵盤快捷鍵把網頁關閉,不過這種方式在現代瀏覽器中無效。

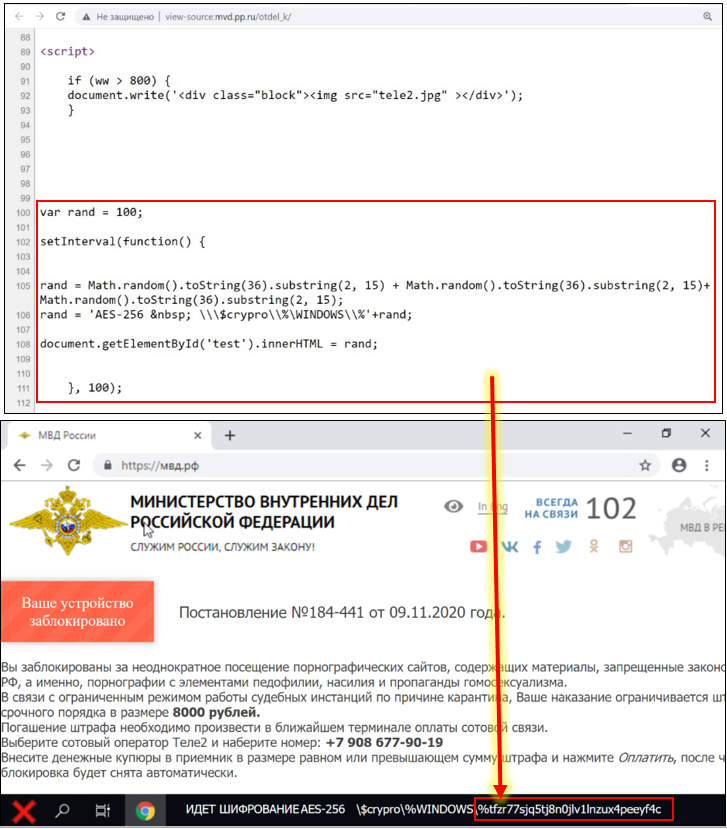

另一個有趣之處是假裝加密程序的動畫,會無止境地出現隨機數字和英文字,模仿正在對系統資料夾內的檔案進行加密。

至於網頁的真正地址,網絡犯罪份子經常以數字作為網域名稱,數字通常與網域注冊日期有關,而文字則是偽裝目標的簡寫,例如MPA、KAD等等。而假網頁也有流動版本,同樣是威嚇用戶違反法律和需要罰款,但款項比桌面版較低。

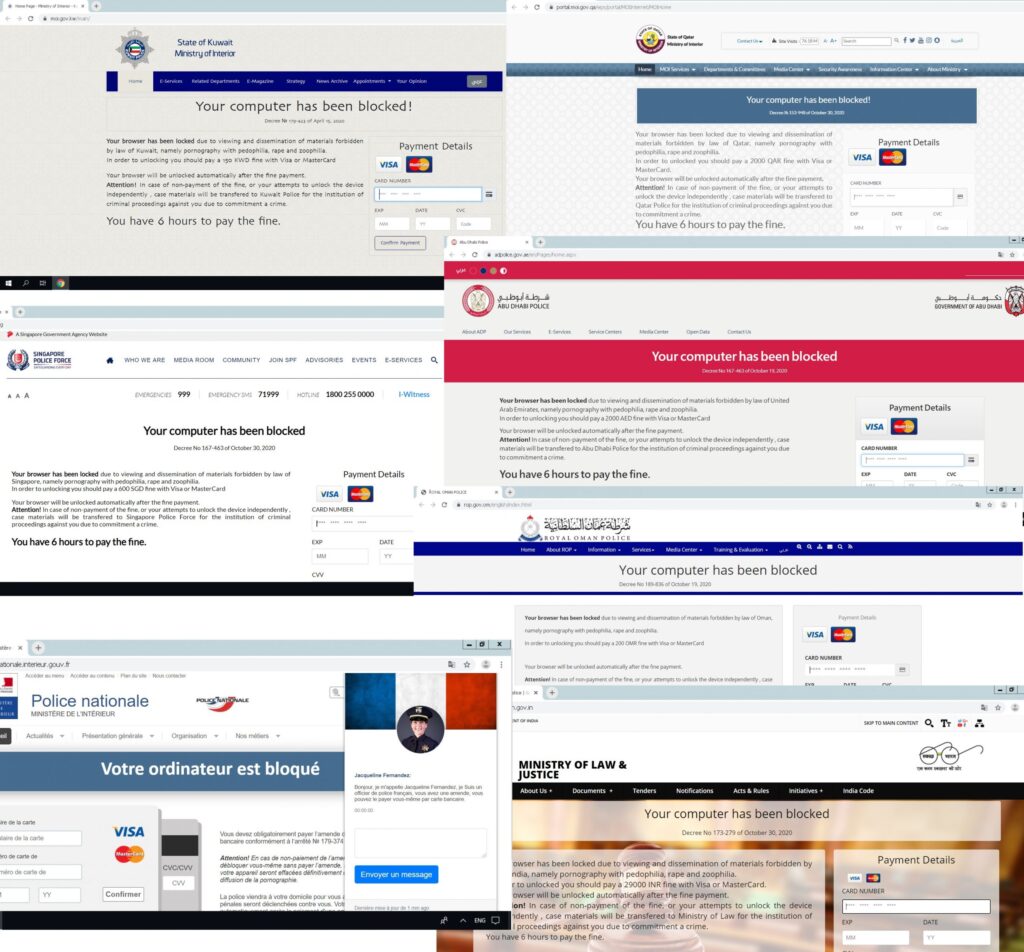

樣本二:中東地區的假執法部門網頁 – 目標付費卡資料

第二個樣本把錢傳送到攻擊者的手法略有不同,不過首先訛稱違反法律,用戶電腦被鎖上的技倆無大改變,但這次卻在網頁內附有輸入表格,要求受害者填上自己的付費卡資料去繳交罰款。

此樣本瞄準中東地區的用戶(阿聯酋、阿曼、科威特、卡塔爾和沙特阿拉伯),另外,研究人員也發現詐騙網頁偽裝印度和新加坡的執法部門網站,歐洲地區相對比較少見。在2020年第4季,至少13萬用戶曾經遇過它。

在技術方面,與假MVD網站有很多相似之處,同樣是把內容通過全螢幕的形式,令用戶難以存取瀏覽器視窗控制和工作列,網頁上方是政府的網址,下方是假的工作列具有Google Chrome圖標,但這次滑鼠游標並沒有被消失,鍵盤按鍵則同樣被妨礙,只餘下讓受害者輸入付費卡資料所需的機能,受害者付費卡的資料會經由http post送到網頁位於的惡意資源上。

總結

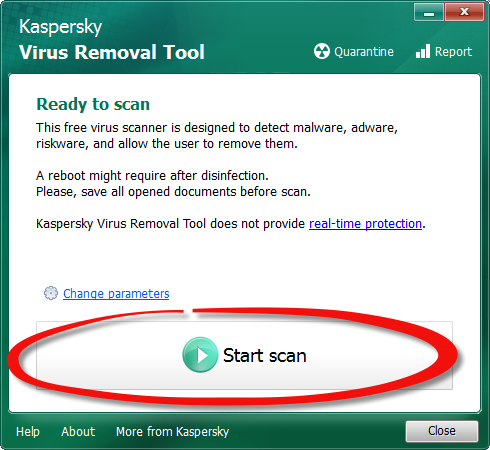

其實以上兩個樣本在技術上並不複雜,功能也偏向原始,以製造電腦被鎖上的假像去威嚇受害者,只要沒有進一步提交資料和付款,意外地進入那些網頁並不會對用戶的裝置造成傷害,而Kaspersky的方向將會攔截具備HEUR:Trojan.Script.Generic的網絡資源和與威脅有關的檔案。

資料來源:Securelist