黑客只要取得受害者的公司電郵帳號,就能發動商務電郵攻擊,所以很多網絡釣魚信件會把用戶帶到看似是MS Office的登入網頁,而且攻擊者經常改良策略,以下將會透過真實個案拆解他們的新技倆。

新網絡釣魚技倆:HTML附件

一封網絡釣魚電郵通常都有一條超連結通往假網站,而我們亦經常提醒用戶要小心核實超連結的表面和背後的真實網址,而當很多人都有這種安全意識的時候,攻擊者就會轉變策略,今次的案是利用HTML附件取代連結,而它的目的是進行自動導引,把用戶帶到預先設定好的惡意網站。

點擊HTML附件在瀏覽器打開,它的編碼其實只有一行,目的只是把收件者帶到預設的網絡釣魚網站,而且它會強制在相同視窗中打開網站。

拆解網絡釣魚郵件

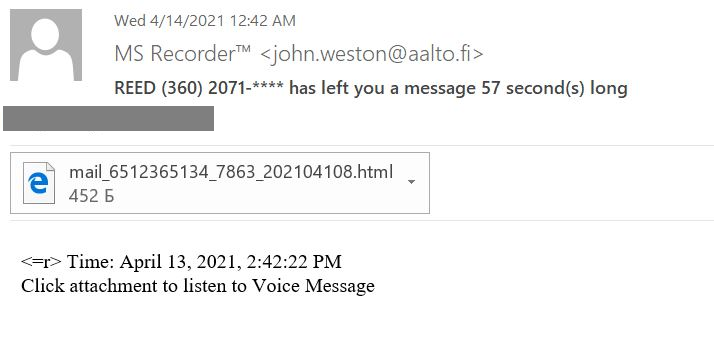

雖然用上新策略,但釣魚電郵依然是釣魚電郵,以下是一封研究人員收到的真實釣魚電郵,借假的留言訊息通知引誘收件者掉入陷阱!

在打開附件之前,不妨先考慮以下幾個問題:

- 你認識寄件者嗎?該寄件者真的會因為公事而向你發送留言訊息?

- 你公司慣常通過電郵發送留言訊息嗎?現代社會應該比較少見,而Microsoft 365在2020年1月已停止支援語音信箱。

- 你是否清楚是甚麼應用程式發送過來的通知?MS Recorder並非Office內的產品,而更重要的是,Microsoft預設可以發送語音訊息的錄音應用程式,名字叫Voice Recorder,而不是MS Recorder。

- 附件檔案看起來像音效檔案嗎?正牌的Voice Recorder分享的語音記錄是.m3a檔案。即使錄音是來知不明的工具,只要它是儲存在伺服器上,通知的訊息便應該是一條連結,而不是附加檔案。

所以結論是,研究人員收到一封來自不明寄件者的郵件,以不明的應用程製作的自稱留言訊息記錄,並通過網頁檔案作為附件發送。這種檔案是否值得打開?答案當然是「否」了。

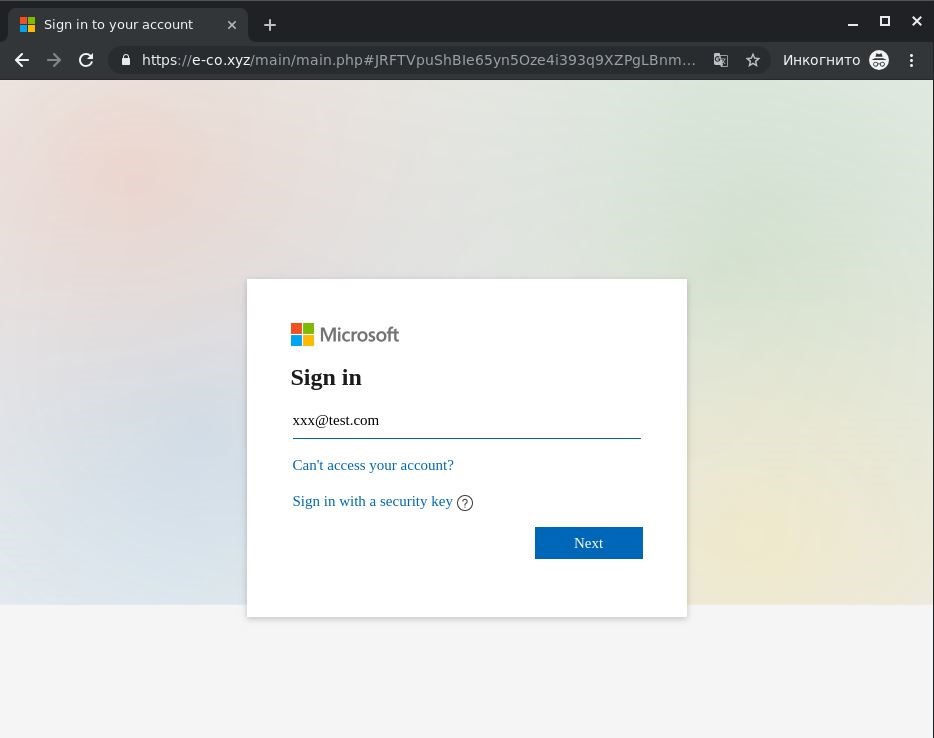

分辨網絡釣魚網頁

如果你真的點擊附件而到達了釣魚網頁,從哪裡可以知道它不是一個合法的網站?主要可以從以下3點分辨:

- 地址欄顯示的地址是否像Microsoft的地址?

- 「Can’t access your account?」和「Sign in with a security key」的連結是否正常?不過有時候釣魚網頁也會把用戶帶到真的Mircosoft網頁,但在這個樣本的假網頁,以上兩個連結並不能使用,這明顯就是詐騙的徵狀。

- 視窗畫面是否正常?正牌的Microsoft網頁通常都沒有問題,例如背景圖像的比例,雖然任何網站都有可能出現故障,但看見異常現像便應該要提高警剔。

無論在任何場合,如果你有任何懷疑,直接前往 https://login.microsoftonline.com/ 查看Microsoft的真正登入頁面。

避免上釣的方法

想避免自己的Office帳號和密碼落入不明攻擊者手上,應該注意:

- 提高警剔,使用以上的問題去避免簡單的網絡釣魚,想瞭解更多網絡釣魚技倆,可以嘗試Kaspersky的現代網絡威脅意識培訓課程。

- 以Office 365的保護方案去保護員工的電郵信箱,揭露試圖以超連結或HTML附件進行的網絡釣魚,以及Endpoint Protection方案去預房打開釣魚網站。

資料來源:Kaspersky blog