現代的反網絡釣魚和反垃圾郵件方案利用機械學習技術(machine-learning),普通的方式難以被愚弄,攻擊者在難以蒙混過關的情況下決定把心一橫,把文字放入圖片之內,針對方法雖然簡單,但意想不到地有效。

分辨文字和圖片訊息

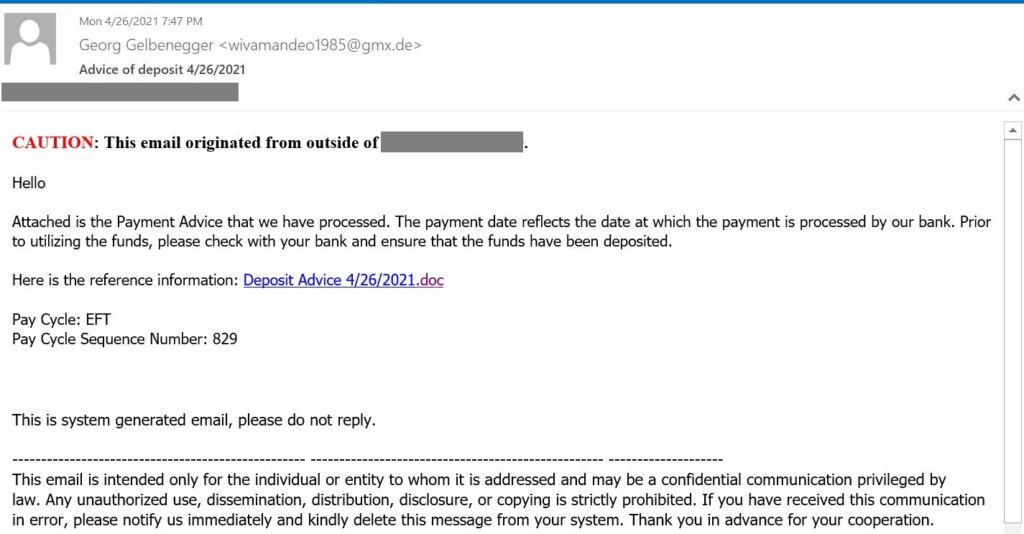

這次攻擊者逃避過濾的方法十分簡單,只是把文字放入圖片,然後使用Base64編碼把圖片嵌入訊息之中,一般情況下電郵含有外部網站的圖片,電郵客端都不會讀取圖片,這次則以白色底色圖片加上黑色字進行詐騙,令圖片表面看起來和正常文字電郵無異,而電郵的目標是用戶的Microsoft Office 365帳號登入資料。

一如以往,首先從不從的角度去判斷電郵的真偽,首先,基本上沒有正常的理由去把電郵轉換成圖片,特別是自動生成的電郵,例如核實帳號,都是文字電郵通知。要分辨電郵是文字還是圖片也相當簡單,把滑鼠指向超連結或按鍵,看指標有何變化,如果是文字,指標旁會顯示超連結或按鍵的網址,如果是圖片的話,點擊圖片的任何位置都會打開超連結,因為整幅圖片都附有網址,即是整幅圖片都是按鍵或超連結。

如果仍然有懷疑,嘗試highlight一小部份文字或改變電郵客端視窗的大小,如果是一幅圖片,用戶無法highlight任何文字,當轉換視窗大小時文字也不懂得換行。訊息的外觀也難以令人信服,不同的字體和行距、標點符號使用不當,不當的語言等等都是詐騙的訊號。雖然每個人都有機會犯錯,但Microsoft的模板較少機會發生,如果在電郵內發現低級錯誤,很大機會就是網絡釣魚。

最後,訊息聲稱帳號必需在48小時內核實,用戶更應該提高警剔,詐騙經常催促用戶去魯莽行動,使他們的陰謀更容易達成。

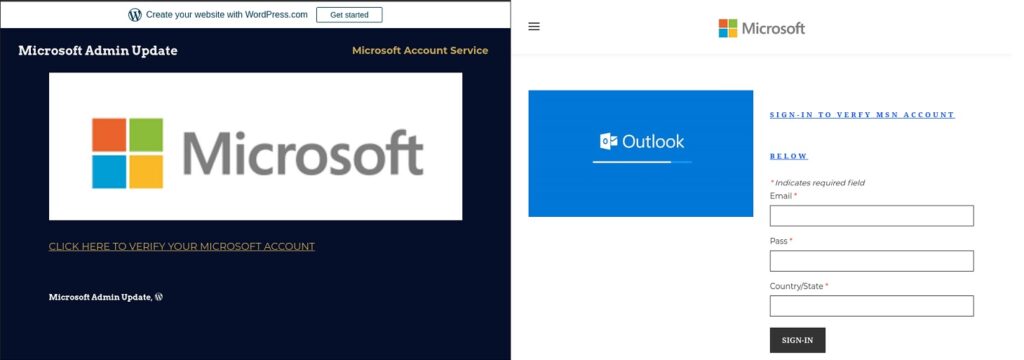

假Microsoft釣魚網站

電郵的連結會把用戶帶到一個說服力極低的Microsoft網站,合法的Microsoft網頁一定在Microsoft的網域名之內,但假的網站上的橫幅標明「Create your website with WordPress.com」,明顯這是架設在免費平台WordPress的網站。網站的外觀與舊世代的Microsoft網站相似,但與現代的Microsoft服務登入網站相比有顯著的分別。

小心分辨,慎防網絡釣魚

可靠的防護方案從多種要素偵則網絡釣魚信件,並非單純文字分析,所以建議使用具備現代防護機制的Kaspersky Security for Microsoft Office 365。另外,每名員工的workstation和連接網絡的裝置都需要額外的防護,為網絡釣魚和其他攻擊提供多一重保護。最後,不要忘記持續向員工推廣網絡安全意識培訓,瞭解更越多現代網絡犯罪份子,能更少機會成為網絡釣魚的受害者。

資料來源:Kaspersky Blog