在2021年底Google向雲端用戶發表了首份典型威脅報告,聚焦在Google Cloud Platform的安全之上,服務為公司客戶提供多種方式建立雲端系統,由簡單的託管和運行單獨應用程式,以至部署高性能的運算。

攻擊Google Cloud Platform的原因

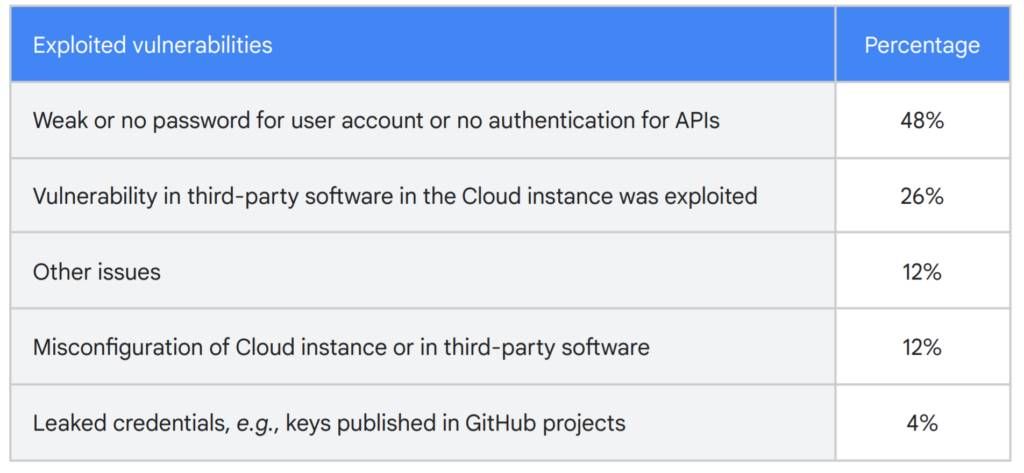

報告聚焦在自定義GCP實例的攻擊起因和結果,分析50%成功攻擊自定伺服器或應用程式,其中48%的結果是伺服器的帳號只有薄弱的密碼(或沒有密碼),26%攻擊透過雲端伺服器上的軟件的安全漏洞行事,伺服器或應用程式錯誤設定佔12%,只有4%是密碼或存取金鑰外洩。

後方的原因對開發者(developer)而言並非罕見,上傳源代碼時一併把授權數據放到公共儲存庫GitHub或類似的服務,根據GitGuardian的報告,每日約有5千條「秘密」(API key、密碼/用戶名稱配對、證書)被上載到GitHub,在2020年找到200萬宗資料外洩。

Google發現網絡犯罪份子傾向不針對指定公司,而是定期掃瞄一系列尋於Google Cloud Platform的IP地址去尋找安全漏洞,其意圖非常明顯,如果從互聯網存取不受保護的伺服器,差不多必定會被黑客攻擊,而且可以來得很快(有部份個案在30分鐘之內),入侵和開始惡意活動的時間更短,大部份被攻擊的伺服器在半分鐘內開始非法行為。

為何攻擊者以Google Cloud Platform為目標?

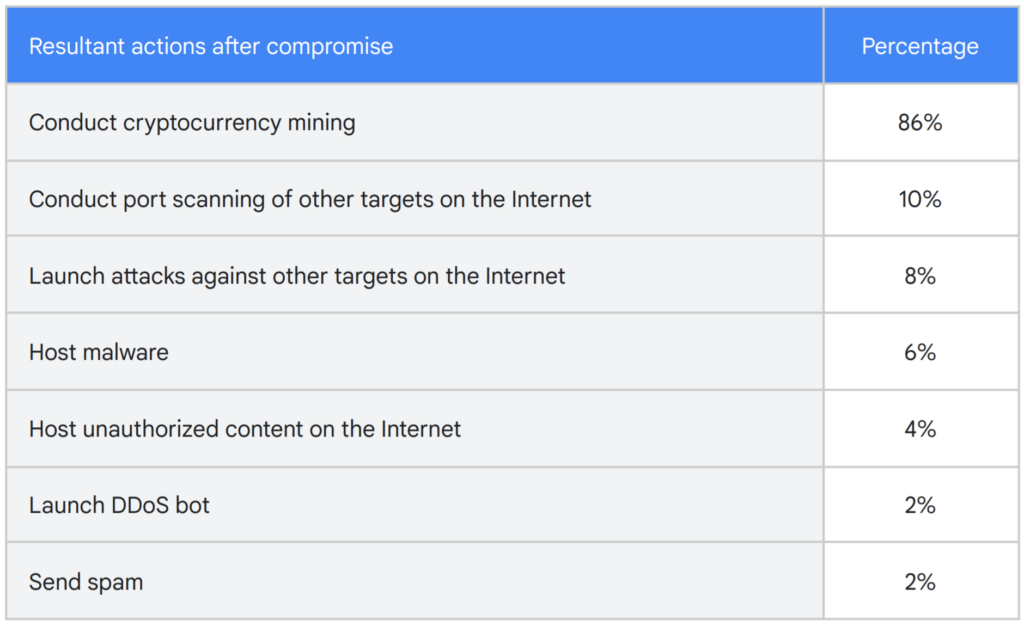

網絡犯罪份子在入侵雲端資源後做甚麼?大部份(86%)是加密貨幣「挖礦」,一個使用其他人的資源產生加密貨幣的程式被安裝到伺服器,最常見是CPU或GPU資源,但報告也指出挖掘Chia加密貨幣,它牽涉到硬盤空間,在其他10%個案是透過port scan而遭入侵伺服器(去尋找新受害者),有8%個案,攻擊其他網絡的資源是來自伺服器,較罕見的非法活動包括騎劫雲端平或伺服器,例如架設惡意程式、禁止的內容、發動DDoS攻擊和發佈垃圾郵件。

如果某人入侵雲端服務和安裝加密貨幣挖礦,他們的動作不單止危害客戶的聲譽,也把他們自己的應用程式或網站置於險境,以及令人眼花撩亂的服務帳單,即使只是數小時的非法行為。

保持GCP安全的建議

在大部份Google研究的個案,用戶都可以通過遵循最基本的保安要求來避免麻煩,部署強力的密碼和額外的認證因素,在上載源代碼時小心謹慎,定期更新已安裝的軟件的補丁去堵塞已知的安全漏洞。

一般而言,雲端系統需要與其他種類基礎設施相同的保護考量,需要至少定期的審計、監察可疑活動和隔離重要數據。但在公共雲端部署基礎設施時涉及幾個額外建議(並不只限於Google Cloud Platform),其中一個正如Google提到最重要的,是設定自動化的狀況警告,去決定何時資源消耗高於某個水平,或發現成本突然急速增加時。

資料來源:Kaspersky Blog