網上購物已經成為很多人生活的一部份,而網絡犯罪份子也看準這個「商機」,偽裝成國際速遞公司DHL已經不是新奇事,但這次並非使用網絡釣魚連結,而是透過QR code去開始整個詐騙步驟。

「你的郵件正在派發中心」

雖然攻擊者發送電郵的地址全由隨機文字組成,與速遞公司的名稱完全沒有關係,但電郵的內容則「交足功課」,包括公司標誌、(假的)訂單號碼和預定收件日期,在人例子中訊息由西班牙文書寫,表示郵包已送抵當地派發中心,但無法派送,這種誘餌通常都會附近連結去「解決問題」,但這次則以QR code代替。

QR code的用途廣泛,例如連上Wi-Fi、購物付費、確認你已購買的演唱會或電影門票,而最常見是產品包裝上的黑白色方格、廣告海報、名片等等。在這個例子中攻擊者並沒有考慮用戶的方便性,受害者要在電腦上打開電郵,他們才能透過智能電話掃瞄QR code,惡意網站會在手提電話上的細小螢幕上顯示,使釣魚的蛛絲馬跡更難被發現,由於位置所限,網址並非完全清楚顯示,這次騙徒的釣魚網站地址更完全不像與DHL有關。

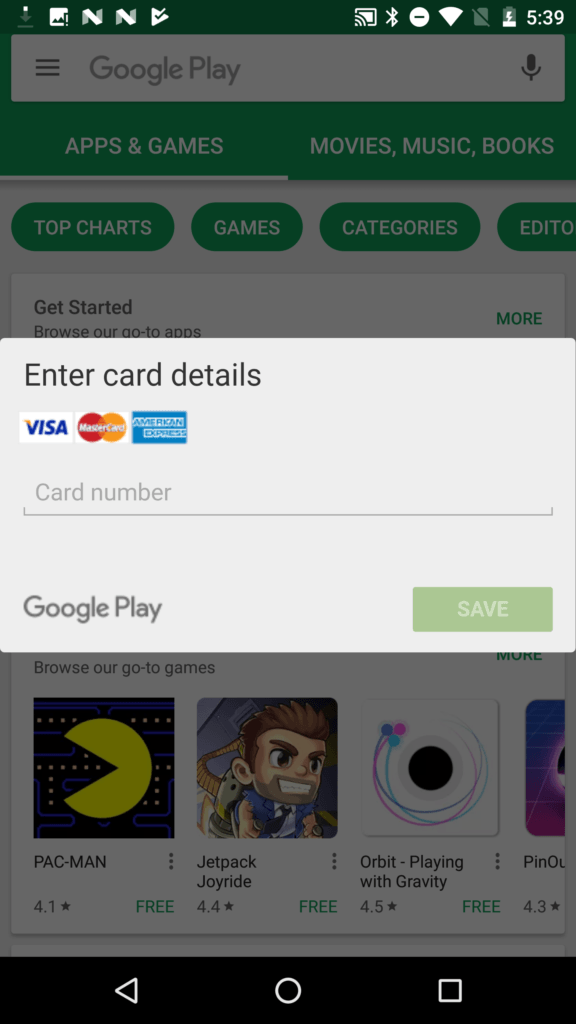

網站的文字體積也偏小,令設計的缺憾更難被發現,而且網站內使用了具標誌性的顏色、公司名稱以及接近沒有錯處的內容,訊息通知受害者郵件會在1至2日內到達,需要輸入他們的姓名、地址和郵政編碼,暫時看起來仍然十分正常,但到下一頁便會要求受害者提供更多敏感資料,包括:銀行卡資料、包括CVV在內,訛稱是支付送貨的款項,但並沒有列明總數,只提及價錢取決於地區,更承諾只有在郵包送抵後才會收費,這與DHL事先收費的方式完全不同。

轉售盜取的銀行卡資料

即使受害者輸入了資料,犯罪份子也沒有立即「收取費用」,似乎是把收集得來的付費資料在暗網上轉售,可能直至某月某日受害者才發現突然「被消費」了一大筆莫名其妙的支出,而早已忘掉了「傳說中」會派送的郵包以及自己曾填寫過付費卡的資料。

保護自己的財產

所有一般用來防範網絡詐騙的守則都適用於這次的個案:

- 對於不明來歷的電郵服務,首要是檢查發送者的電郵地址,在@後方沒有公司名稱通常都是詐騙,當然還有其他需要注意的事項。

- 如果正等待運送中的郵包,確保記下追蹤碼並透過搜索引擎或手動輸入網址去進入官方網站查看。

- 在掃瞄QR code時使用Kaspersky QR Scanner,應用程式會提示危險的網站。

- 在所有裝置安裝具備反網絡釣魚和反詐騙保護的可靠防毒軟件

資料來源:Kaspersky Blog