在保護資訊系統的領域內,有一股趨勢越來越強,那就是「網絡免疫」,理論上以此建立的系統無需防毒軟件,因為他們已受到良好的保護而難以入侵,又或者要付出令人望而卻步的高昂成本才能夠成功,聽起來好得過份但事實上已經存在,以下將簡單地解釋網絡免疫在現實中如何運作。

1. 把Trusted Computing Base (TCB)減至最少

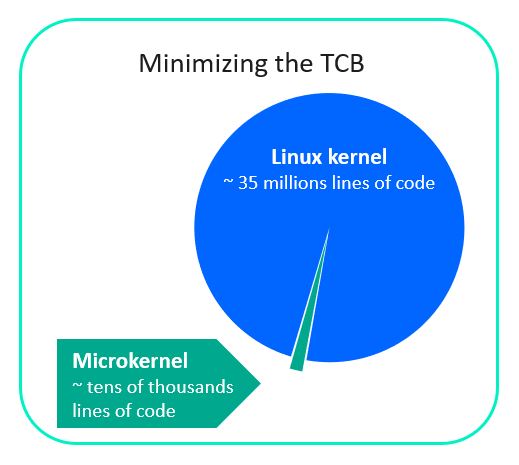

TCB應該盡可能載入最少行的編碼,因為越少編碼便越少被攻擊面和越少安全漏洞,亦因為這個原因,網絡免疫的操作系統需要微內核架構(microkernel architecture)。現時最常見的操作系統,例如Windows和Linux原本已具備功能性和容易開發,這意味著他們使用整體內核(monolithic kernel),原本已含有各種各樣的東西成為了缺點,因為含有數百萬行編碼,而且隨版本而增長。

在微內核方面則限制只有重要的操作,通常不會多於數萬行編碼,驅動程式、檔案系統等則在用戶樣式中以服務形式運行,根據研究,96%傳統操作系統的嚴重安全漏洞,在微內核操作系統上不會屬於嚴重程度,有最多40%的嚴重安全漏洞將不能操成威脅,57%的安全漏洞將成為低嚴重程度。

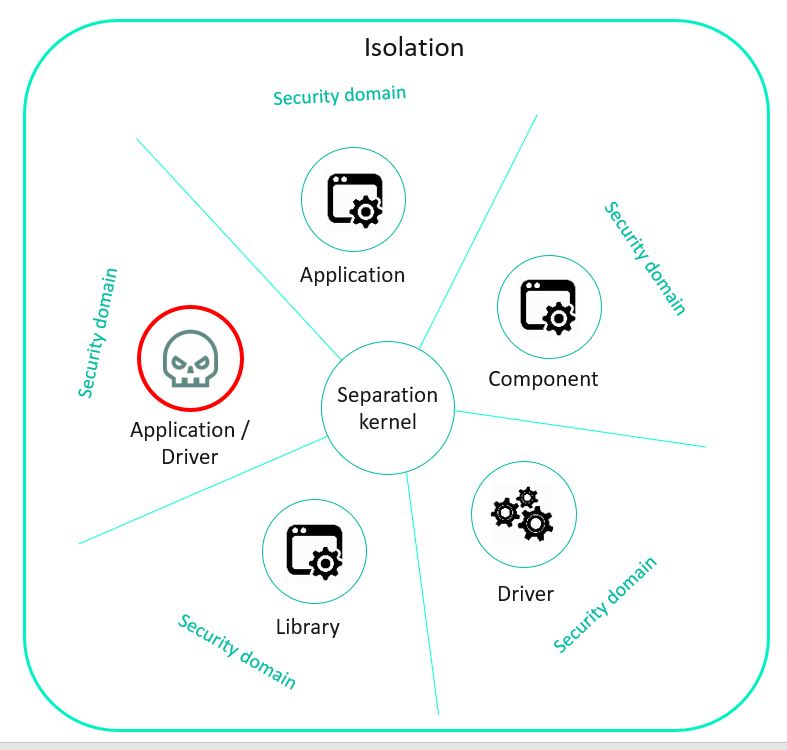

2. 元件之間互相隔離

網絡免疫系統由各種特定security domain根據編碼的信任等級所組成,各種元件(domain)互相隔離,如果任何元件被入侵,入侵者無法存取「鄰居」而擴大攻擊,也容許在不妥協系統的保安底下使用第三方元件。「隔離」能夠明顯降低網絡風險,以及因為第三方編碼而建立安全系統的人力成本。

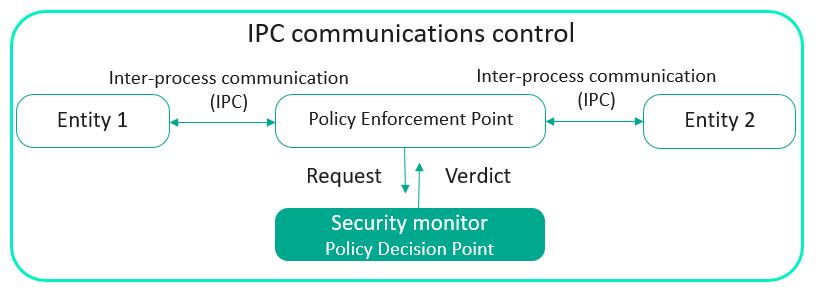

3. 控制所有互動

在系統內元件之間的互動需要小心地由特別模組保安監控(security monitor)所控制,檢查元件之間每個互動是否符合保安方針,如果違反方針將會被封鎖,攻擊者的能力將會被大幅降低。保安監控的概念是以FLASK架構為基礎,需要把Policy Decision Points和Policy Enforcement Points分開,使用保安監控通過對保安方針未明確規定的內容排除互動來消除整類網絡攻擊的風險,由於所有個體被隔離,他們需要經由微內核來溝通,所以能夠時刻進行檢查。

網絡免疫不再是科幻的概念,KasperskyOS就是從以上三個原則為基礎的操作系統,此外還有其他各色各樣的產品,IoT gateways就是其中一種產品,網絡免疫概念在數碼轉型當中能否成為新的基礎,各位請拭目以待。

資料來源:Kaspersky Blog