針對性的電郵攻擊並不限於針對性網絡釣魚和Business Email Compromise(BEC),攻擊者也會把自己加入到用戶之間的商務電郵對話之中,聽起來很荒謬,但它卻是另一種電郵的嚴重威脅。

攻擊者如何取得電郵往來的存取?

要把自己加入到私人的電郵對話,網絡犯罪份子需要用方法取得電子郵箱或至少是訊息檔案的存取,要達到以上目的有多種不同的技倆可以運用,最常見是入侵郵箱,對於雲端服務,爆力破解密碼是其中一種方法,又或者從其他網絡服務外洩的資料中尋找特定的電郵和密碼,再嘗試用於工作電邸,因此不重複使用相同登入憑證十分重要,更不應該使用工作電郵地址去登記與工作無關的網站服務,而另一種方法則是利用伺服器的安全漏洞對電郵進行存取。

攻擊者很少長時間保持工作電郵地址的控制,但他們通常有足夠時間下載訊息檔案,有時建立轉寄設定令收到的電郵即時轉發到特定郵箱,而且他們只能讀取訊息而無法發送,當他們能夠發送訊息,很大機會就會發動BEC攻擊。

另一個選項是惡意程式,研究人員近日發現了大規模的對話騎劫活動,目標是被QBot木馬程式感染的電腦,被「加料」的電郵很可能來自同一款QBot惡意程式。不過有時候攻擊者無需自己動手,因為有時候對話的檔案會在暗網上由其他騙徒出售。

對話騎劫的運作

首先網絡犯罪份子會尋找幾家公司的電郵對話檔案,日期並沒有關係,因為騙徒可以繼續數年前的對話,當找到合適的電郵,他們向其中一位參與者發出訊息,冒充成為另一位參與者,目標是欺騙收件者依照攻擊者要求去做某些事情,有時候會在談「生意」前先交閒聯幾句,以降低對方的戒心。

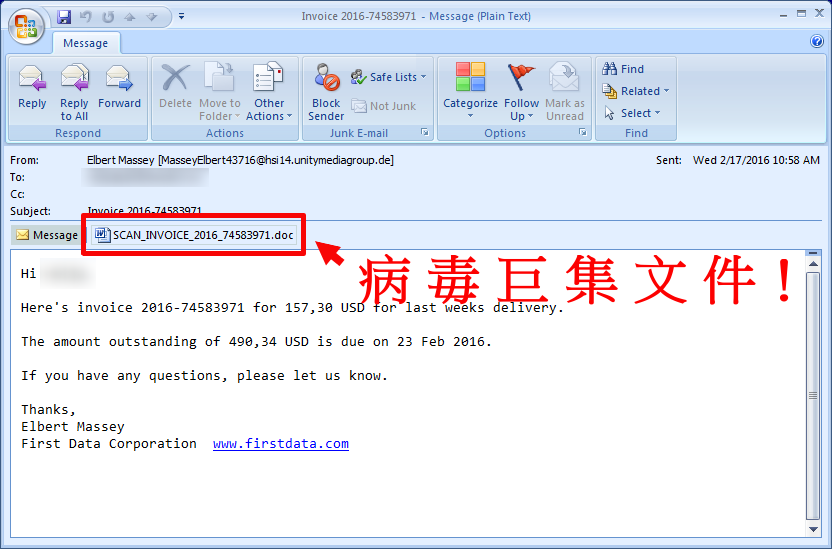

由於對話騎劫是針對性攻擊,所以通常使用像真的域名,即是驟眼看起來域名與真的公司十分相似,仔細看才找到細微的錯處,又或者加入相似的標記容易令人產生誤會。不過攻擊者的最終目的,其實是取得存取某些資源的登入憑證,又或者發送金錢到攻擊者的帳號,引誘受害者到被感染的網站打開惡意附件等等。

防範電郵對話騎劫

電郵對話騎劫的主要威脅來自難以自動化地進行過濾,幸好Kaspersky Security for Microsoft Office 365有偵測嘗試加入他人對話的功能,想進一步降低風險,我們建議:

- 保護員工的裝置令盜竊對話檔案難以實行

- 工作電郵帳號使用獨一無二的密碼

- 盡量減少使用工作電郵登記外部服務的數量

- 在電郵事故後不只是更改密碼,更要檢查有否擅自進行轉發的設定。

資料來源:Kaspersky Blog