一個月前知名科技博客的三條YouTube遭網絡犯罪份子入侵,主頻道訂閱者高達1500萬人,並透過頻道廣播加密貨幣詐騙廣告,事件涉及pass-the-cookie攻擊,一種針對YouTuber的常見攻擊,可以無需知道密碼和第二登入元素亦能存取頻道的方法。

為甚麼YouTube頻道成為目標?

知名(或不太知名)的YouTuber頻道成為目標的主要原因,通常是為了索取贖金或借頻道接觸他們的觀眾,後者一旦成功,攻擊者便會更改其名稱、頭像和內容,並且偽冒大公司的帳號(最常見是Tesla)並附有相應的頭像,之後攻擊者便利用頻道廣告Elon Musk對加密貨幣的錄像,而其他原有的內容則被移除。

在影片之內更附有連結通向所謂的「唯一加密貨幣推廣」,例如訛稱Musk會送出加密貨幣,想獲得便要把指定金幣傳送到特定錢包,之後就能獲得雙倍的利益。有趣的是,騙徒通常會在留言設定限制,只有訂閱超過15或20年的觀眾才能留言,不管該頻道存在多久,而YouTube自己也是在2005年誕生。

詐騙的串流很快就會被YouTube封鎖,連同不幸的頻道也因違反YouTube社準則而一同被封,真實的持有人則要面對復原頻道,並提供散佈假網站或詐騙廣告內容非他們本人的證據,對於擁有1500萬訂閱人數的頻道而言當然輕而易舉,頻道只花數小時便復原,只是失去了當天的收入而已,不過如果是較少訂閱數的頻道持有人的話,事情便沒有這麼簡單。

入侵頻道無需密碼

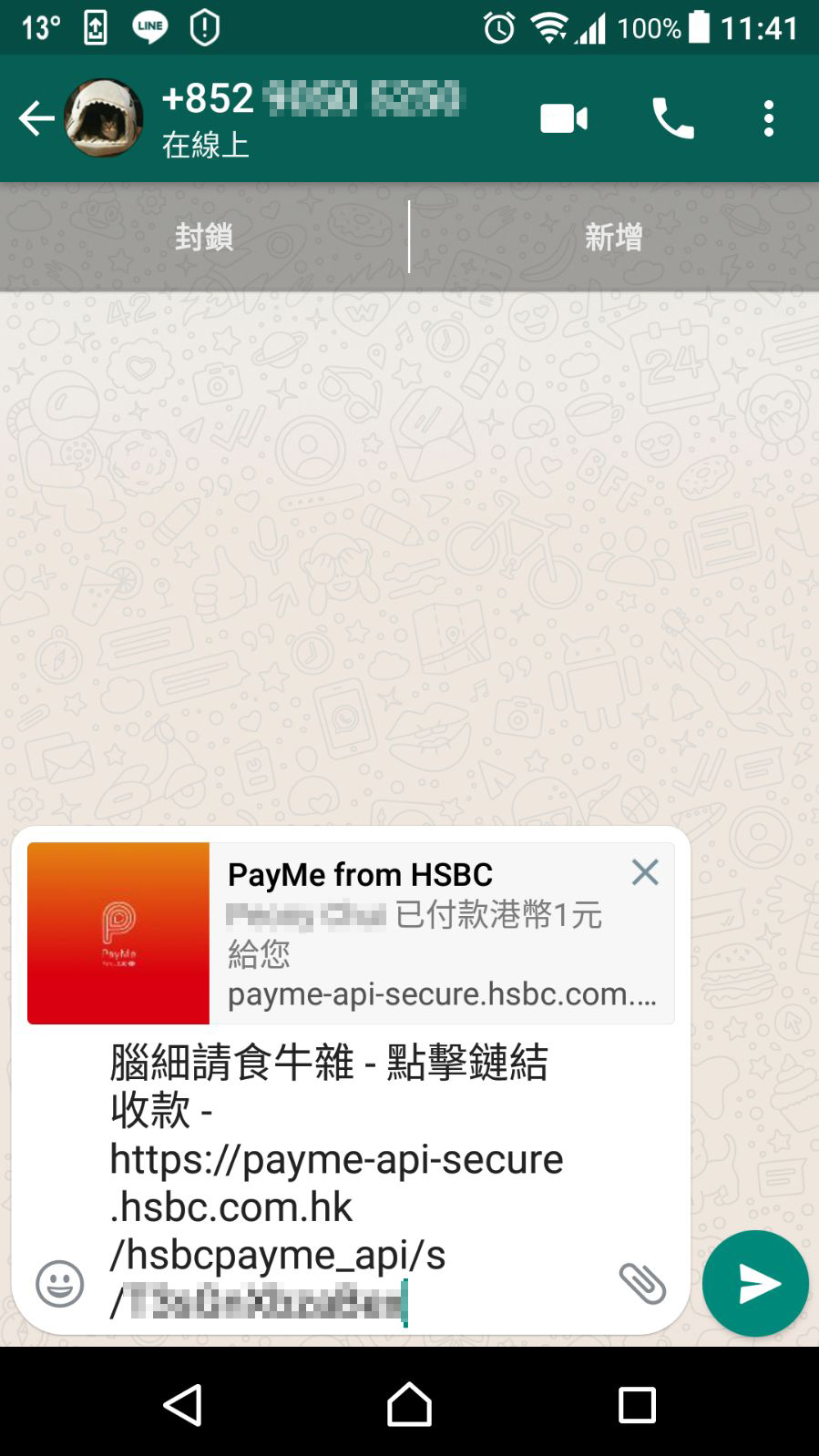

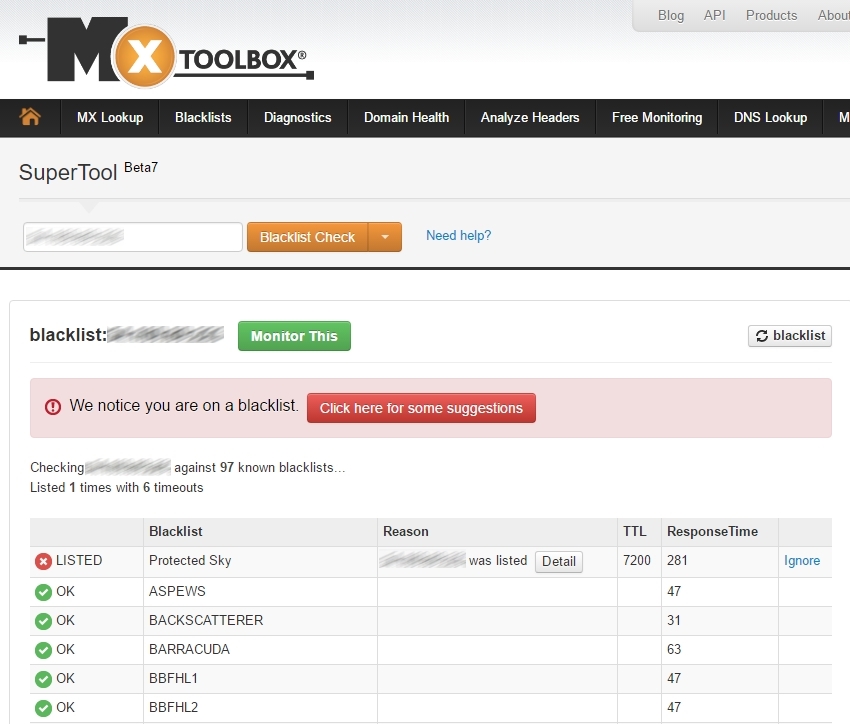

入侵YouTube頻道無需盜竊登入模限,只要取得相關的token,不過首先要從電郵偽裝合作開始,可以自稱是VPN服務、遊戲開發商甚至是防毒軟件公司,在電郵初期並沒有可疑之處,令頻道的成員回覆標準的報價內容,隨後騙徒便會發送壓縮的合約或從雲端下載的連結,並附有解壓的密碼,為了讓電郵更具說服力,攻擊者通常加入宣傳產品的連結網站或社交媒體帳號,連結可以是通向真實網站又或者假網頁。

一旦頻道成員大意解壓檔案,他們會看到一個或多個看似正常Word或PDF檔案,唯一奇怪之處是檔案容量極大(超過700MB),因而無法利用VirusTotal這類服務進行掃瞄,很多保安方案也會因為相同原因而跳過這些檔案,利用特殊工具打開檔案進行分析,發現內裡包含大量空格,所以令文件容量極大。當然,隱藏在內的自然是惡意程式,Google分析這類攻擊並辨別出多種惡意程式被使用,當中包括RedLine木馬程式。

攻擊者利用惡意程式去達到從受害者瀏覽器盜取登入YouTube的token,得到token或cookie的協助,瀏覽器記住了用了,容許他們每次都要經過密碼和第二元素的登入認證,網絡犯罪份子也因此能偽裝成受害者,登入他們的帳號而無需經過證認。

Google的對策

Google自2019年已發現到問題,在2021年公司發佈了主要的研究報告,就社交工程技術和惡意程式的部署進行了調查,並採取了以下措施保護用戶:

- 實施額外的啟發式指南去辨別和預防網絡釣魚和社交工程電郵、盜竊騎劫cooke以及詐騙加密貨幣廣播。

- Safe Browsing現在包括加強辨別和封鎖惡意網頁和下載的能力

- YouTube加強轉移頻道的流程,並成功偵測和自動復原高於99%的遭入侵頻道。

- 增強認證程序加強帳號安全,防止及警告用戶潛在的風險活動。

不過根據YouTuber自身的回應,似乎措施成效有限,類似的情況仍然繼續發生,而且更改頻道名稱及頭像,甚至刪除所有視頻,YouTube都不會要求輸入密碼或第二元素碼。

自己保護自己的頻道

為了保護自己的頻道不失去控制權,有幾個地方值得注意,不過首先仍然是在所有工作裝置安裝可靠的防護,並為成員定期提供資安培訓,而所有能存取商帳號的成員都應該:

- 瞭解典型的網絡釣魚跡象

- 能夠辨別社交工程

- 永不遵循可疑連結

- 永不下載或打開來源不明的壓縮附件

資料來源:Kaspersky Blog