投資推廣署(InvestHK)近日公佈電腦系統遭黑客入侵,受勒索軟件影響部份網站不能正常運作,亦有客戶資料及員工紀錄外洩風險。投資推廣署是一連串資料外洩事故的最新受害機構,其實類似事故過去一年接連發生,根據個人資料私隱專員公署公布2024年共接獲203宗通報,其中67宗來自公營機構,較多人留意的受害機構包括樂施會、消委會、公司註冊處等、中航明捷、南華會等。

這些事故的成因各有不同,除了黑客入侵和系統漏洞等常見原因外,錯誤設定導致資料「任人看」的情況也時有發生。在資料有價、攻擊成本在AI協助下大幅降低的現在,以竊取資料為目的的網絡攻擊只會愈演愈烈。隨著社會各界對數據安全的日益關注,政府也加快了相關指引和立法的步伐。面對如此形勢,企業機構應如何加強資料安全保障自身,並有效應對相關規定?

常見資料外洩事故起因

- 系統漏洞或錯誤配置 – 未修補的軟件漏洞是黑客入侵的主要途徑之一,又或是配置錯誤,例如開放不必要的端口或服務,也會增加被攻擊的風險。當中亦可能涉及已不支援的舊作業系統或程式版本,都是事故的常見起因。

- 缺乏足夠的安全控制:沒有部署足夠的安全控制措施,或沒有定時更新、保持工具為最新版本。企業可能已部署端點防護(Endpoint Security)、電郵安全、防火牆等基本安全方案,但未引有應對新型攻擊的高階防護如EDR/XDR、入侵檢測系統、身份識別和數據加密等,形成保安弱點。

- 人為因素:缺乏足夠的安全意識的員工誤將敏感資料分享或儲存在不安全的雲端儲存空間,或誤中社交工程、釣魚郵件等陷阱,做成帳戶權限及資料洩漏。亦有可能涉及過度授權或沒有正確配置存取控制。

- 內部威脅: 心懷不滿的員工或承包商可能會故意洩露資料。

- 供應鏈攻擊:Supply chain attack 受害機構的供應商或其他合作機構防護措施或安全意識不足,讓攻擊者入侵後以其作跳板(例如利用其電郵減低目標的戒心、利用現有的API接入等)入侵目標。又或供應商未有遵守安全政策,在處理數據方面出現錯誤。

加強攻擊面管理減低風險

上述列舉的資料外洩常見原因,正正反映了許多機構和企業在攻擊面管理上的不足。過往的網絡安全措施,多只注重單點防禦,缺乏整體環境的威脅可視性,忽略了整體安全態勢的掌控。面對現今複雜的攻擊,各自獨立運作的防護措施不足以應付,要消除保安盲點構建更全面的防禦體系,需要整合多種安全技術和策略,以下是一些可行建議:

- 提升端點安全引入EDR、XDR、MDR – 傳統Endpoint Security的單點式防護缺乏偵測複雜攻擊手段及Lateral Movement等能力,EDR (Endpoint Detection & Response) 能提高端點可視性,更有效找出潛在風險。如預算許可,應更進一步引入XDR (Extended Detection & Response) 整合端點、網絡、雲端、電子郵件等多個安全層面的數據,提供更全面的威脅可視性和更快的回應速度。市面上更有能整合不同廠商安全方案,例如Sophos MDR (Managed Detection & Response),讓你可以利用已部處的安全工具、並由專家團隊24/7 全天候監控你的安全,主動捕獵威脅。

- 攻擊面管理 (Attack Surface Management): ASM 幫助組織從攻擊者的角度識別和管理其網絡中的漏洞。通過持續掃描和評估,ASM 可以發現並修復潛在的弱點,例如未修補的軟件漏洞、錯誤配置和過度授權。 ASM 可以有效減少攻擊面,降低被攻擊的風險。

- 外部攻擊面管理 (EASM) 找出企業對外公開可見的資產和漏洞,例如每間公司的網站及電郵址名等,均可能是黑客入侵的第一步。企業可考慮用網路掃描工具如Menaya,持續查網站安全及當中漏洞,亦可找出可能被洩漏到Dark Web等的帳號密碼,先行採取行動修補漏洞。

對入侵防護有更高需求的企業,可考慮採用如WatchTowr等進階EASM平台,不但模擬黑客的偵察技術,從互聯網及DarkWeb掃描和分析組織的數字足跡,更會進一步驗證已發現漏洞的可利用性,評估其真實風險等級,修復真正重要的保安漏洞。 - 內部攻擊面管理 (IASM) 專注於管理組織內部的攻擊面,識別和減少內部威脅和漏洞,企業應建立完善的漏洞管理流程,採用Vulnerability Management方案,保持作業系統及應用程式為最新及安全的版本。也應定期進行漏洞掃描和滲透測試。

- 雲端攻擊面管理 (CASM) 專注於識別和管理雲端環境中的攻擊面,例如虛擬機器、容器Container、無伺服器函數Serverless Service、儲存桶和資料庫等。CASM或CNAPP解決方案例如 Orca Security,能夠自動發現和評估雲端資產的風險,並提供修復建議。與傳統方法不同,Orca Security 採獨有Side-scanning技術,無需任何安裝即可快速掃描整個雲端環境,最大限度地減少對生產環境的影響,並提供更全面的可視性。這對於管理複雜的多雲環境尤其重要。

- 外部攻擊面管理 (EASM) 找出企業對外公開可見的資產和漏洞,例如每間公司的網站及電郵址名等,均可能是黑客入侵的第一步。企業可考慮用網路掃描工具如Menaya,持續查網站安全及當中漏洞,亦可找出可能被洩漏到Dark Web等的帳號密碼,先行採取行動修補漏洞。

- 數據外洩防護 (DLP):在預防資料外洩風險上,DLP是最後防線,即使未能阻止入侵,亦能靠DLP防止敏感數據(例如客戶資料和員工紀錄)被未經授權的訪問或外洩攔截數據外流。不過一直以來DLP使用率不高,主要是因為數據分級引入困難,而且傳統依賴規則和關鍵字匹配的「機械式防護」,誤報率高、攔截效率低又影響運作。

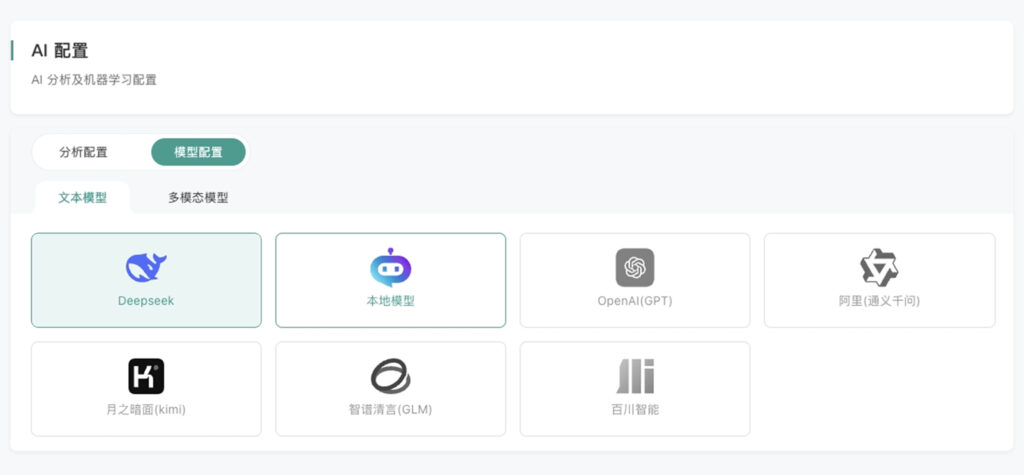

但隨著技術進步,DLP的可用性大大提高。新世代的DLP或稱DDR (Data Detection and Response),透過AI技術更有效分類及偵測敏感數據。廠商如Proofpoint 及 Cyberserval 更結合用戶活動監控(ITM),辨識高風險用戶,由數據生成開始全程追蹤,能於較早階段找出潛在資料洩露風險。

(Cyberserval能接合不同AI模型) - 安全意識培訓: 員工是安全防禦的第一道防線。 定期進行安全意識培訓,教育員工如何識別和應對網絡釣魚、社交工程等攻擊手段,以及如何遵守安全政策,對於降低人為因素導致的資料外洩風險至關重要。市面上有眾多不同平台,可提供易於推行及進蹤成交的安全意識培訓,例如由HKIRC提供的培訓平台、Proofpoint、Kaspersky等亦有提供相關產品。

InvestHK 事件再次提醒我們,資料洩露的威脅無處不在。正如文中所述,從系統漏洞到人為疏忽,各種因素都可能導致敏感資訊的洩露,造成嚴重的損失。我們列舉的幾項建議,包括加強提升端點安全引入XDR、實行攻擊面管理、定期進行漏洞掃描和滲透測試、部署數據外洩防護 (DLP)等,都能有效地降低風險,但這些只是一些可行的起點。

現代網絡安全範疇廣泛而複雜,沒有任何單一的方法可以解決所有問題。構建一個真正全面的防禦體系,需要一個更宏觀、更具策略性的規劃。NIST Cybersecurity Framework 等國際標準和最佳實務,提供了一個很好的框架,可以幫助機構系統地識別、保護、檢測、響應和恢復網絡安全事件。如果在訂立你的網絡安全規劃時想取得建議,或有興趣更深入了解對以上提及的方案,歡迎聯絡Lapcom Limited。

每個機構的情況都不同,資源和能力也有限。因此,不必追求一步到位,更重要的是根據自身的業務需求、風險承受能力和預算,找出最重要的環節,優先處理最關鍵的漏洞。循序漸進地實施安全措施,逐步完善防禦體系,才能在保障業務運營的同時,有效地應對日益嚴峻的網絡安全挑戰。 切記,網絡安全是一個持續的過程,而非一次性的任務。只有保持警惕,不斷學習和改進,才能在瞬息萬變的網絡威脅環境中立於不敗之地。