在 2017 年 10 月期間,卡巴斯基研究人員發現有黑客正利用即時通訊軟件 Telegram Messenger Windows 客戶端程式的漏洞,發動多重目標的攻擊,即使利用非常簡單的手段,一般缺乏網絡保安知識的用戶很容易就會受騙,令黑客能夠進行挖礦、盜取資料等不同的違法行為。

由右至左顯示的騙術

英文排列一向由左至右排列,由右至左去讀的時候有時會令人不明所以,這次就是以技術作為基楚,顯示一些「奇怪」的檔案名稱誤導用戶,通常是用來隱瞞真實的檔案名稱和執行檔。

Javascript作為攻擊起點

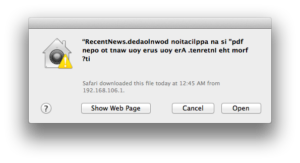

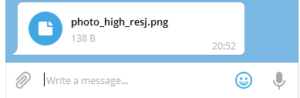

黑客向用戶發動攻擊的起點,其實是利用了 Javascript 檔案,檔案名稱就利用由右至字顯示的手法,企圖騙倒用戶,例如「evil.js -> photo_high_re*U+202E*gnp.js」,其中「*U+202E*」就是要求 Telegram 以右由至左的方式顯示「gnp.js」,至舉只影響到檔案名字,而檔案仍然是 .js 的副檔名,但是,當檔案發送檔案之後,接收者看見的訊息是一個 PNG 圖像檔,而不是 JS 檔案。

當用戶點擊檔案,標準的 Windows 保安提示就會顯示,如果用戶選擇「Run」,惡意程式便會立即執行。此外,如果關閉了 Windows 提示訊息,該查問便不會顯示。

遠端遙控下載

這種攻擊的目標是讓黑客能夠取得受害者系統的控制權,瞭解目標系統的環境和安裝的額外模組。在開始時,一個使用 Telegram API 通訊協議的 .Net 下載器會傳給目標裝置,令裝置成為殭屍網絡之一,然後每 2 秒檢查有沒有幕後主腦發送出的指令。從檔案中的支援指令顯示,殭屍網絡能夠暗地裡部置惡意程式的篇碼,例如:後門程式、記錄儀和其他惡意程式,似乎黑客有意在往後時間下載其他惡意程式,又或者利用記錄儀監視受害用戶的一舉一動。

挖礦及其他惡意行為

由於虛擬貨幣 (又稱加密貨幣) 的價值急升,網絡罪犯也從傳統的手法轉變,利用新的方法從受害者身上取得金錢,即是盜取受害者的電腦資源,為自己進行「挖礦」,所得利益直接放入罪犯自己的錢包。在第一階段會利用到 SFX 檔案去啟動執行檔案,首先會讓用戶以為檔案安全,然後便會接連啟動挖礦程式,挖取 Fantomcoin、Monero,程式甚至會關閉 Windows 的保安功能,然後登入惡意的 FTP 伺服器,下載更多危險程式然後執行,例如遠端自由存取目標電腦的程式及更多挖礦程式。

從 FTP 伺服器上,研究人員找到更多相似的危險程式,大有可能是供惡意程式的不同版本使用。另外,惡意程式也會記錄用戶電腦的資料,然後上載到 FTP 伺服器之上,當中涉及用戶的文件、影音檔案和相片等等。

逃避 Task Manager 的追蹤

惡意程式的另一個特別的行為,是當正在執行挖礦程式的時候,會一直控察 Task Manager (taskmgr.exe, processhacker.exe) 的運作,如果用戶執行相關程式,挖礦程式便會立即關閉,當用戶關閉 Task Manager 程式後又會重新進行挖礦。

卡巴斯基實驗室的研究人員發現,該漏洞早在 2017 年 3 月的 Windows 客戶端中已經存在,並已經通知 Telegram 的開發人員,現在該漏洞已經不存在於 Telegram 的產品之上。

資料來源:Securelist