道高一呎,魔高一丈,APT組織BlueNoroff找到方法能夠繞過Mark-of-the-Web機制,藉此能夠化解Microsoft Office打開網絡文件時的保護模式,如果盲目地倚賴這個警告機制將可能掉入黑客的攻擊陷阱。

繞過MOTW機制

Mark-of-the-Web機制會在用戶或程式從網絡下載檔案時,NTFS檔案系統對檔案附加「from the internet」屬性,儘管下載壓縮檔時內裡的檔案全部都會取得屬性,但這並非對所有情況都適用。BlueNoroff背後的攻擊者開始實驗使用新檔案種類去傳送惡意文件,有些情況他們使用.iso格式(通常用於儲存光碟鏡像),其次是,vhd檔案,通常含有虛擬硬盤,換言之,攻擊者把惡意腳本和相關檔案放入鏡像或虛擬硬盤內,詳細資料可以參考Securelist。

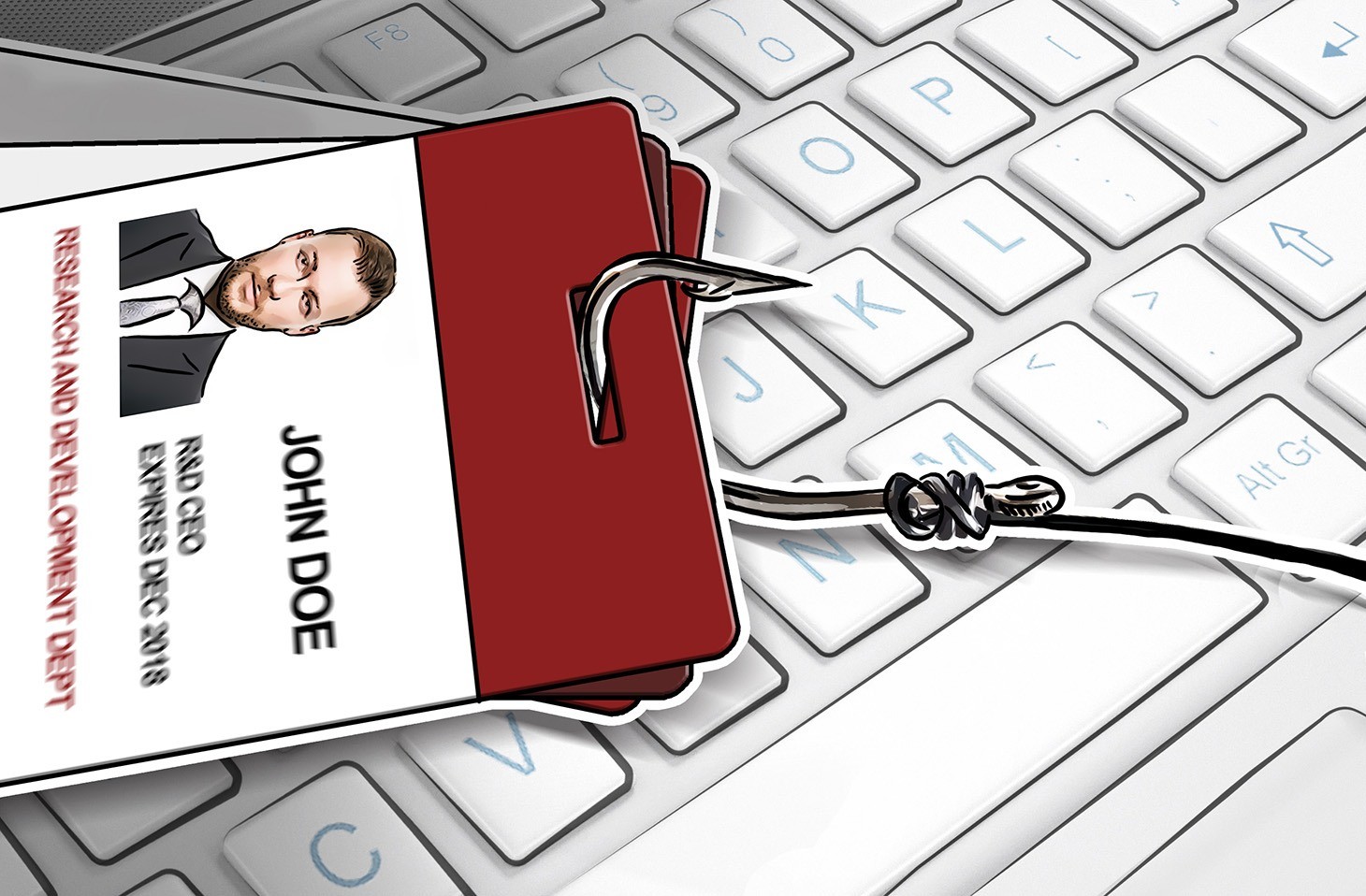

BlueNoroff的目標

在今年初Kaspersky的研究人員已發現BlueNoroff的SnatchCrypto活動,根據觀察該組織以謀利為大前提,而攻擊的最後階段則沒有不同,犯罪份子在被感染電腦內安裝後門程式。BlueBoroff註冊了很多模仿風投資和投資公司的域名,甚至是大型銀行,從攻擊者使用的銀行名稱和文件,可以判定他們現時首要目標是日語系人士,但至少一名受害者位於UAE,BlueNoroff最感興趣的是加密貨幣和金融公司。

避免成為受害者

首先要認清楚OS預設的防護機制並不足以保護公司安全,Mark-of-the-Web機制不能防護員工打開從互聯網的檔案和執行惡意腳本,為免公司成為BlueNoroff或類似的APT攻擊,Kaspersky的專家建議:

資料來源:Kaspersky Blog