Facebook 近日刪除 30 個被發現用通過惡意連結,散播惡意程式的帳號,全部偽裝成報導利比亞政治局勢作為包裝,該散播惡意程式的活動早在 2014 年已經開始,研究人員估計數以萬計受害者的裝置被感染遠端存取木馬 (RAT)。

以利比亞政局新聞作包裝

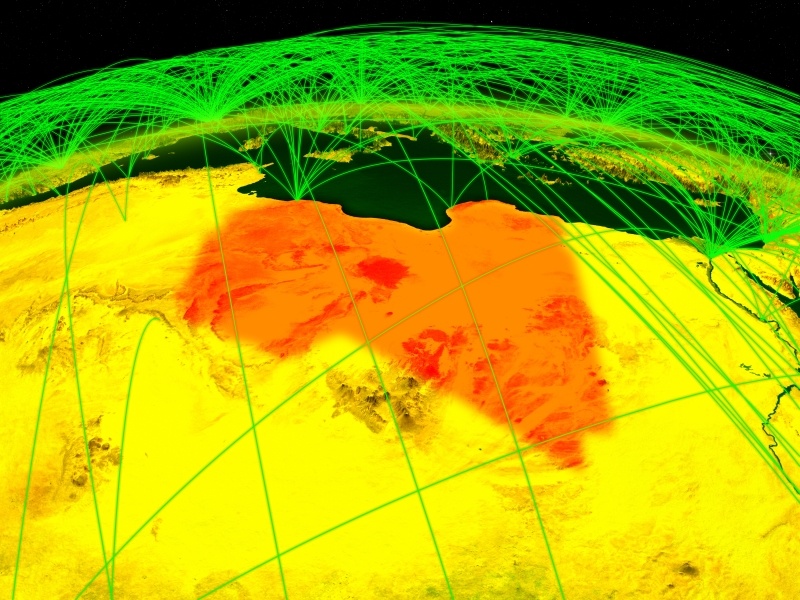

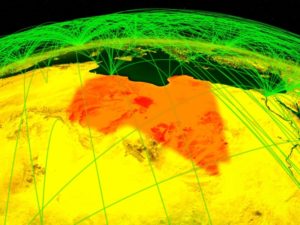

這個由 2014 年開始的惡意程式散播活動被稱為「Operation Tripoli」,借利比亞政局不穩為題材,吸引受害者點擊連結以取得相關新聞。連結表面上是最新空襲、捕捉恐怖份子等消息或新聞,事實上卻是惡意程式!不過需要分清楚,Facebook 本身並沒有被入侵,這個活動顯示如何濫用社交平台去發動惡意程式攻擊。

研究人員表示,雖然攻擊者整套工具並不先進,也沒有令人眼前一亮的地方,但是它使用度身訂製的內容、合法網站和高度活躍並有大量追隨者的專頁,令他們更容易感染大量用戶。而活動的確成功感染數以萬計的受害者,主要來自利比亞,但歐洲、美國和加拿大同樣有受害者,Facebook 現時已刪除該專頁和曾用戶散播惡意程式的帳號。

專頁冒充國民軍指揮官

研究人員發現活動是因為 Facebook 上冒充利比亞國民軍指揮官的專頁,他在利比亞的政治舞台上十分有名,該專頁在 2019 年 4 月建立,有超過 11,000 名追隨者,分享有政治色彩的內容。這些內容自稱是利比亞情報局外洩的檔案,其實是引導到網站下載遠端存取木馬程式 Houdini、Remcos 和 SpyNote。 Facebook 的內容通常聲稱外洩文件揭露卡塔爾或土耳其合謀對付利比亞,或企圖襲擊首都城市的被捕機師等等,實情是在 Windows 環境下下載 VBE 或 WSF,在 Android 的環境則下載 APK。

研究人員估計 30 個 Facebook 帳號自 2014 年開始散播惡意連結,其中更有十分受歡迎的帳號,擁有 10 萬追隨者之多。有關的專頁雖然各有不同的主題,但目標受眾同樣是利比亞人,部份專頁冒充重要的利比亞人物或領袖,其他是支持某些政治活動或國內的軍事行動,其他大部份都是城市的新聞專頁,例如的黎波里或班加西。

惡意檔案主要放在公共雲端儲存

根據研究人員透露,發現到的惡意程式樣本通常存放在公共雲端,例如:Google Drive、Dropbox、Box等地方,當中以 Google Drive 數量最多,有時候攻擊者也會入侵合法網站,把惡意檔案存放在內,受害的的包括俄羅斯、以色列和摩洛哥新聞網站。其實在 Facebook 專頁上也存在露出馬腳的蛛絲馬跡,攻擊者在很多發文都犯下大量文法和阿拉伯語併寫錯誤。

域名相同人名登記

在追蹤在 Facebook 分享,應用程式和 VBE 腳本背後的 C&C 伺服器時,研究人員發現伺服器的域名會連結到一個 IP 地址與另一域名完全相同,發現兩個域名同樣使用「Dexter Ly」作為登記名字,估計是整個活動的核心人物。雖然攻擊者並沒有擁護任何一個政治組織或利比亞衝突的任何一方,但他們的行動似乎與政治活動有密切關係。

不單止 Facebook 被利用

雖然有關的帳號已經被移除,研究人員表示,事件顯示壞份子轉向使用社交平台散播惡意程式,在去年 5 月發現有惡意程式在 Facebook 上急速傳播,盜取受害者的社交平或登入資料和下載虛擬貨幣挖礦編碼。及後在 12 月研究人員在 Twitter 上發現隱藏的新型惡意程式。

就 Operation Tripoli 事件,Facebook 在收到研究人員的報告後,已經把有關的專頁和帳號移除。

資料來源:Threat Post