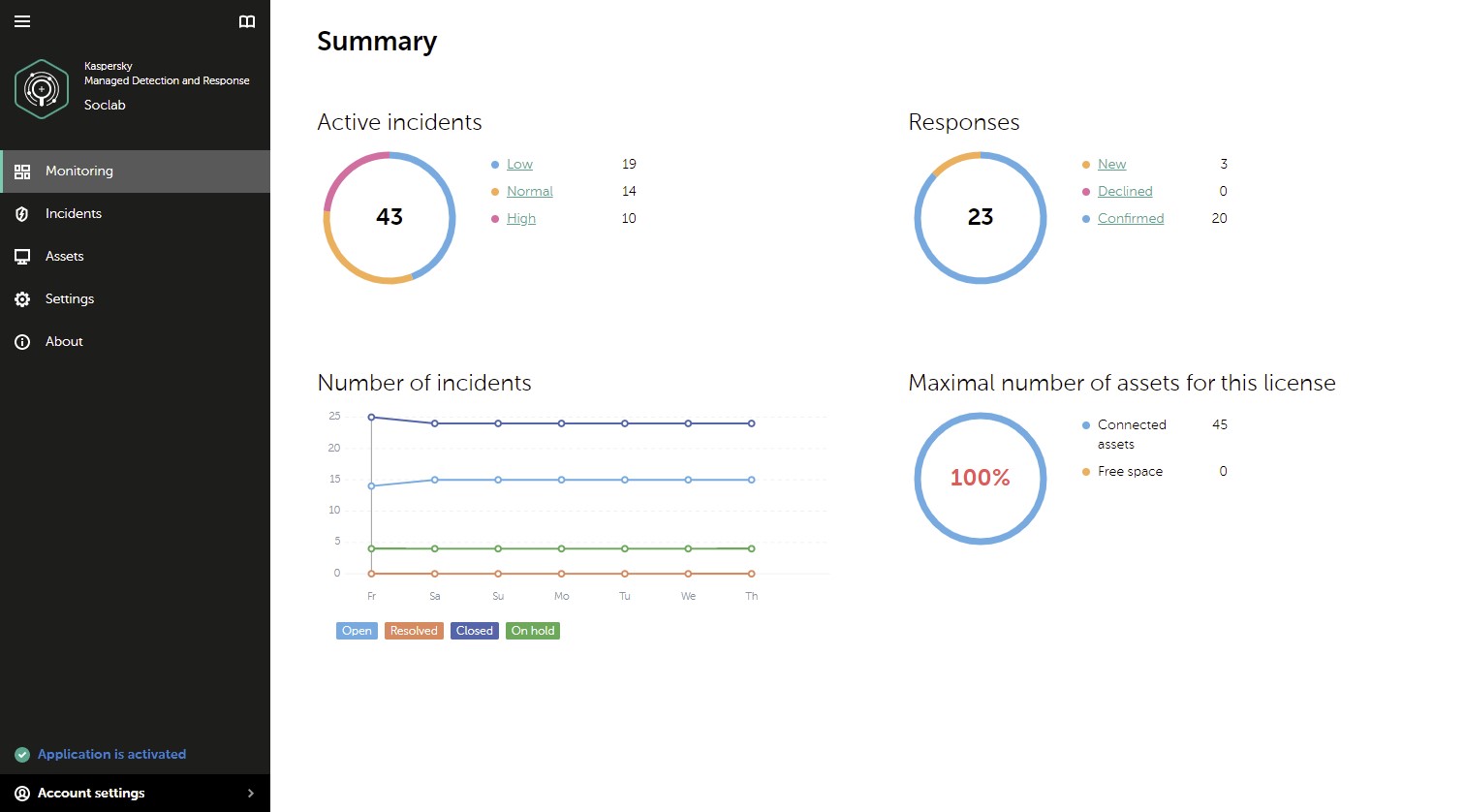

一個被命名為 PhantomLance 的精密間諜程式活動,多年來潛伏在 Google Play 及其他知名 Android 應用程式平台,主要活躍於東南亞一帶,相信和 APT 組織 OceanLotus 有關。

化身數十個應用程式潛伏於應用程式市集

PhantomLance 的活動圍繞著精密的間諜程式,通過共數十個應用程式,借 Google Play 或第三方市集例如知名的 APKpure 散播,雖然在去年第一次發現到它的蹤影,但經過進一步探索後發現早在 2016 年已經暗地裡活動。卡巴斯基的專家形容 PhantomLance 為精密的惡意活動,間諜程式的功能相當集中,它能收集地理位置資料、通話紀錄和通訊錄,同時監視 SMS 的活動,惡意程式也會收集已安裝的應用程式清單及裝置資料,例如型號和 OS 版本。

在 2019 年 7 月初次發現至今,惡意程式已出現了多個版本,不過全部都使用相同的基本工具組合,並採用相似的編碼。當惡意程式被安裝到裝置,便會檢查裝置的環境,例如 Android 的版本,以及兼容的惡意內容,這個舉動既能達到收集資料的目的,也能避免應用程式發生不必要的超載。在 Google Play 上最後的樣本只餘下單純的惡意內容,其他版本是透過臨時的步驟下載額外的執行檔案。

研究人員相信不同的版本是攻擊者希望分散不同技術,去達到繞過官方 Google Play 病毒過濾器的目標,結果他們取得成功,在 2019 年成功在 Google Play 上架,而最新的版本也隱藏了可疑的權限要求。另外,內裡有一項功能連研究人員也從未見過,當取得裝置的根權限時,惡意程式會會利用 API 功能「setUidMode」去取得需要的權限而無需牽涉用戶,為了令應用程式看起來更真實,犯罪份子更在 Github 上創建一個虛假的帳號。為了逃避過濾機制,應用程式的第一個版本都不含有任何惡意內容,但隨著日後的更新,就會接收惡意內容和編碼。

針對性攻擊

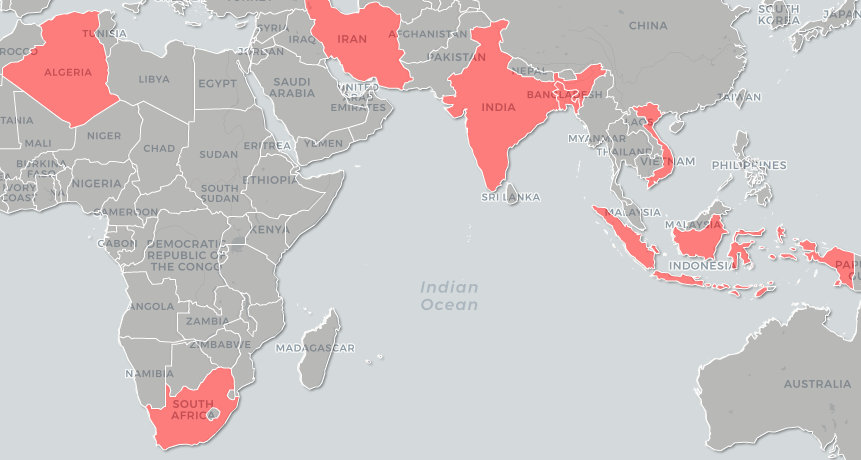

根據研究人員對惡意程式的觀察,幕後黑手對大規模感染沒有興趣,自 2016 年開始只有大約 300 部 Android 裝置被感染,主要分佈在印度、越南、孟加拉和印尼,在阿爾及利亞、伊朗和南非也找到它的蹤影,尼泊爾、緬甸和馬來西亞只發現數個感染,一般情況下投放資源以繞過官方市集的偵測,通常目的都是增加受害者人數,然而 PhantomLance 卻不反常態,所以研究人員認為它是針對性的 APT 活動。

涉事的應用程式包括 Flash 插件、清理工具和更新工具,在越南找到較為大規模的攻擊,部份在活動中被利用的惡意程式更專為越南人而設。

APT 組織 OceanLotus

卡巴斯基的研究人員在他們的研究中,判斷 PhantomLance 使用的惡意內容中,至少 20% 與 OceanLotus 過往的 Android 活動相似,同時有其他地方與 OceanLotus 瞄準 Windows 和 MacOS 用戶重疊,因此有中度可信 PhantomLance 與 OceanLotus 有關。OceanLotus 是活躍於越南的 APT 組織,自 2013 年開始活動,同時被稱為 APT32。她的攻擊目標多數位於東南亞,年初時有其他研究人員發現它攻擊中國的應急管理部和武漢市政府,顯然是以冠狀病毒相關資料為目標。

卡巴斯基已經把發現向所有應用程式商店報告,Google Play 已經把已知的應用程式下架,但惡意程式的活動仍然持續。

資料來源:Threat Post