很多人以為成為黑客組織的目標,通常都是大公司的「專利」,然而世事無絕對,近日研究人員就發現有黑客組織 DeathStalker,專門針對小企業和他們的商業秘密。

有專門目標的黑客組織

DealthStalker 不但只針對小企業的商業秘密,根據他們過往的目標,主要是金融科技、律師行和金融顧問公司 (雖然有 1 個個案是外交實體)。所以研究人員認為 DeathStalker 即專門尋找特定的資料,出售或提供攻擊服務 (attack on demand),亦即是黑客的雇佣兵。

DeathStalker 由 2018 年或以前開始活動 (有機會是 2012 年),在使用 Powersing 後引起了專家們的關注,而最近的活動也是使用相似的方法。

DeathStalker 的攻擊

首先,犯罪份子會通過網絡釣魚的方法滲透受害者的網絡,然後對公司員工發送惡意的 LNK 檔案偽裝成文件檔,該檔案會啟動系統的 cmd.exe,然後執行惡意的腳本。而文件的內容只是沒有意義的 PDF、DOC 或 DOCX 檔,令受害者以為是普通的檔案。

有趣的是,惡意的編碼中不含 C&C 伺服器地址,而改為讀取從公眾平台上發佈的字串,儘管外起來是無意義的文字,其實是加密後的訊息,專為發動下一步攻擊而設,這種方式被稱為「dead drop resolver」。

在下一個階段,攻擊者的目標是取得電腦的控制權,把惡意的捷徑放入自動執行的資料夾 (令它可持續在系統執行),並與真的 C&C 伺服器建立連線。而 Powersing 的功能有兩個,它間歇撮取受害者的螢光幕畫面並傳送到 C&C 伺服器,並從伺服器下載和執行額外的 Powershell 腳本,其目標是登陸受害者的裝置,以啟動其他工具。

欺騙保安機制

在各個階惡意程式會以不同的方法去繞過防護方案的偵測,而使用的方法會因目標而定,當發現目標電腦有防毒方案,惡意程式會轉換策略或甚至自我關閉,研究人員相信犯罪份子會先分析目標,再就每個攻擊調整腳本。

而 DeathStalker 使用的 dead-drop-resolver 今普通人看起來是一堆無意義的文字,其實也是繞過保案方法的一種,因為字串經過加密而令防護機制無法察覺。攻擊者使用的平台包括 Google+、Imgur、Reddit、ShockChan、Tumblr、Twitter、YouTube 和 WordPress 等常見的平台。詳細資料可以瀏覽 Securelist。

如何防範 DeathStalker

DeathStalker 使用的方法和工具顯示小公司也需要面對網絡威脅,雖然他們並非 APT 或使用極精密的技術,但他們仍能繞過很多防護方案,所以專家們建議:

- 如果沒有需要,關閉 powershell.exe 和 cscript.exe 的使用。

- 留意經電郵散播的 LNK 檔案

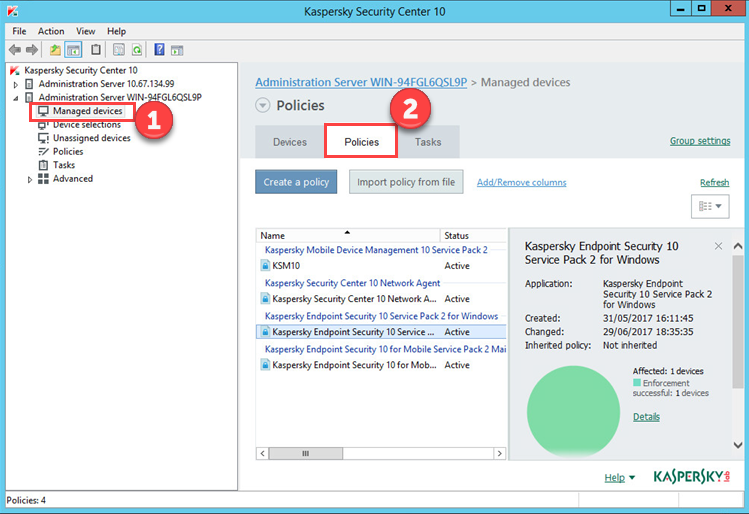

- 使用進階的防護技術包含 EDR 級方案