色情網站經常會成為網絡罪犯散播惡意程式的平台,今年就有一輪大型的惡意廣告活動,近日更被發現轉換策略,借偽冒 Java 更新,藉此散播知名的 Zloader 惡意程式。

轉換傳播策略

這次散播 Zloader 的活動其實是被稱為 Malsmoke 的惡意廣告活動的一部份,這個活動在今年十分活躍,一直以來的策略是推動受害者到有安全漏洞的網站,而近日就被發現策略改變,現在借彈出式的 Java 更新通知,誘騙安裝惡意程式,這種技倆出現在部份知名的色情網站,同樣會把受害者帶到載有惡意程式的網站。

過往的策略是把訪客到傳送漏洞工具的網站,而自 10 月中開始攻擊者對這套工具作出修改,加入了偽裝 Java 更新的通知,當受害者點擊「更新」便會下載 Zloader,其實是銀行惡意程式,專門盜取針對金融基構的憑證和其他個人資料。表面上看來活動平靜下來,其實是轉換策略去改良活動的成果,與瞄準少部份仍在使用 IE 瀏覽器的色情網站訪客相比,現在把魔爪伸向所有瀏覽器。

妨礙播放色情影響引誘訪客安裝惡意程式

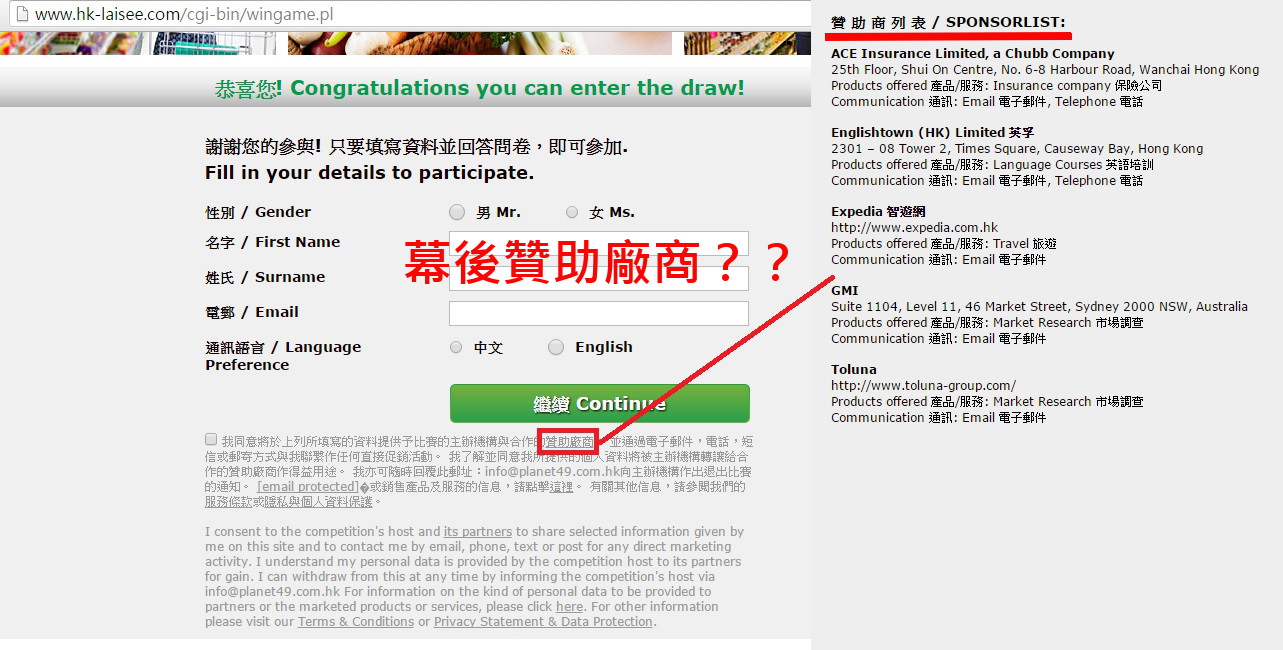

當訪客點擊播放色情影片時,一個新視窗會彈出並看起來是模糊的影片,而背後其實是點點擊播放後會被帶到惡意的網頁,該影片播放數秒後便會彈出「Java Plug-in 8.0 was not found」的訊息。研究人員表示該影片其實是 28 秒的 MPEG-4 含有模糊畫面的片段,讓用戶以為需要下載軟件才能看到清晰的影片。

實實上,網絡罪犯可以設計不同的假插件更新,選擇 Java 反而有點奇怪,因為 Java 並非影片串流相關的插件。然而所有人點擊所謂的「更新」者應該都沒有留意到這個不自然的地方。

由 Microsoft 簽發的安裝工具

感染用戶裝置的工具由攻擊者自行開發,這個假的 Java 更新名為 JavaPlug-in.msi 的檔案是一個有 Microsoft 數碼簽發的安裝工具,內裡含有數個文庫和執行檔,當中不乏合法的內容。當案裝執行檔 Lic_service.exe 後便會讀取 HelperDll.dll,是部署最終惡意內容的最重要模組,模組會使用 msi 檔案內的文庫,然後下載加密了的惡意內容,其最後的內容自然是知名的 Zloader,會把自己加入到新的 msiexec.exe 去與 C&C 伺服器取得聯繫,之後便開始下載額外的模組。

進化中的 Malsmoke

Malsmoke 最初是在 9 月時被研究人員發現,有 Smoke Loader 的別名,是最常用 Fallout 漏洞工具的惡意程式,而較早前也曾利用色情網站散播 Raccoon Stealer,也有報告有些攻擊使用 RIG 漏洞工具。研究人員形容 Malsmoke 以高流量的色情網站作為渠道,以達到最多人被感染的目的,其中一個涉事的色情網站單月就有 9.74 億次訪問,並不排隊往後會再進化使用不同手段讓更多人變成受害者。

資料來源: ThreatPost