如果接收到電郵對寄件者的身份有可疑,分辨是否釣魚電郵是自我保護的第一步,但訊息看似真實,心中仍然覺得有不安,便可以嘗試進一步進行分析,看看送件者的身份是否「表裡如一」。

懷疑的原因

收到陌生人的訊息已經要提高警覺,例如電郵要求你做某些工作以外的事情,或進行某些非標準的動作,便應該要打醒十二分精神,尤其那些自稱重要(例如CEO的請求)或緊急的訊息(2小時內要付錢),這些都是騙徒慣用的技倆,當出現以下的情況便要謹慎處理:

- 依照電郵中的連結去到外部網站,要求輸入登入憑證或付費資料。

- 下載和安裝一個檔案(尤其是執行檔)

- 進行與金錢轉移的動作或存取系統和服務

尋找較真實的寄件來源

很可惜,從電郵中直接看到的「寄件者」很容易做假,而只有Received的一項會顯示發送者的真正網域,Received可以在任何一個電郵客端中找到,以下是以最廣為商界使用的Microsoft Outlook作為例子,在其他客端的步驟相信也相差不遠,詳細可以查閱help或自行尋找有關的項目。

在Microsoft Outlook內:

- 打開準備檢查的訊息

- 在File的選單內選擇Properties

- 在打開的Properties視窗內,於Internet的部份尋找Received

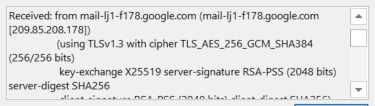

在電郵到達收件人手上之前,郵件可能經過了多過一個中間點,所以有機會找到數個Received,如果查看最底的一個,那就是訊息最原本的發送者,看起來應該與下圖相似:

如何檢查Received找到的網域

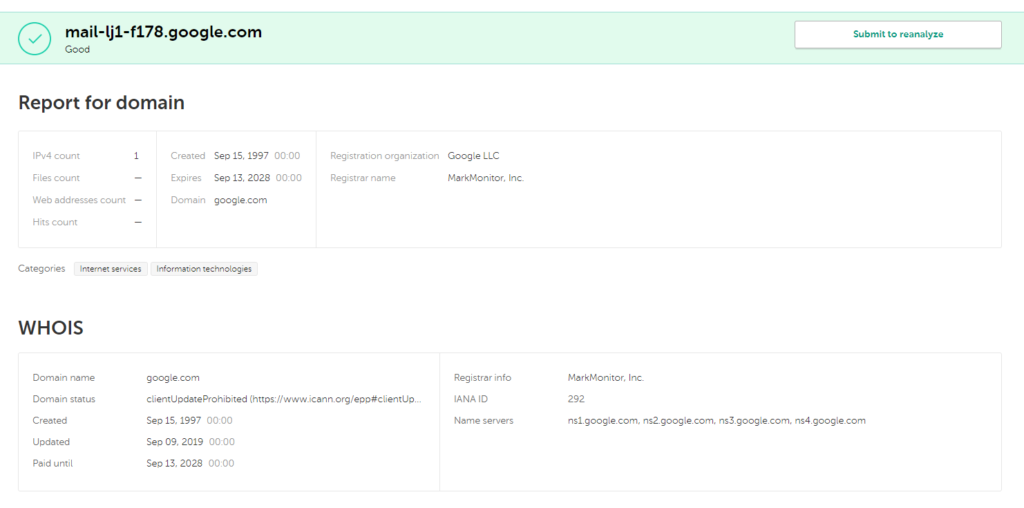

最簡單的方法是把Received放到卡巴斯基的Threat Intelligence Portal,免費之餘也無需登記也能夠使用。要檢查地址,複製後貼在Kapsersky Threat Intelligence Portal的Lookup部份的搜尋位置內,然後點擊Look up,網站會顯示所有該網域現有的資料和信譽,以及WHOIS資料,結果看起來與下圖相似:

如果開頭顯示Good或Uncategorized,這意味著卡巴斯基系統暫時未見過該網域用作犯罪用途,當準備準對性攻擊時,攻擊者有機會會先登記一個新的網域,或使用已被入侵的合法網域,同樣具備好的聲譽。小心檢查登記網域的機構,比較是否發送者自稱的代表,例如一名網士的公司合作伙伴,很少機會會經由馬來西亞登記的不知名網域來發送電郵。

而這個網頁也能夠用來檢查電郵中的連結,如果他們看起來很可疑,使用File Analysis來檢查訊息中的附件。

防範網絡釣魚和惡意電郵

即使自行檢查可疑電郵是好主意,但釣魚電郵無法接觸到用戶就更好,所以我們經常建議安裝商業電郵伺服器等級的反網絡釣魚方案。此外,在工作的裝置上也能夠透過具備反網絡釣魚功能的方案,封鎖重新導引的釣魚連結,在收件者被網絡釣魚電郵騙過時多一重保障。

資料來源:Kaspersky Blog